Pytanie 1

Awaria klawiatury może być spowodowana przez uszkodzenie

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Awaria klawiatury może być spowodowana przez uszkodzenie

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu, jaki użytkownik spędza przed komputerem?

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Jakiego systemu plików powinno się użyć podczas instalacji dystrybucji Linux?

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

W systemie binarnym liczba 51(10) przyjmuje formę

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Elementem aktywnym w elektronice jest

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Do czego służy program CHKDSK?

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Okablowanie pionowe w sieci strukturalnej łączy się

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

Jakie urządzenie sieciowe widnieje na ilustracji?

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

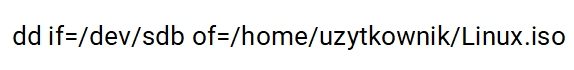

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu