Pytanie 1

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

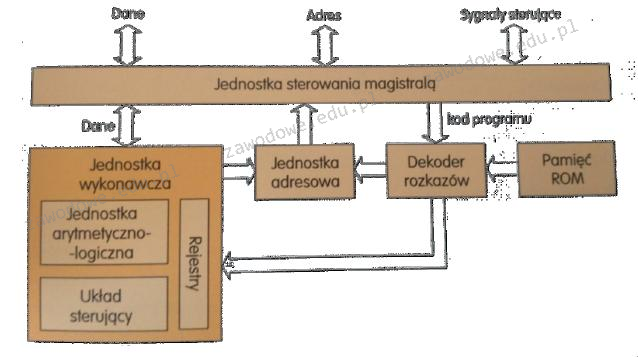

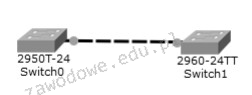

Na ilustracji przedstawiono schemat konstrukcji logicznej

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

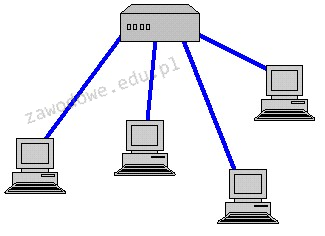

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

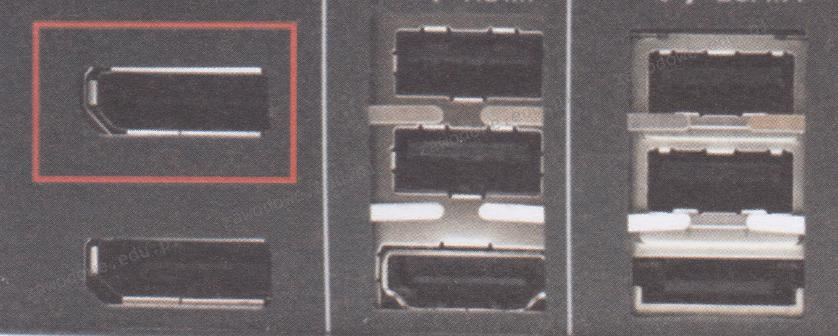

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Wskaż program do składu publikacji

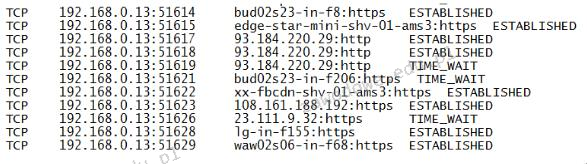

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci

Aby naprawić wskazaną awarię, należy

|

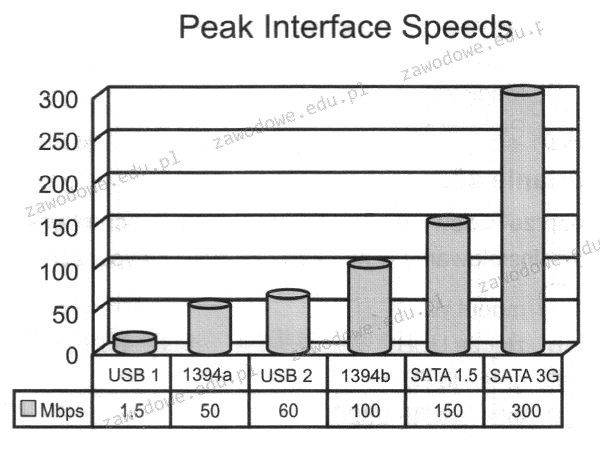

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

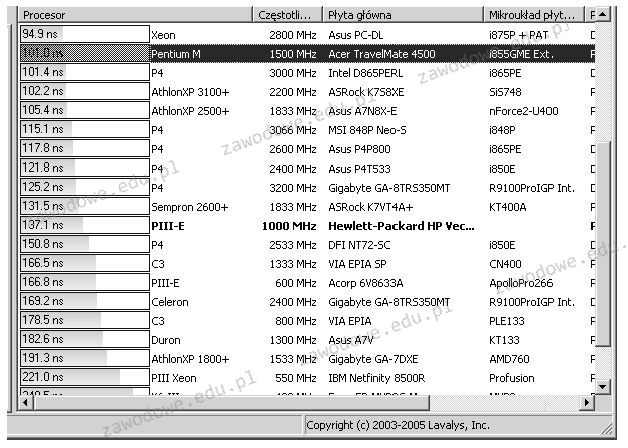

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy

W topologii elementem centralnym jest switch

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

| Producent | OKI |

|---|---|

| Ilość igieł | 24 |

| Wspierane systemy operacyjne | Windows 7, Windows Server 2008 |

| Szybkość druku [znaki/s] | 576 |

| Maksymalna ilość warstw wydruku | 6 |

| Interfejs | IEEE 1284 |

| Pamięć | 128 KB |

| Poziom hałasu [dB] | 57 |

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?