Pytanie 1

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

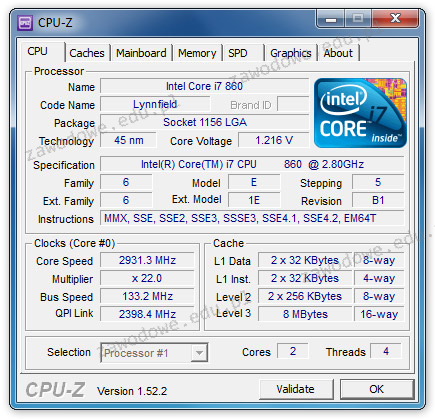

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

Podstawowym zadaniem mechanizmu Plug and Play jest

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

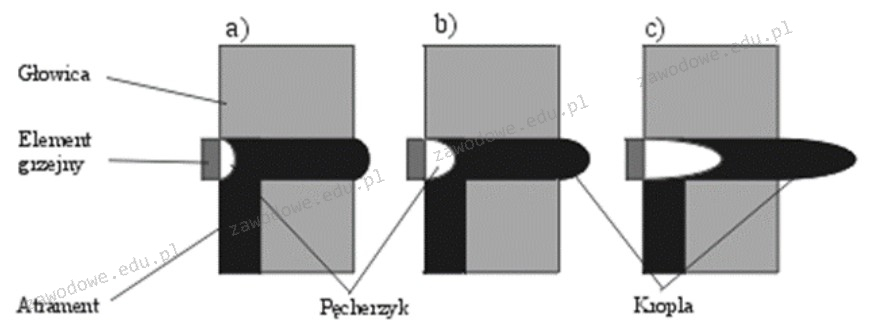

Rysunek ilustruje sposób działania drukarki

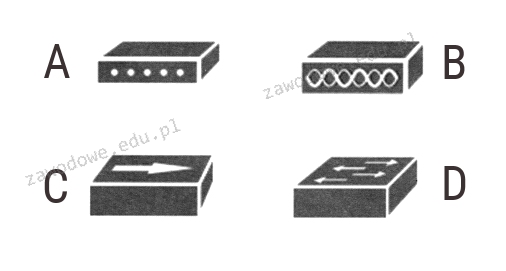

Urządzenie pokazane na ilustracji jest przeznaczone do

Jakie polecenie służy do obserwowania lokalnych połączeń?

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Toner stanowi materiał eksploatacyjny w drukarce

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Który typ drukarki stosuje metodę, w której stały barwnik jest przenoszony z taśmy na papier odporny na wysoką temperaturę?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Który symbol reprezentuje przełącznik?

Plik zajmuje 2KB. Jakie to jest?

Gdy w przeglądarce internetowej wpiszemy adres HTTP, pojawia się błąd "403 Forbidden", co oznacza, że

Co nie ma wpływu na utratę danych z dysku HDD?

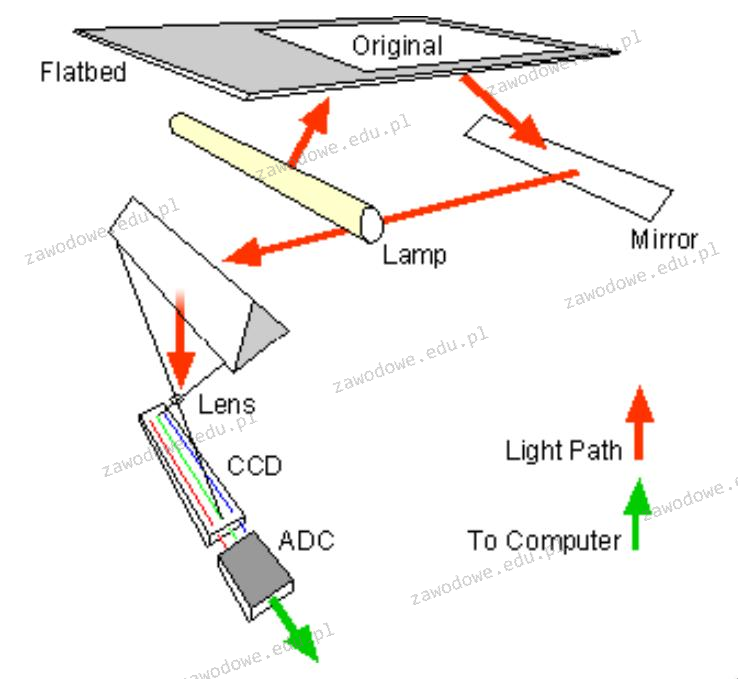

Ilustrowany schemat obrazuje zasadę funkcjonowania

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

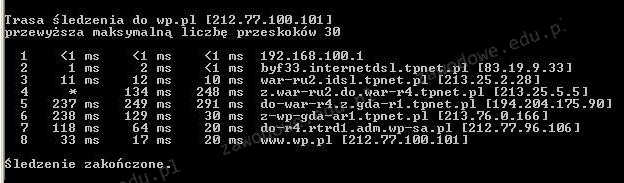

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

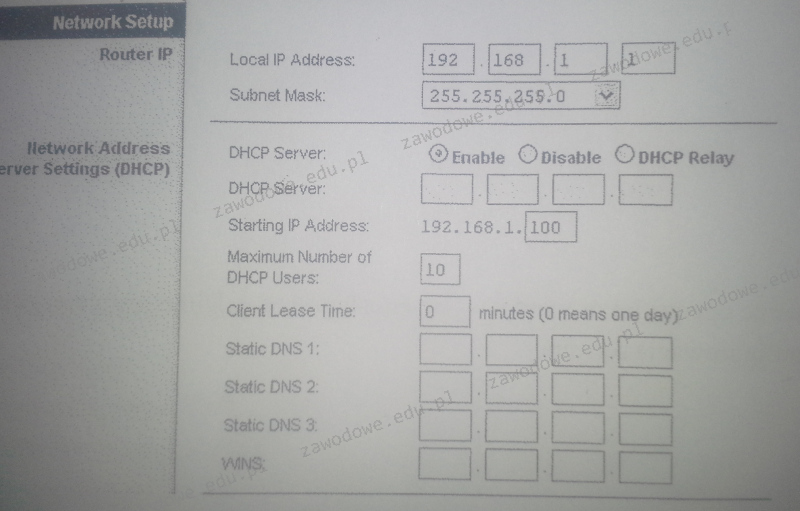

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?