Pytanie 1

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Co to jest dokumentacja instruktażowa programu?

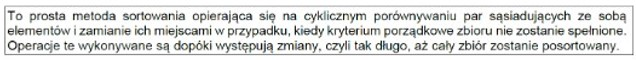

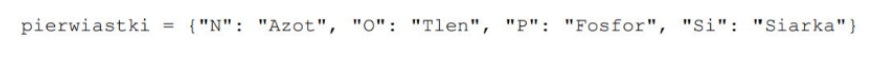

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

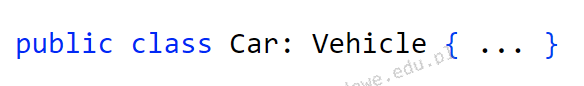

Zapis w języku C# przedstawia definicję klasy Car, która:

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Zapisany kod w języku Python ilustruje

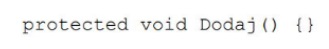

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Który z poniższych przypadków stanowi test niefunkcjonalny?

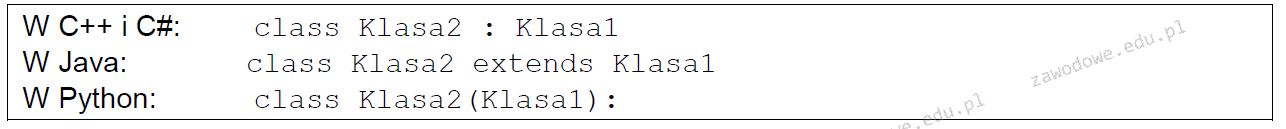

Sposób deklaracji Klasa2 wskazuje, że

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Który z wymienionych typów danych należy do typu logicznego?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

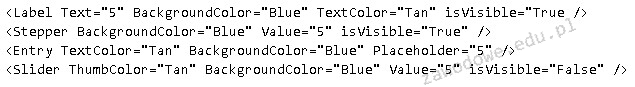

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Termin ryzyko zawodowe odnosi się do

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie są różnice między dialogiem modalnym a niemodalnym?

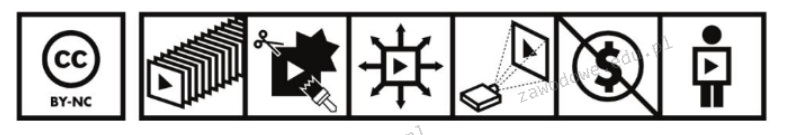

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania