Pytanie 1

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

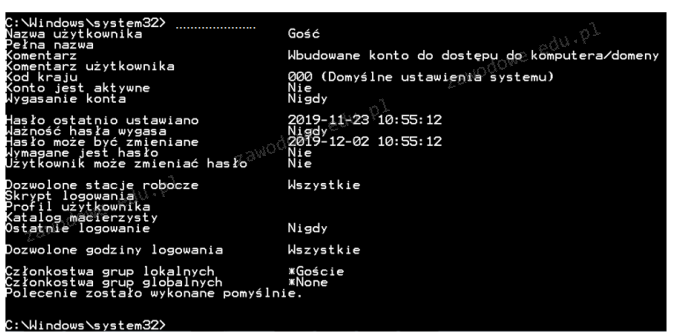

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Jaki zapis w systemie binarnym odpowiada liczbie 91 w systemie szesnastkowym?

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jaką cechę posiada przełącznik w sieci?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

Uruchomienie polecenia msconfig w systemie Windows

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

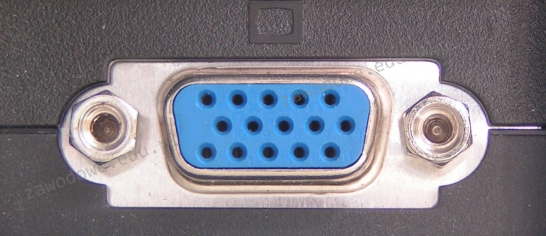

Złącze widoczne na ilustracji służy do podłączenia

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

ACPI to interfejs, który umożliwia

Graficzny symbol pokazany na ilustracji oznacza

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Termin określający zdolność do rozbudowy sieci to

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie