Pytanie 1

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

CommView oraz WireShark to aplikacje wykorzystywane do

Funkcja systemu Windows Server, umożliwiająca zdalną instalację systemów operacyjnych na komputerach kontrolowanych przez serwer, to

Zgodnie z aktualnymi normami BHP, zalecana odległość oczu od ekranu monitora powinna wynosić

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Na ilustracji widoczna jest pamięć operacyjna

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Jakie protokoły pełnią rolę w warstwie transportowej modelu ISO/OSI?

Jakie urządzenie jest pokazane na ilustracji?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Który z podanych adresów IP jest adresem publicznym?

Na załączonym zdjęciu znajduje się

ACPI to interfejs, który umożliwia

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

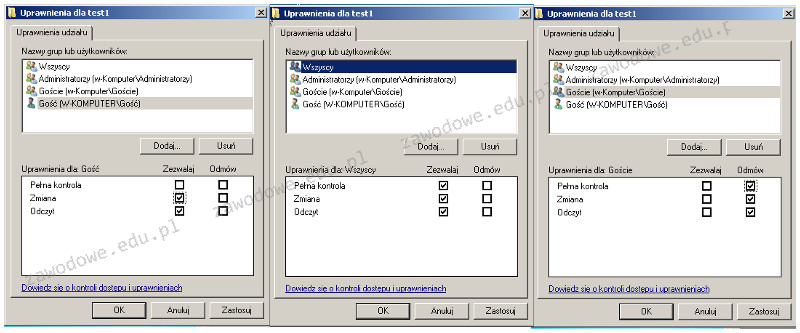

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Rozmiar plamki na monitorze LCD wynosi

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na