Pytanie 1

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

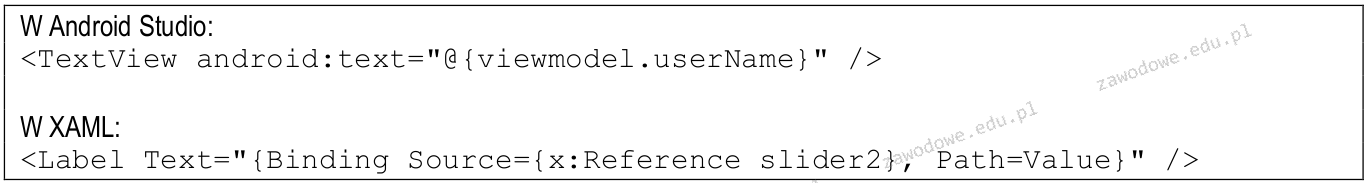

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

Jakie jest znaczenie klasy abstrakcyjnej?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

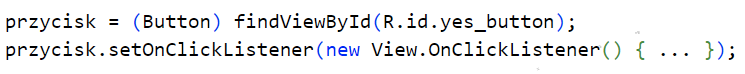

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

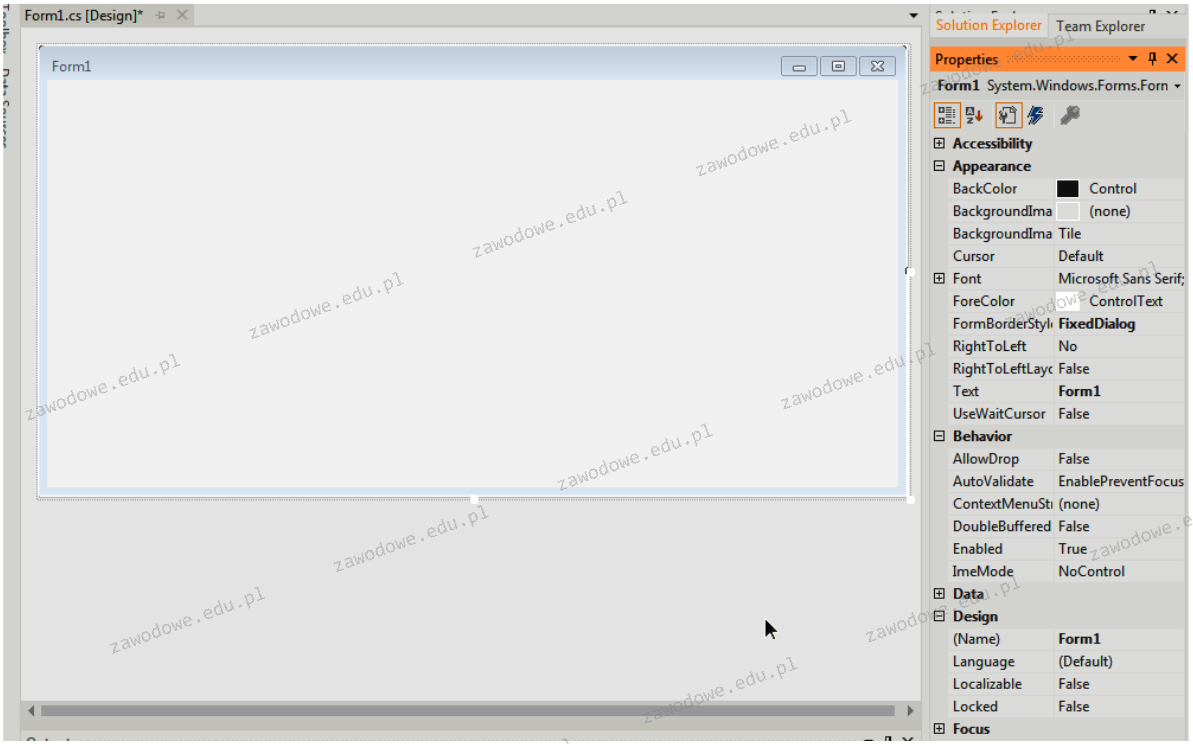

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jakie są kluczowe zasady WCAG 2.0?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Jaką liczbę warstw zawiera model TCP/IP?

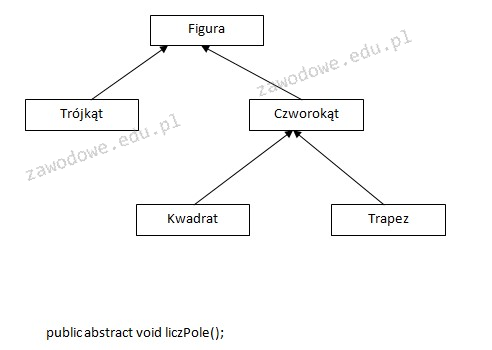

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Jaką cechę powinien posiadać dobry negocjator?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Jaką rolę pełni element statyczny w klasie?

Co to jest wskaźnik w języku C?

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jakie działanie wykonuje polecenie "git pull"?

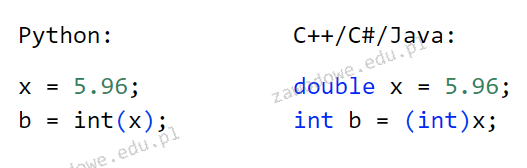

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik: