Pytanie 1

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

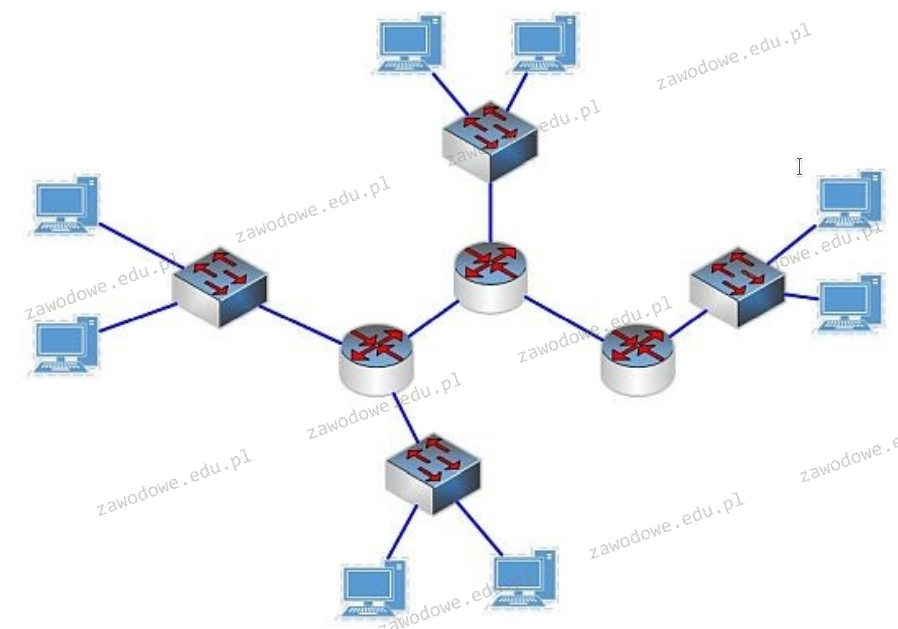

Na diagramie przedstawione są symbole

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Na ilustracji przedstawiono sieć komputerową w danej topologii

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

W systemie Windows harmonogram zadań umożliwia przypisanie

Symbol przedstawiony na ilustracji wskazuje na produkt

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Jak wygląda liczba 51210) w systemie binarnym?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Który z standardów korzysta z częstotliwości 5 GHz?

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

W jakim typie skanera wykorzystuje się fotopowielacze?

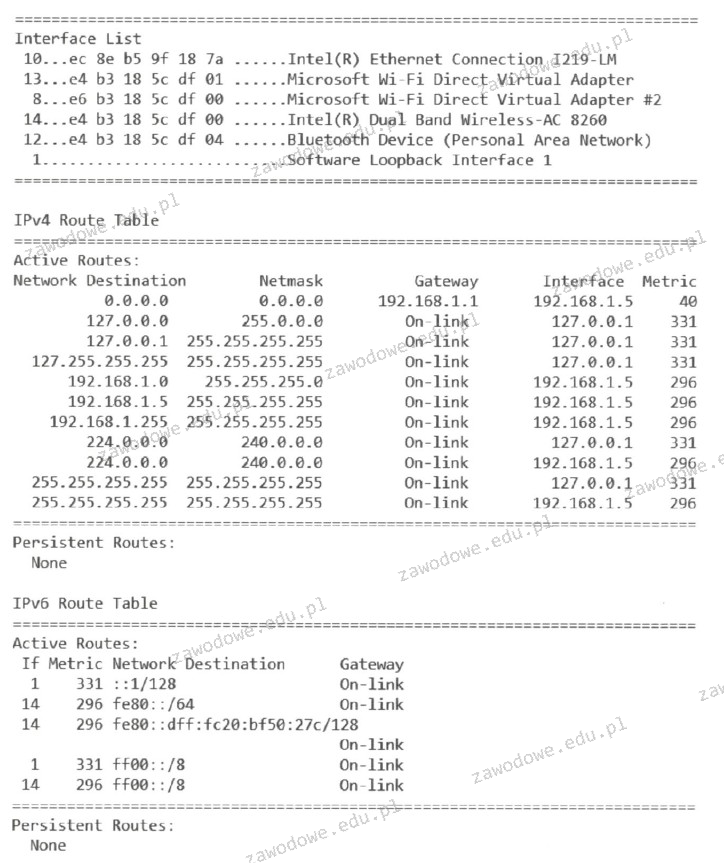

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Który z parametrów twardego dysku NIE ma wpływu na jego wydajność?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

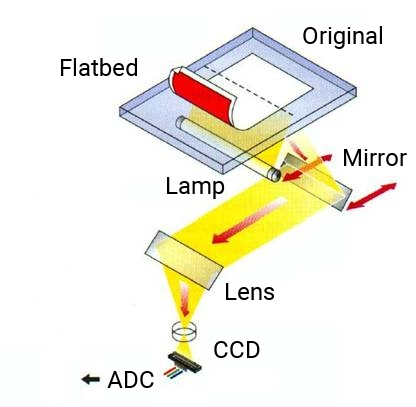

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Zaprezentowany schemat ilustruje funkcjonowanie

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako