Pytanie 1

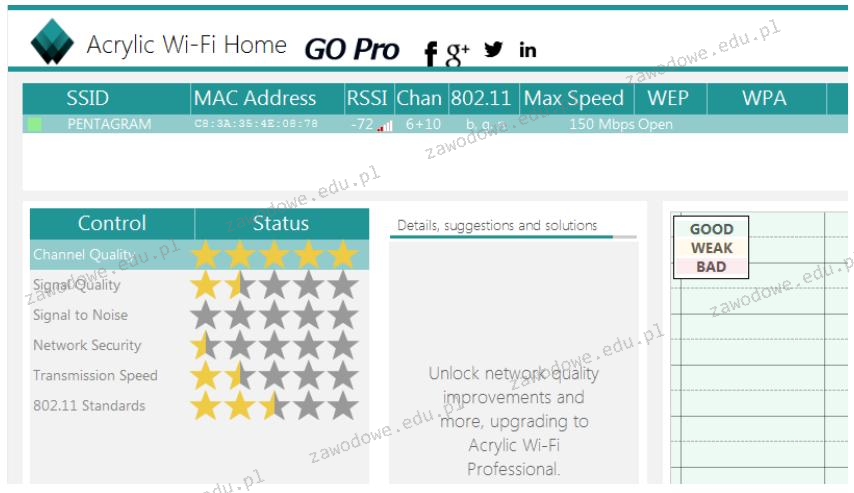

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

Jaki element sieci SIP określamy jako telefon IP?

Jakie zakresy częstotliwości określa klasa EA?

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Polecenie grep w systemie Linux pozwala na

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

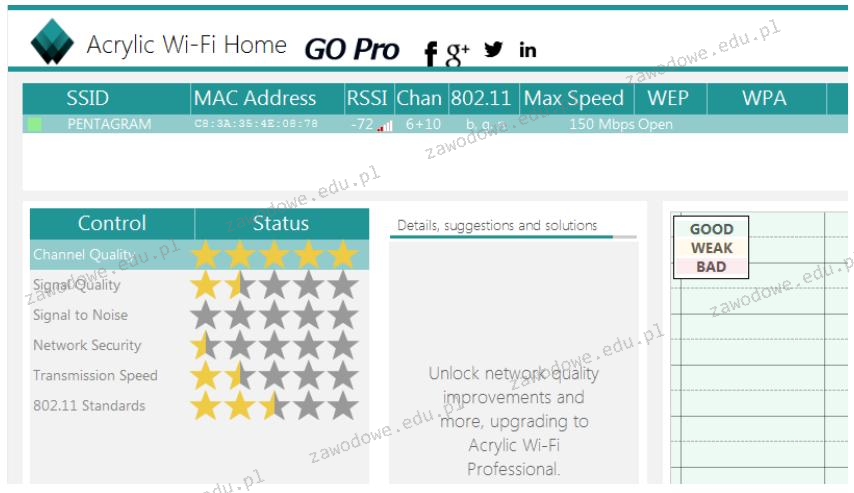

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Atak typu hijacking na serwer internetowy charakteryzuje się

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

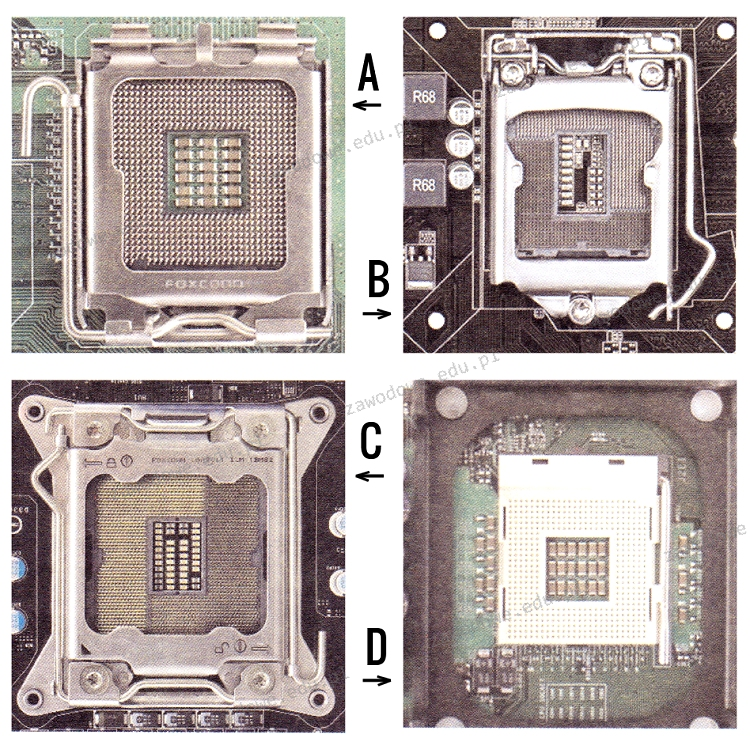

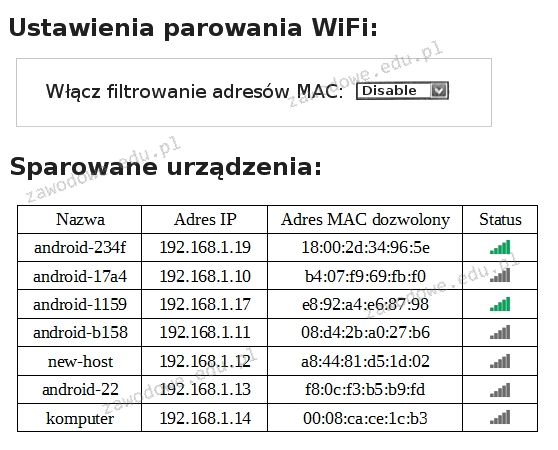

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

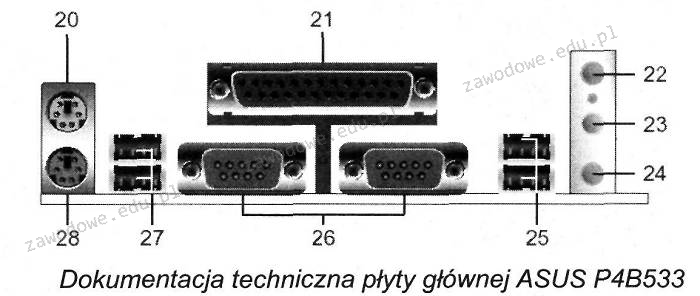

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

Do jakiego celu służy program fsck w systemie Linux?

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

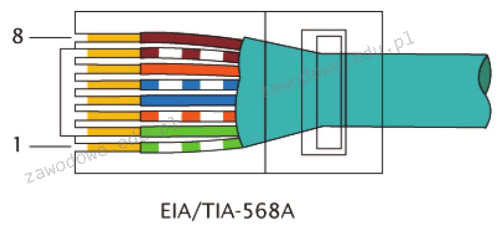

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

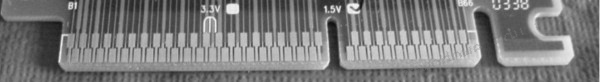

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Na ilustracji ukazana jest karta

Jakie napięcie zasilające mają moduły pamięci DDR3 SDRAM?

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?