Pytanie 1

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Co to jest automatyzacja testowania procesów?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

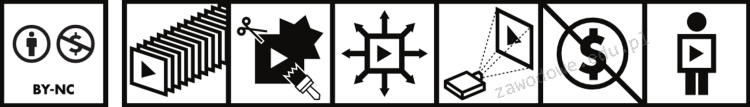

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Jaką właściwość ma sieć synchroniczna?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

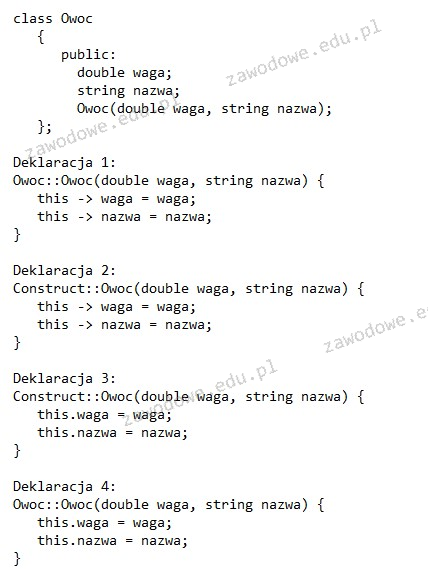

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Co należy zrobić w sytuacji silnego krwawienia z rany?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Co to jest dokumentacja instruktażowa programu?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Jakie operacje na plikach można uznać za podstawowe?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

W jaki sposób można załadować tylko komponent z biblioteki React?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

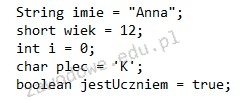

Podana deklaracja zmiennych w języku JAVA zawiera

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

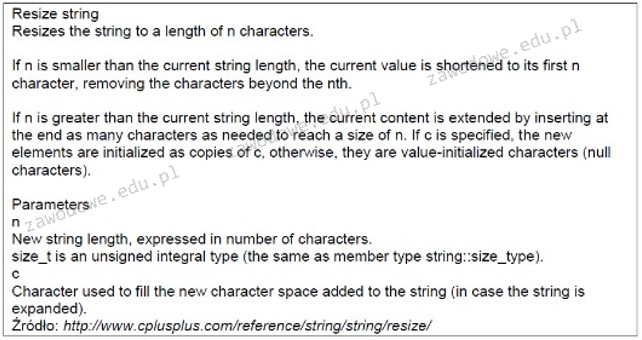

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Jakie zadanie wykonuje debugger?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

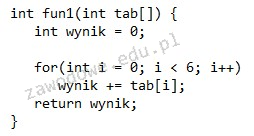

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?