Pytanie 1

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

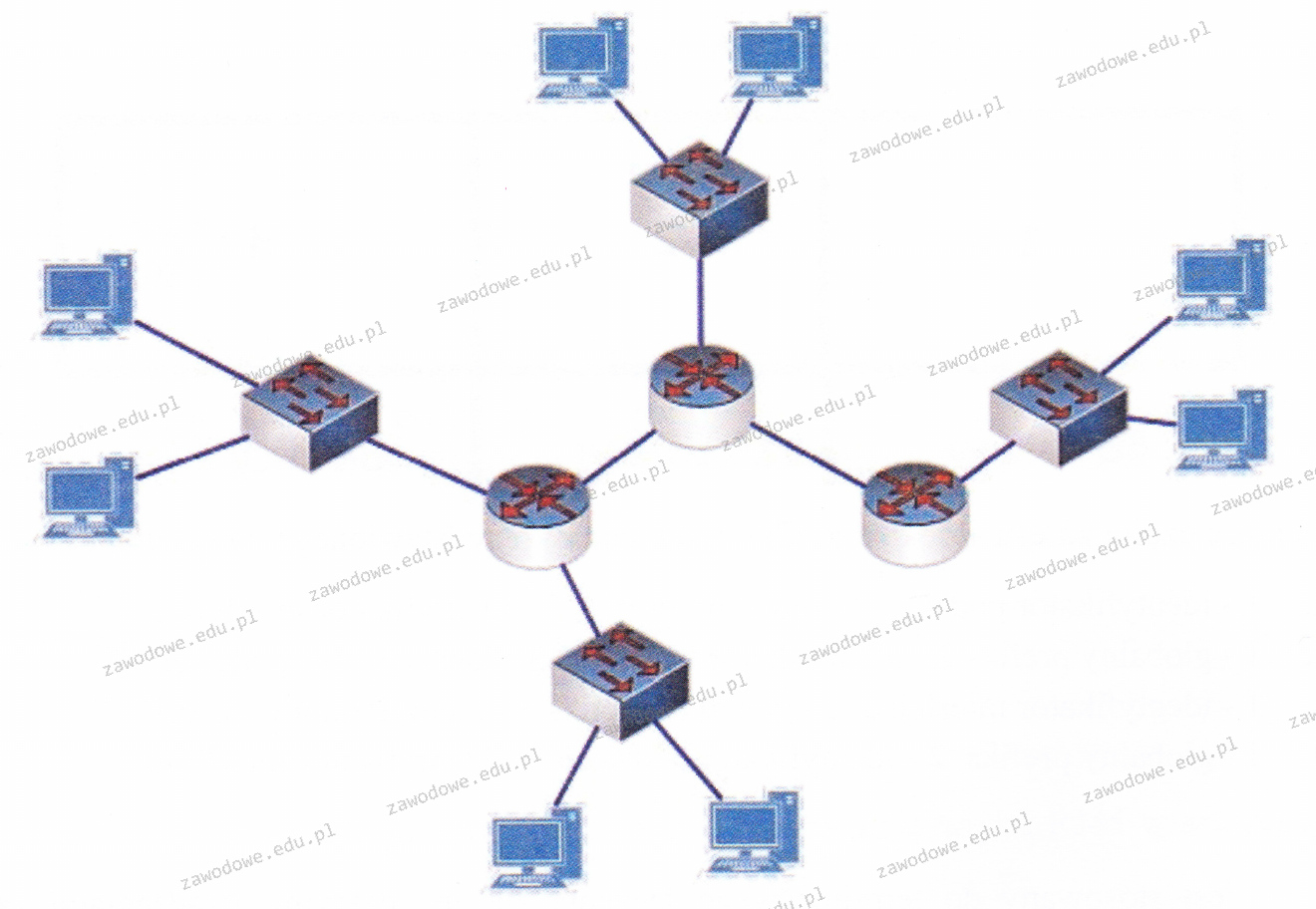

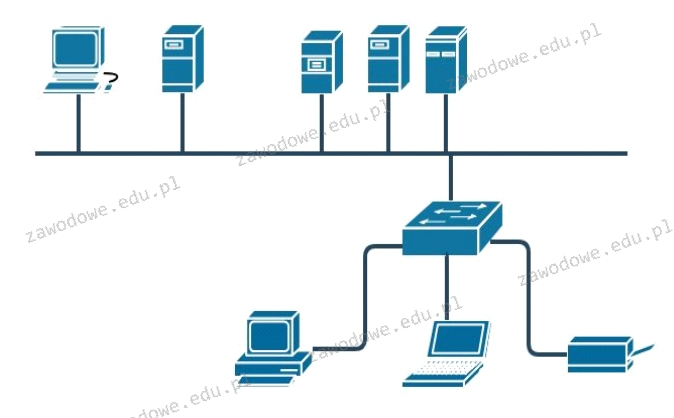

Ile symboli switchy i routerów znajduje się na schemacie?

Jak brzmi nazwa klucza rejestru w systemie Windows, w którym zapisane są relacje między typami plików a aplikacjami, które je obsługują?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

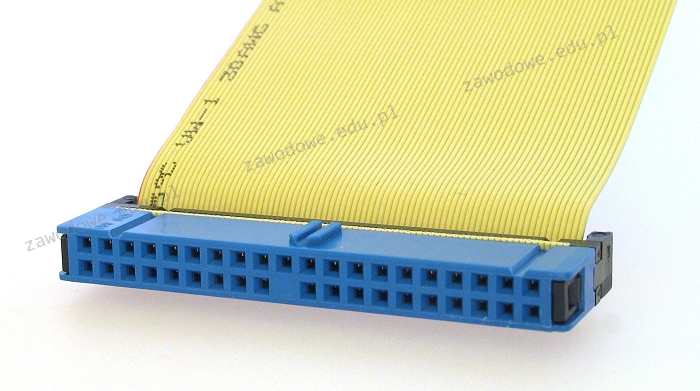

Na zdjęciu widać

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Shareware to typ licencji, który opiera się na

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

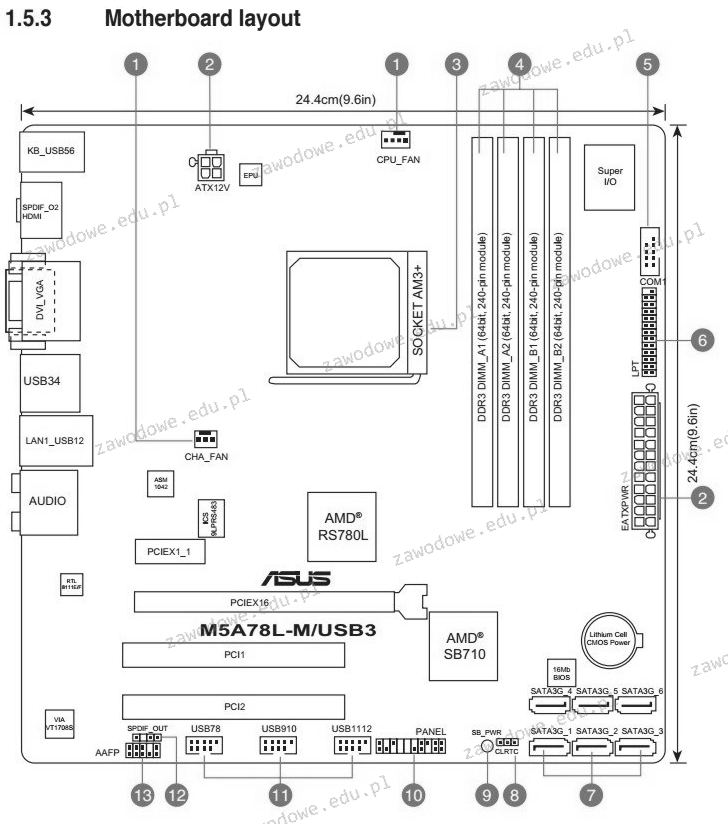

Ile portów USB może być dostępnych w komputerze wyposażonym w tę płytę główną, jeśli nie używa się huba USB ani dodatkowych kart?

Norma IEEE 802.11 określa typy sieci

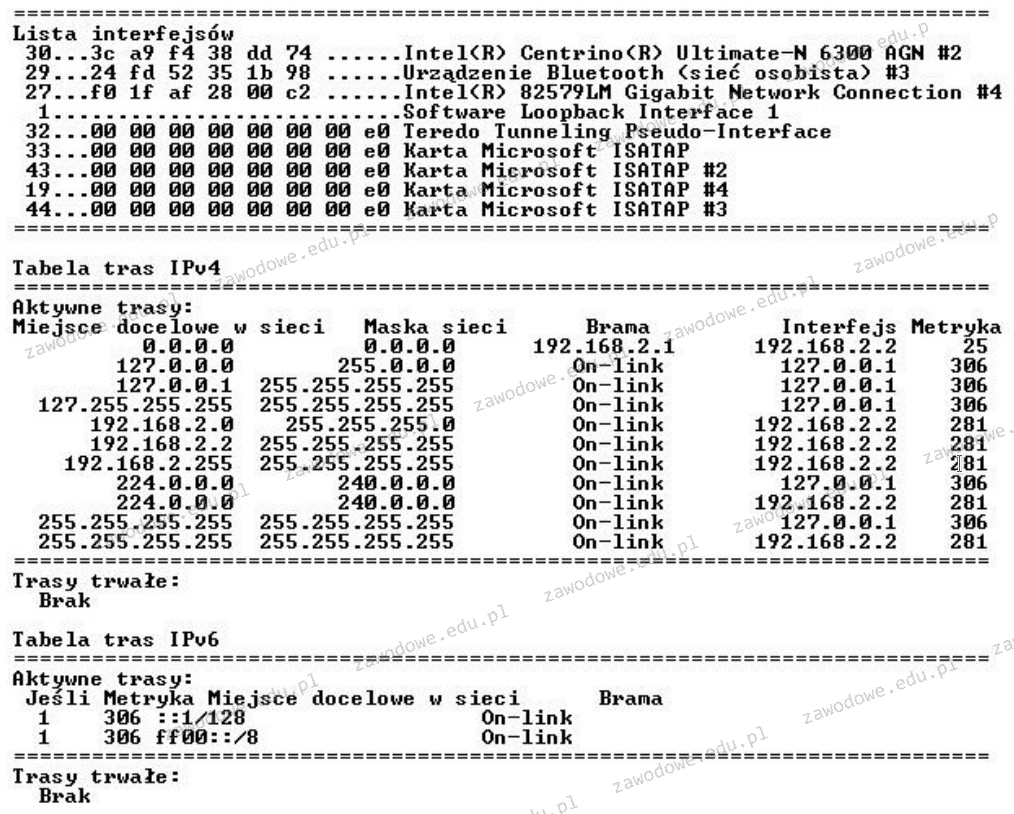

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Co oznacza standard 100Base-T?

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Najmniejszy czas dostępu charakteryzuje się

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Jaką funkcję serwera trzeba dodać w systemach z rodziny Windows Server, aby było możliwe utworzenie nowej witryny FTP?

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Na ilustracji przedstawiono taśmę (kabel) złącza

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

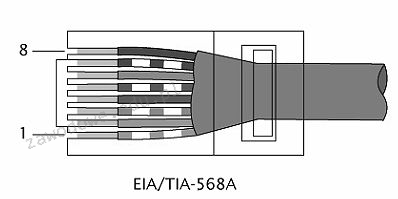

W technologii Ethernet 100BaseTX do przesyłania danych wykorzystywane są żyły kabla UTP podłączone do pinów

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Na rysunku znajduje się graficzny symbol

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

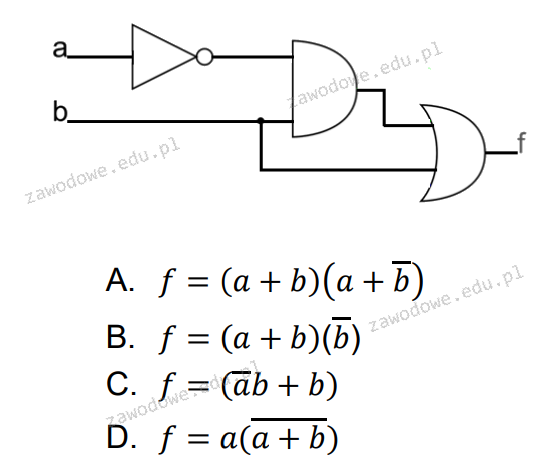

Jaką funkcję wykonuje zaprezentowany układ?

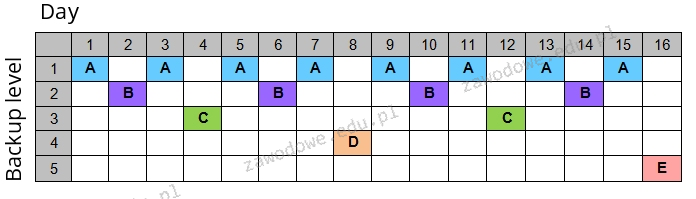

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

GRUB, LILO oraz NTLDR to: