Pytanie 1

Jaki jest zasadniczy cel ataku phishingowego?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaki jest zasadniczy cel ataku phishingowego?

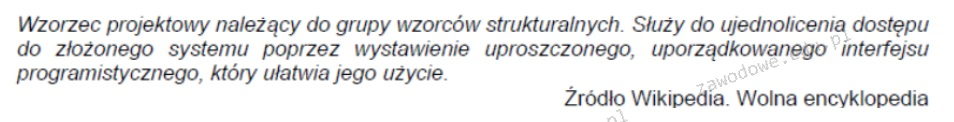

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

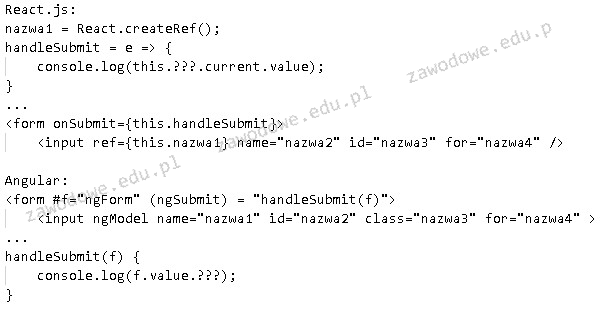

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Jakie są różnice między dialogiem modalnym a niemodalnym?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Który z wymienionych przykładów przedstawia typ rekordowy?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Wskaż typy numeryczne o stałej precyzji

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

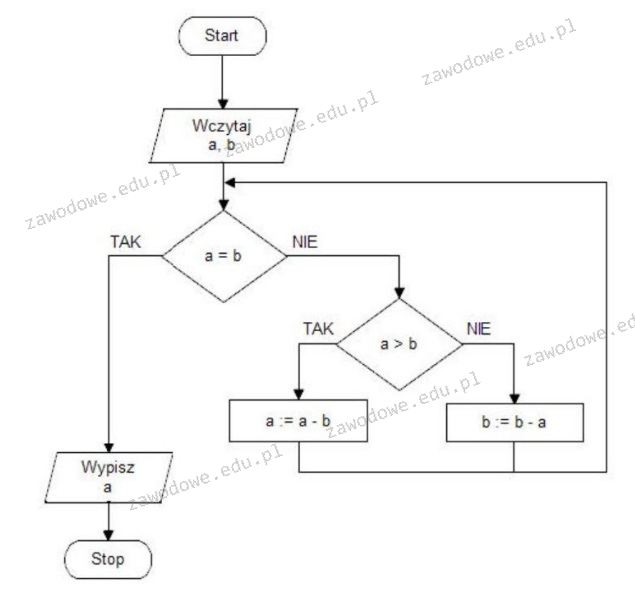

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

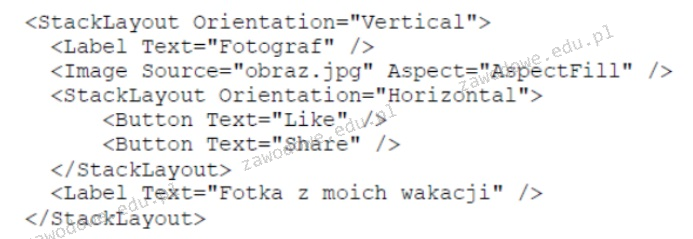

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

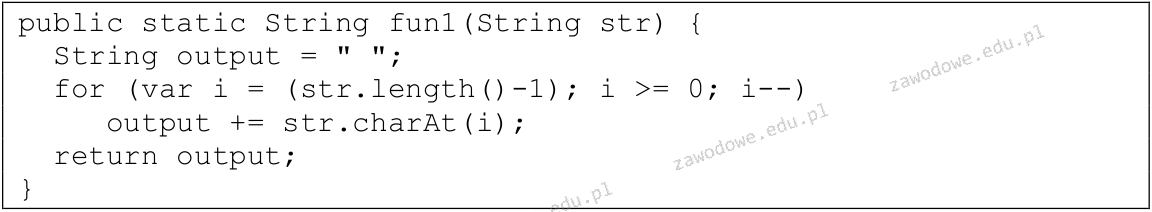

Prezentowana metoda jest realizacją algorytmu

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

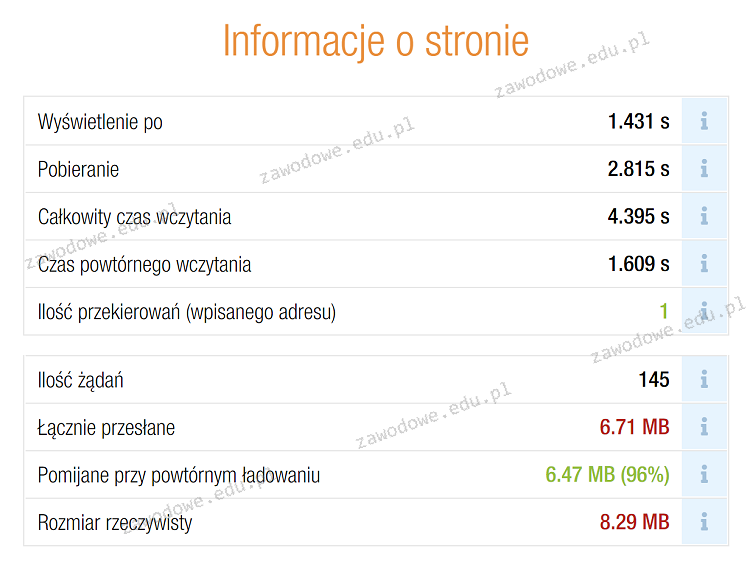

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

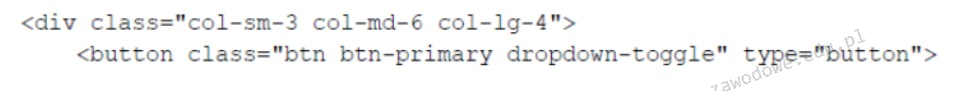

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Wynik dodawania liczb binarnych 1101 i 1001 to

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

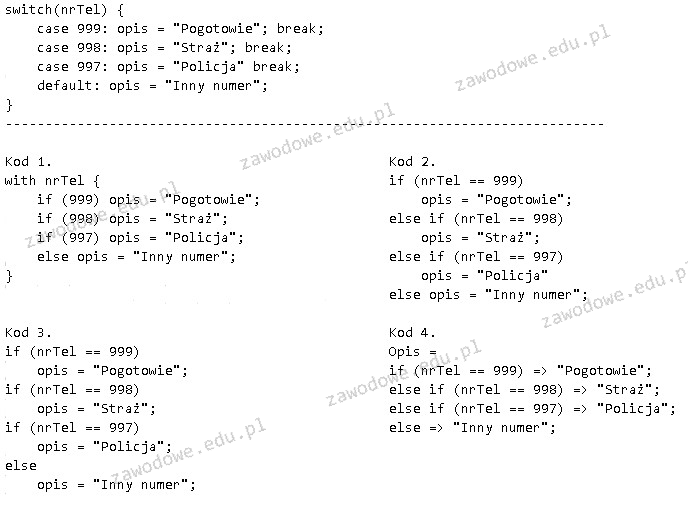

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?