Pytanie 1

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

Jaką usługą można pobierać i przesyłać pliki na serwer?

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

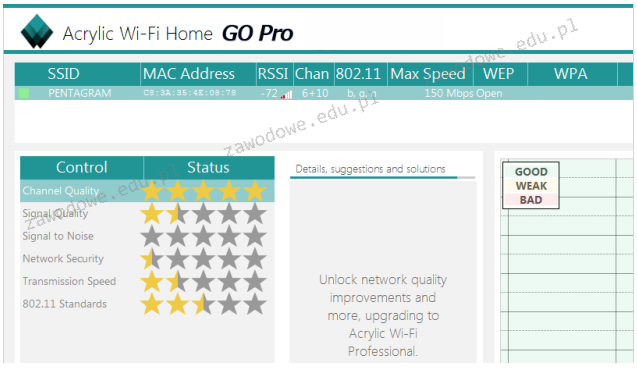

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Narzędzie służące do oceny wydajności systemu komputerowego to

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

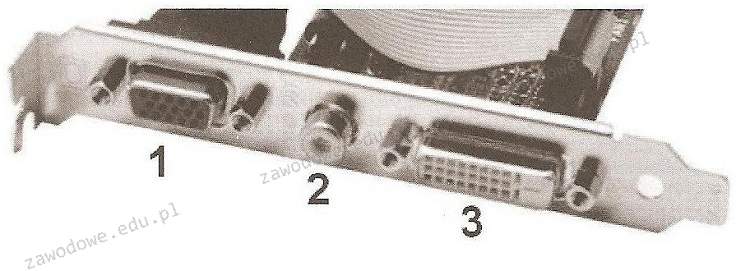

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Jaką rolę pełni usługa NAT działająca na ruterze?

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Norma EN 50167 odnosi się do systemów okablowania

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Jakie polecenie oprócz ls może być użyte przez użytkownika systemu Linux do wyświetlenia zawartości katalogu, w tym plików i podkatalogów?

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

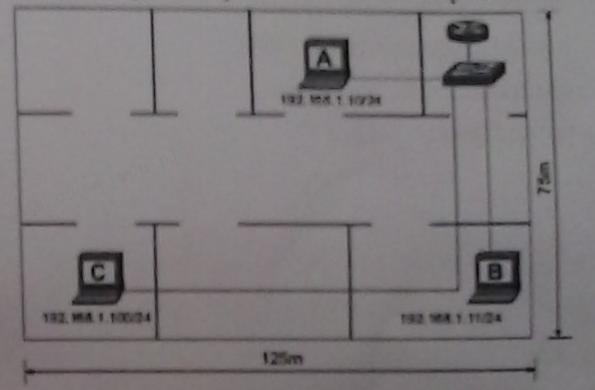

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

W systemie Windows pamięć wirtualna ma na celu

Czym zajmuje się usługa DNS?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Która norma określa parametry transmisji dla komponentów kategorii 5e?