Pytanie 1

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Brak odpowiedzi na to pytanie.

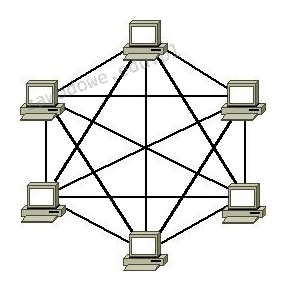

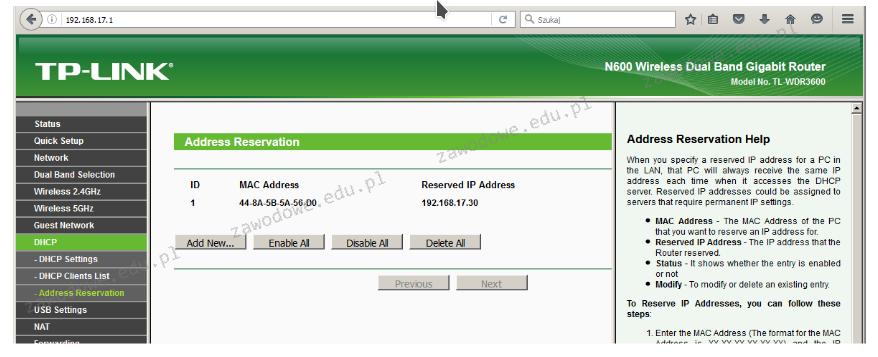

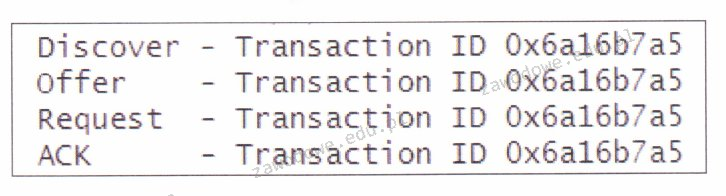

Adresy logiczne są stosowane w warstwie sieciowej modelu ISO/OSI, która odpowiada za trasowanie pakietów danych pomiędzy różnymi sieciami. W tej warstwie wykorzystuje się protokoły, takie jak IP (Internet Protocol), do identyfikacji urządzeń w sieci oraz ustalania ścieżki, jaką mają przebyć dane. Adresy logiczne, w przeciwieństwie do adresów fizycznych (np. adresów MAC, które są używane w warstwie łącza danych), są niezależne od sprzętu i pozwalają na elastyczne zarządzanie ruchem sieciowym. Przykładem zastosowania adresów logicznych jest sytuacja, gdy pakiet danych wysyłany z jednego komputera w sieci lokalnej dociera do innego komputera w sieci rozległej (WAN). Dzięki adresom IP możliwe jest prawidłowe trasowanie danych przez różne routery i sieci. Ponadto, stosowanie adresacji logicznej umożliwia implementację różnych technik zarządzania ruchem, takich jak NAT (Network Address Translation) czy DHCP (Dynamic Host Configuration Protocol), co zwiększa efektywność i elastyczność sieci.