Pytanie 1

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Na 16 bitach możemy przechować

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

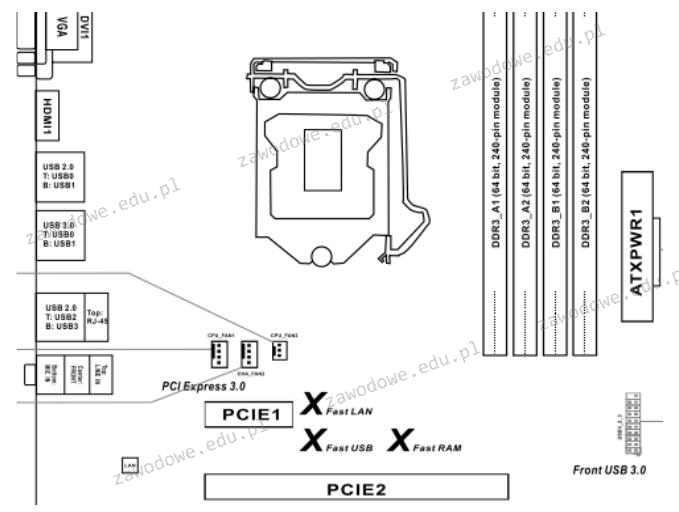

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Zgodnie z normą PN-EN 50174, maksymalna długość kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem dystrybucji w panelu krosowym wynosi

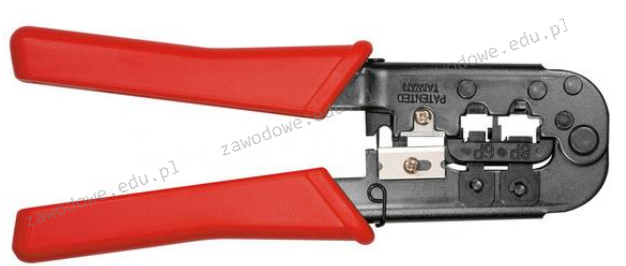

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Licencja CAL (Client Access License) uprawnia użytkownika do

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Element obliczeń zmiennoprzecinkowych to

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Norma TIA/EIA-568-B.2 definiuje szczegóły dotyczące parametrów transmisji

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?