Pytanie 1

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

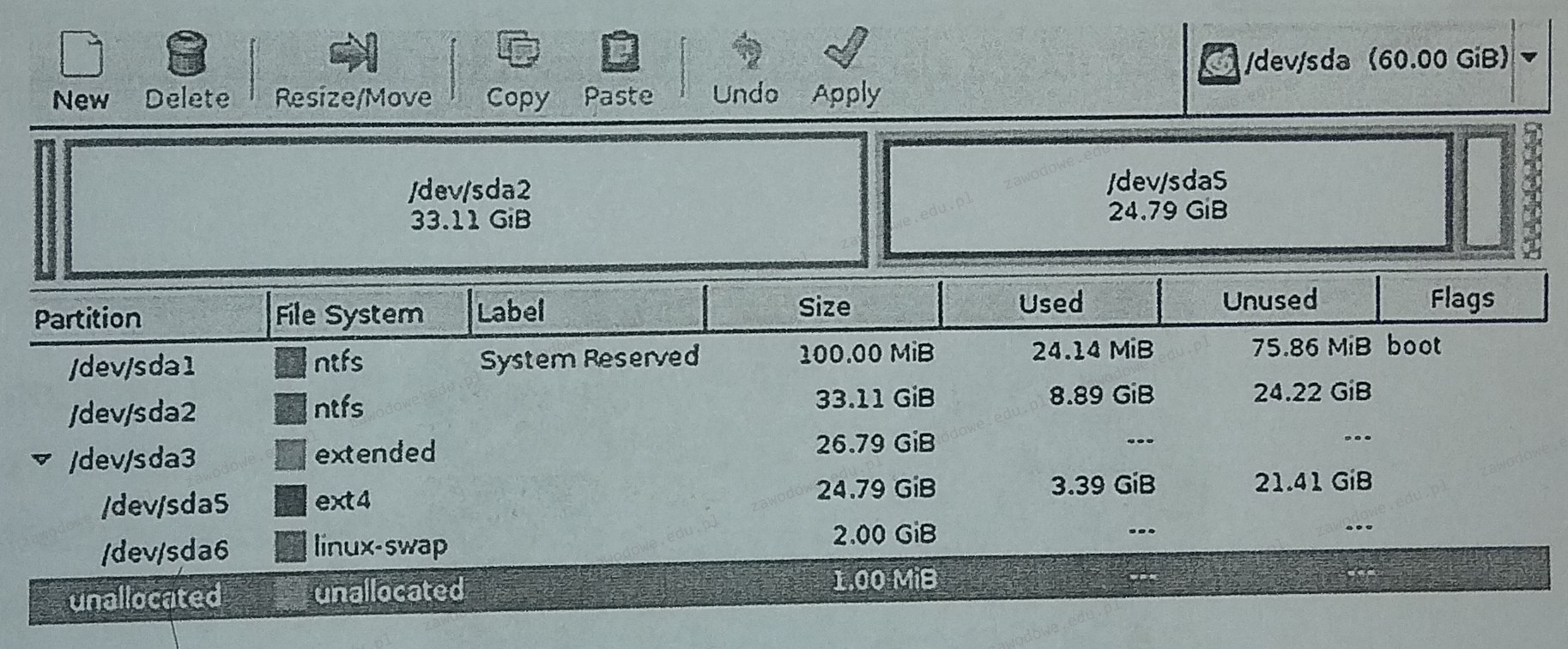

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Zastosowanie programu firewall ma na celu ochronę

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Oznaczenie CE wskazuje, że

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

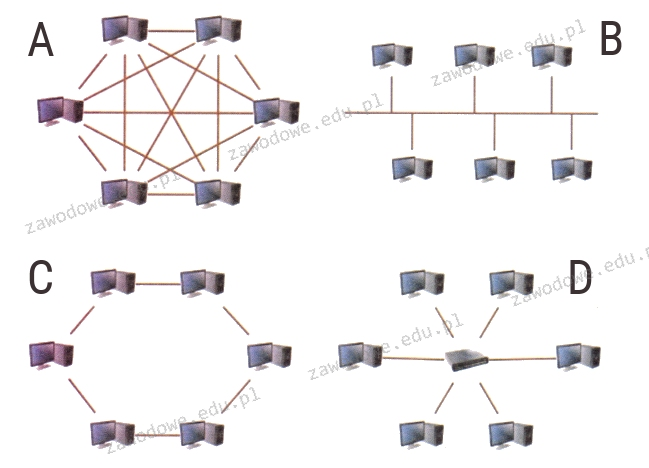

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

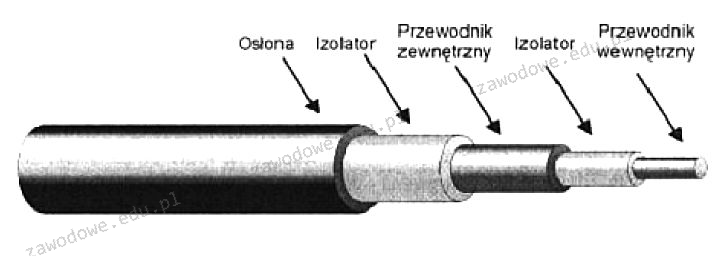

Na ilustracji pokazano przekrój kabla

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Na załączonym zdjęciu znajduje się

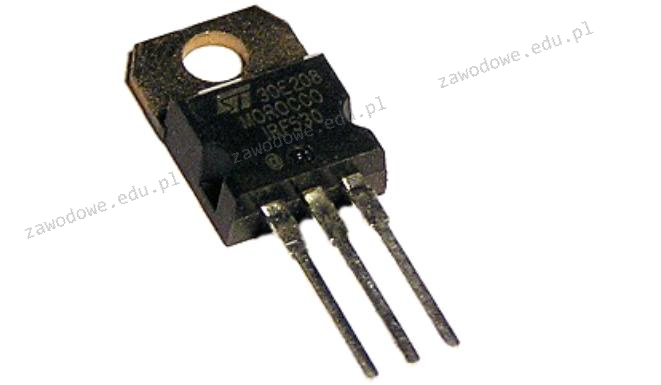

Element elektroniczny przedstawiony na ilustracji to

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

Obrazek ilustruje rezultat działania programu

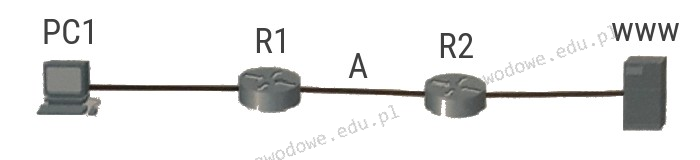

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

Za co odpowiada protokół DNS?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Jaki jest standard 1000Base-T?

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Uszkodzenie czego może być przyczyną awarii klawiatury?

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Shareware to typ licencji, który opiera się na

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Menedżer urządzeń w systemie Windows umożliwia identyfikację

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem