Pytanie 1

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać o nich informacje w centralnym miejscu, konieczne jest zainstalowanie na serwerze Windows roli

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Interfejs UDMA to typ interfejsu

Wykorzystane kasety od drukarek powinny być

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

Zadania systemu operacyjnego nie obejmują

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Brak odpowiedzi na to pytanie.

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Brak odpowiedzi na to pytanie.

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Brak odpowiedzi na to pytanie.

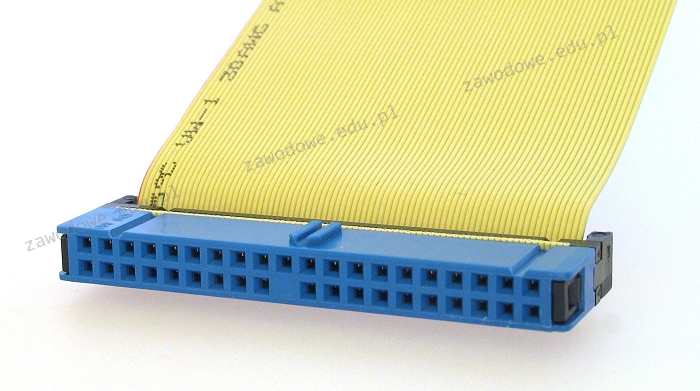

Na ilustracji przedstawiono taśmę (kabel) złącza

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Brak odpowiedzi na to pytanie.

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

Brak odpowiedzi na to pytanie.

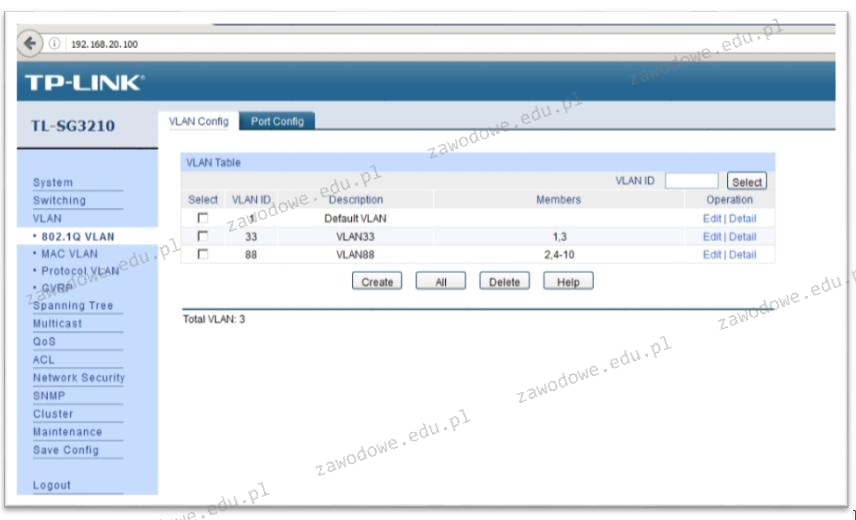

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Brak odpowiedzi na to pytanie.

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Brak odpowiedzi na to pytanie.

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Brak odpowiedzi na to pytanie.

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Brak odpowiedzi na to pytanie.

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

Brak odpowiedzi na to pytanie.

Licencja grupowa na oprogramowanie Microsoft należy do typu

Brak odpowiedzi na to pytanie.

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Brak odpowiedzi na to pytanie.

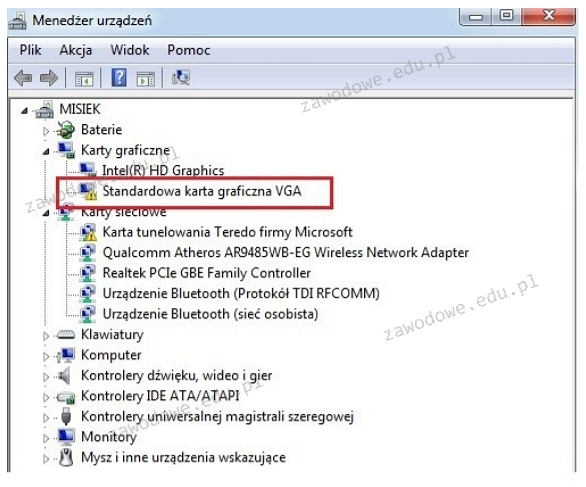

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Brak odpowiedzi na to pytanie.

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Brak odpowiedzi na to pytanie.

Na 16 bitach możemy przechować

Brak odpowiedzi na to pytanie.

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Brak odpowiedzi na to pytanie.

Który z interfejsów stanowi port równoległy?

Brak odpowiedzi na to pytanie.