Pytanie 1

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Czym jest klaster komputerowy?

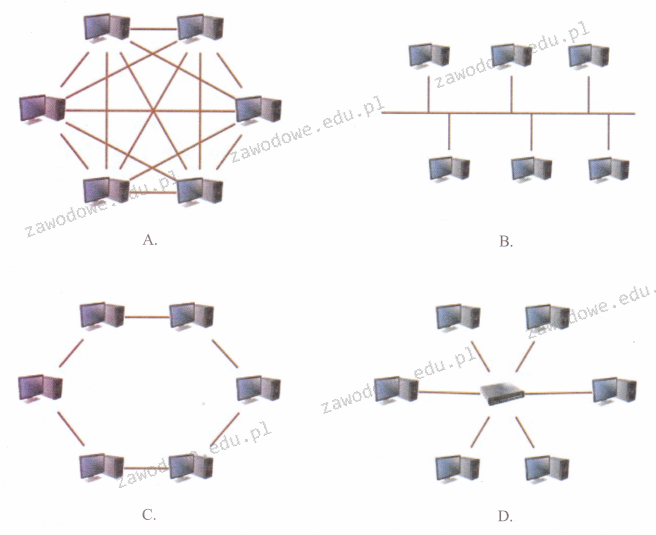

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

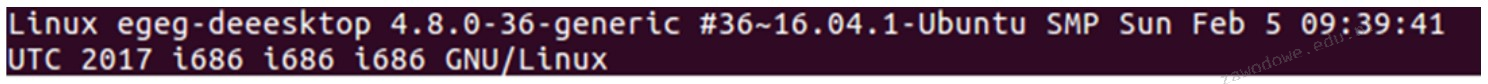

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

Brak odpowiedzi na to pytanie.

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Brak odpowiedzi na to pytanie.

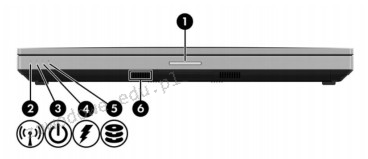

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Brak odpowiedzi na to pytanie.

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Brak odpowiedzi na to pytanie.

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Brak odpowiedzi na to pytanie.

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Brak odpowiedzi na to pytanie.

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Brak odpowiedzi na to pytanie.

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Brak odpowiedzi na to pytanie.

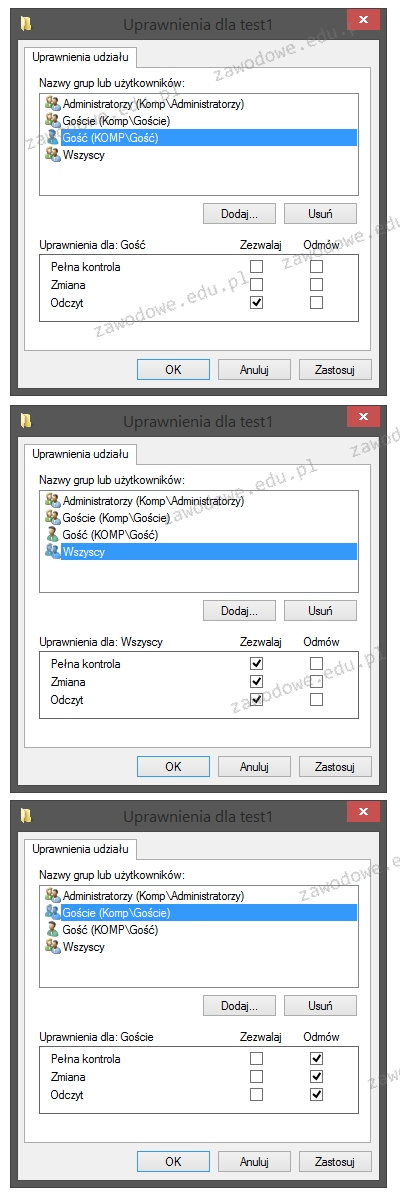

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Brak odpowiedzi na to pytanie.

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Brak odpowiedzi na to pytanie.

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Brak odpowiedzi na to pytanie.

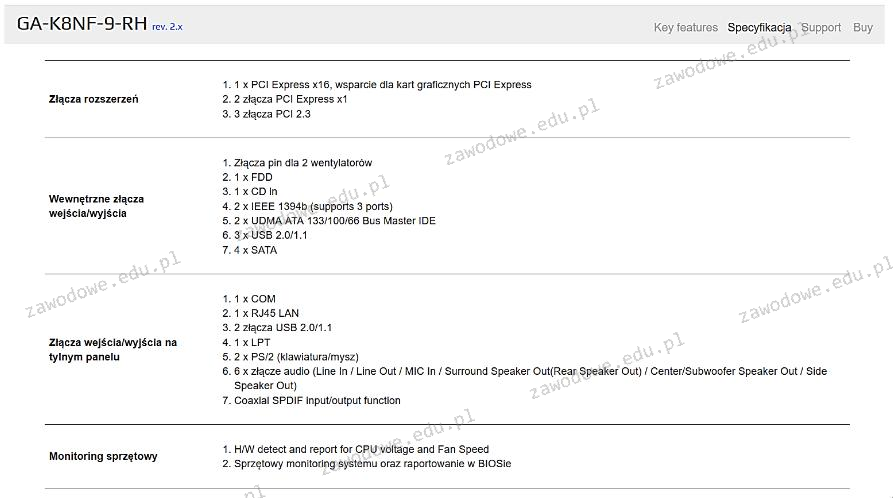

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

Brak odpowiedzi na to pytanie.

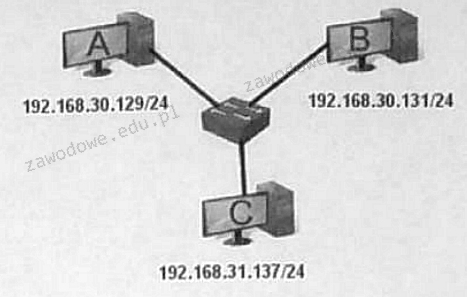

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

Brak odpowiedzi na to pytanie.

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Brak odpowiedzi na to pytanie.

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Brak odpowiedzi na to pytanie.

Program iftop działający w systemie Linux ma na celu

Brak odpowiedzi na to pytanie.

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Brak odpowiedzi na to pytanie.

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

Brak odpowiedzi na to pytanie.

Do jakiego celu służy program fsck w systemie Linux?

Brak odpowiedzi na to pytanie.

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Brak odpowiedzi na to pytanie.

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Brak odpowiedzi na to pytanie.

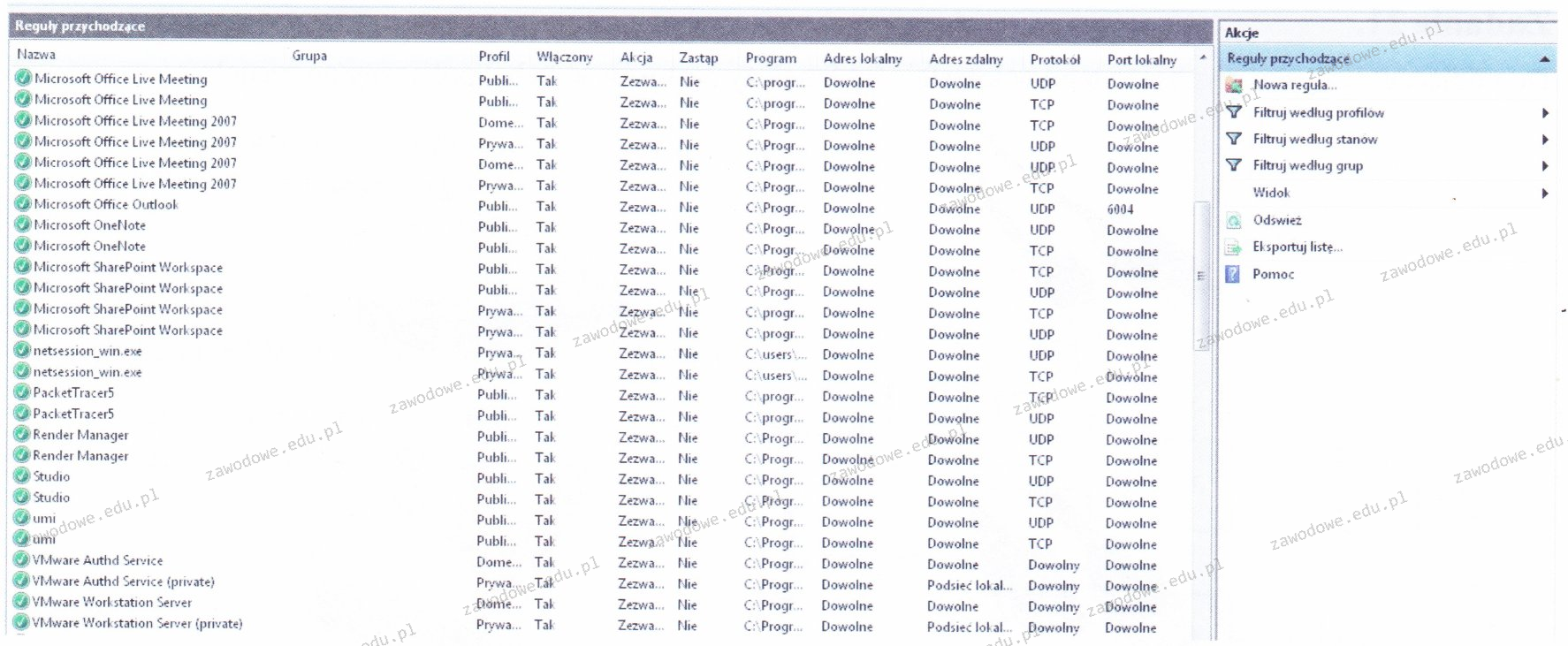

Pokazany zrzut ekranu dotyczy programu

Brak odpowiedzi na to pytanie.

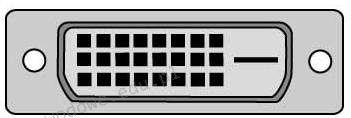

Na zdjęciu pokazano złącza

Brak odpowiedzi na to pytanie.

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

Brak odpowiedzi na to pytanie.

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Brak odpowiedzi na to pytanie.

Serwer DNS pełni rolę

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

Brak odpowiedzi na to pytanie.

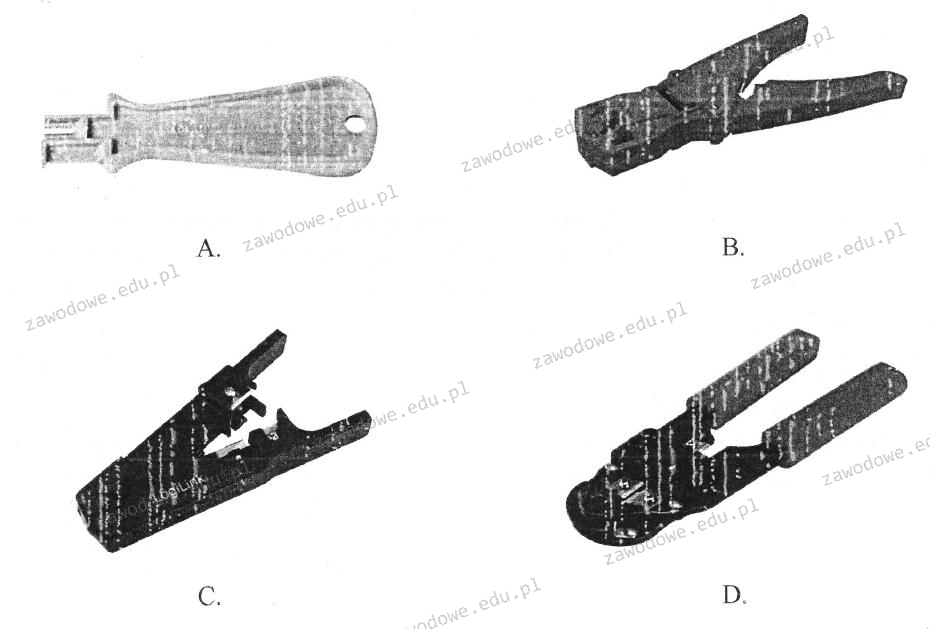

Jaki instrument jest używany do usuwania izolacji?

Brak odpowiedzi na to pytanie.

Wskaż program w systemie Linux, który jest przeznaczony do kompresji plików?

Brak odpowiedzi na to pytanie.

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

Brak odpowiedzi na to pytanie.

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Brak odpowiedzi na to pytanie.

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Brak odpowiedzi na to pytanie.

Wartość 101011101102 zapisana w systemie szesnastkowym to

Brak odpowiedzi na to pytanie.

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

Brak odpowiedzi na to pytanie.