Pytanie 1

Adresy IPv6 są reprezentowane jako liczby

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Adresy IPv6 są reprezentowane jako liczby

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

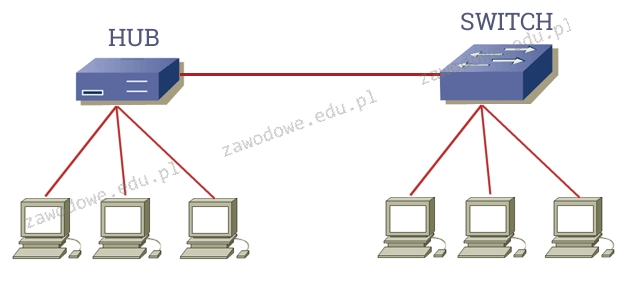

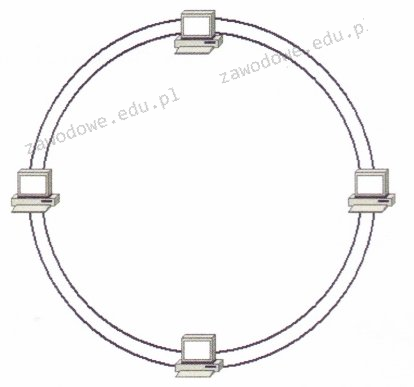

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Czym jest mapowanie dysków?

Rekord typu A w systemie DNS

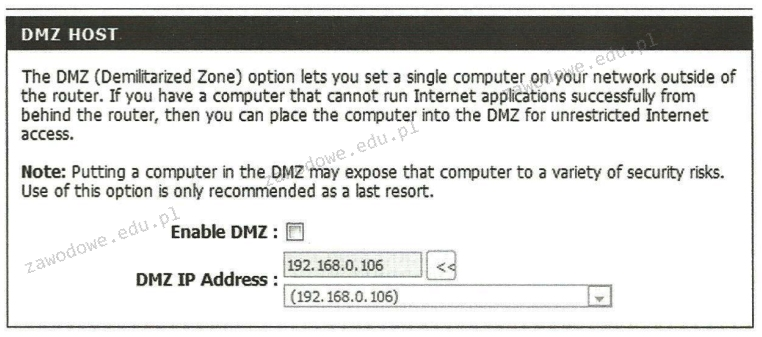

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Czym jest mapowanie dysków?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

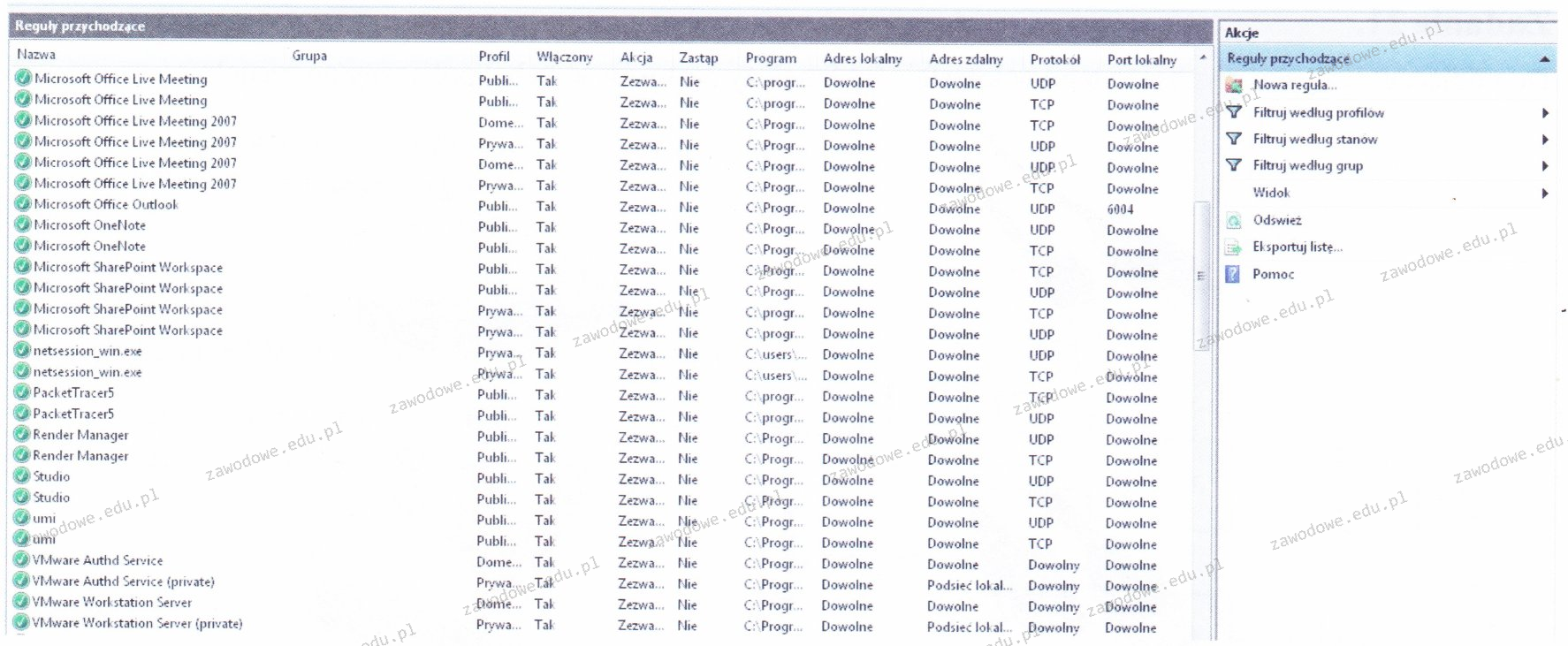

Pokazany zrzut ekranu dotyczy programu

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Wskaż błędny podział dysku MBR na partycje?

Zapis liczby w systemie oznaczonym jako #108 to

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Celem złocenia styków złącz HDMI jest

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

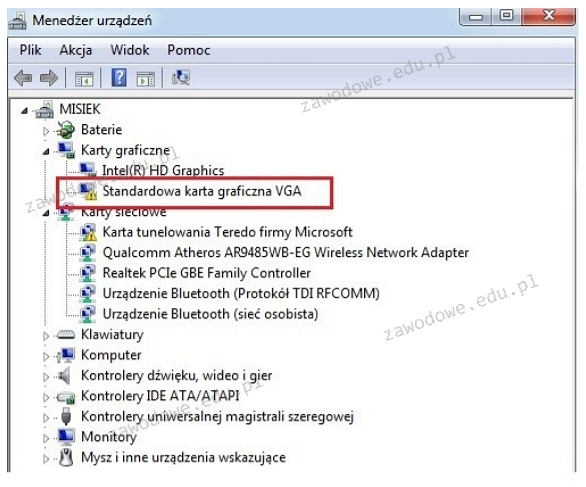

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

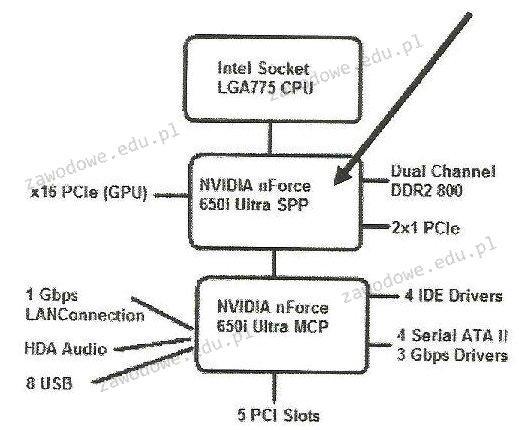

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Karta sieciowa przedstawiona na ilustracji jest w stanie przesyłać dane z maksymalną szybkością

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?