Pytanie 1

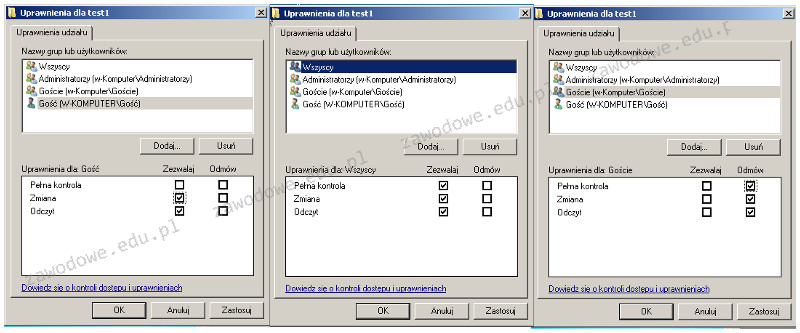

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Brak odpowiedzi na to pytanie.

Odpowiedź 'modyfikacji' jest prawidłowa, ponieważ w systemie plików NTFS uprawnienie do modyfikacji pliku obejmuje obie operacje: zarówno zmianę zawartości pliku, jak i jego nazwę. Uprawnienie to pozwala użytkownikowi na manipulowanie plikiem w szerszym zakresie, co jest kluczowe w zarządzaniu plikami i folderami. Przykładem praktycznym może być sytuacja, w której użytkownik potrzebuje zmienić nazwę dokumentu tekstowego w celu lepszego zorganizowania swoich zasobów. Bez odpowiednich uprawnień modyfikacji, ta operacja byłaby niemożliwa, co może prowadzić do chaosu w gospodarowaniu plikami. Ponadto, standardy bezpieczeństwa i zarządzania danymi zalecają, aby tylko użytkownicy z odpowiednimi uprawnieniami modyfikacji mogli wprowadzać zmiany w ważnych dokumentach, co minimalizuje ryzyko przypadkowego usunięcia lub zmiany istotnych informacji. Praktyki branżowe wskazują, że właściwe przydzielenie uprawnień jest kluczowe dla zachowania integralności danych oraz skutecznego zarządzania systemami plików, szczególnie w środowiskach korporacyjnych.