Pytanie 1

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

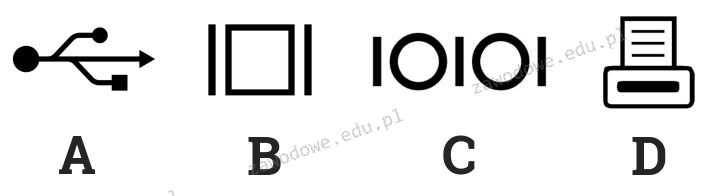

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

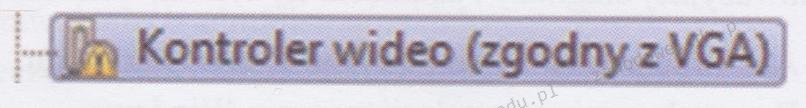

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

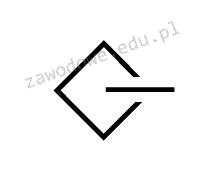

Zapisany symbol dotyczy urządzeń

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

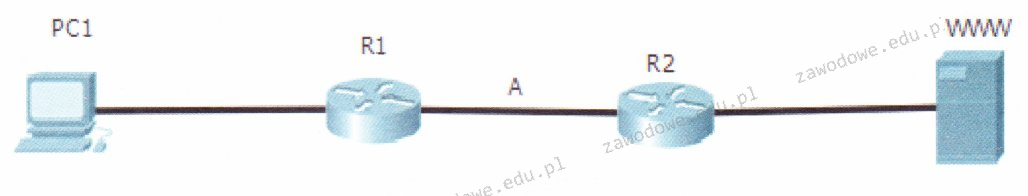

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

Zastosowanie programu firewall ma na celu ochronę

Zarządzaniem drukarkami w sieci, obsługiwaniem zadań drukowania oraz przyznawaniem uprawnień do drukarek zajmuje się serwer

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Czym jest prefetching?

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

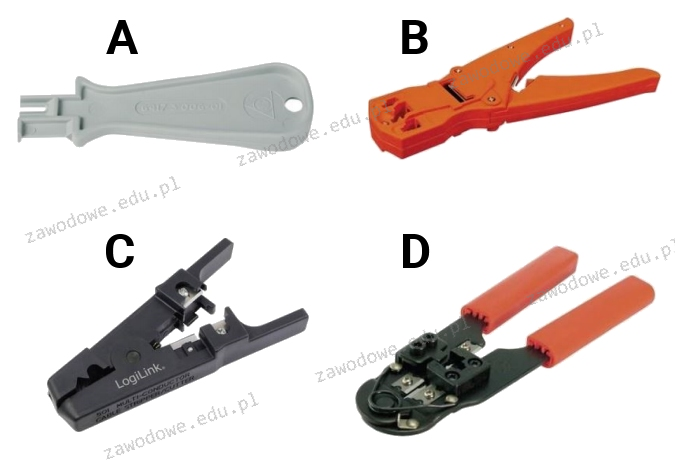

Który z przyrządów służy do usuwania izolacji?

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Wykorzystane kasety od drukarek powinny być

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

W systemie Linux polecenie touch jest używane do

Jaką funkcjonalność oferuje program tar?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Funkcja narzędzia tracert w systemach Windows polega na

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

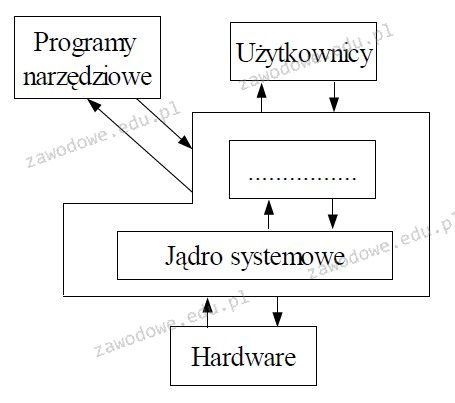

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

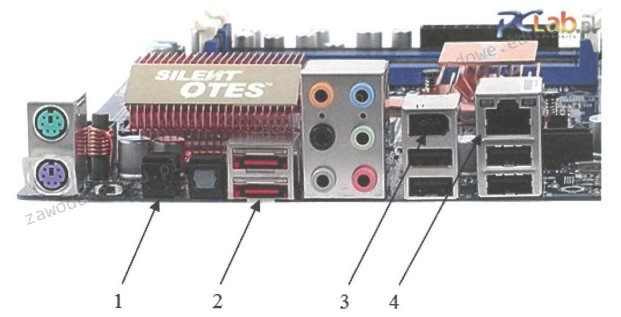

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Który z poniższych adresów IPv4 należy do klasy C?

Podczas wyboru zasilacza do komputera kluczowe znaczenie

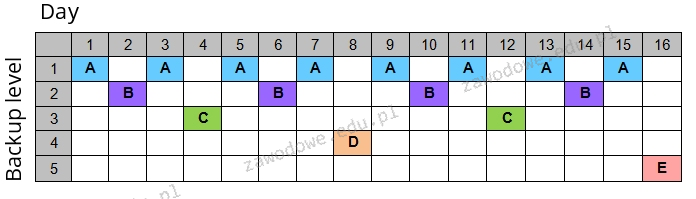

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku: