Pytanie 1

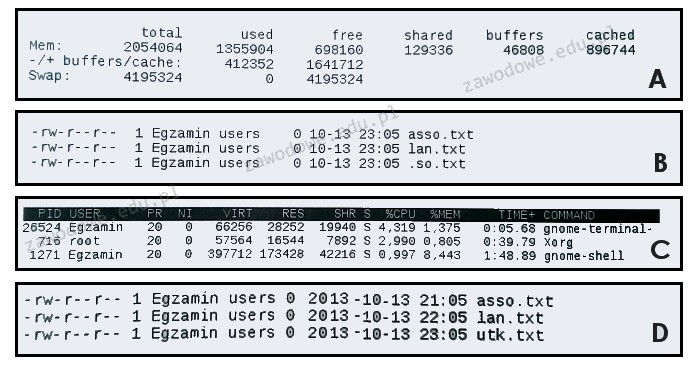

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

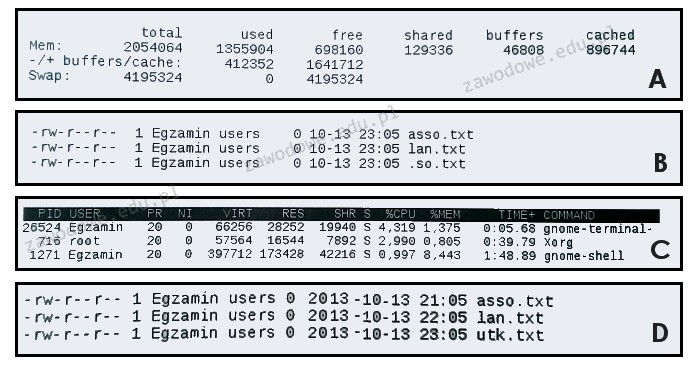

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

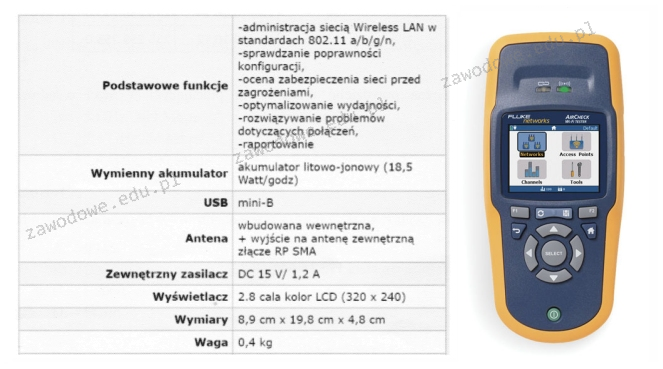

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

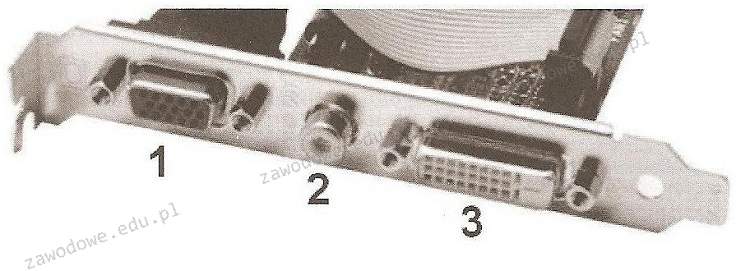

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

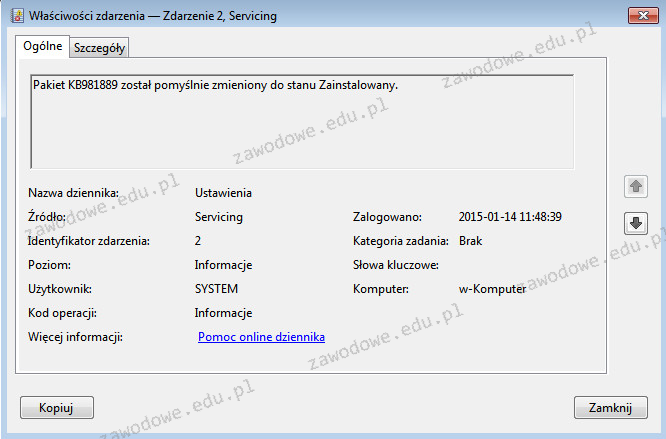

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

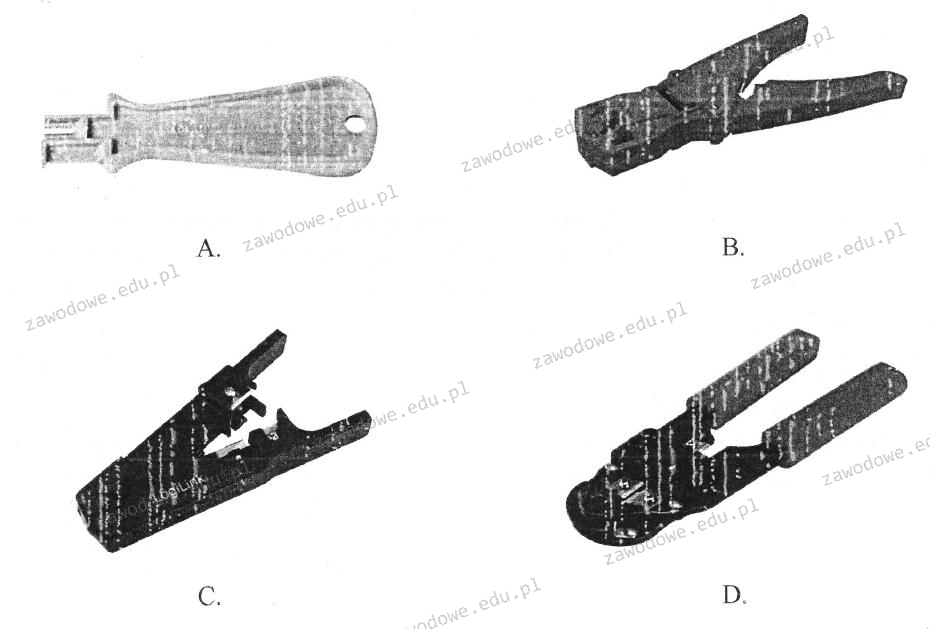

Jaki instrument jest używany do usuwania izolacji?

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Na rysunku ukazano diagram

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

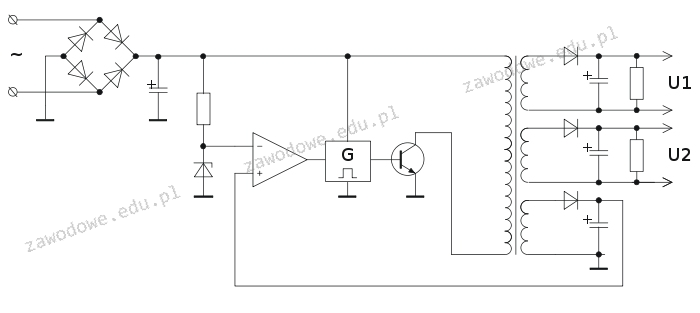

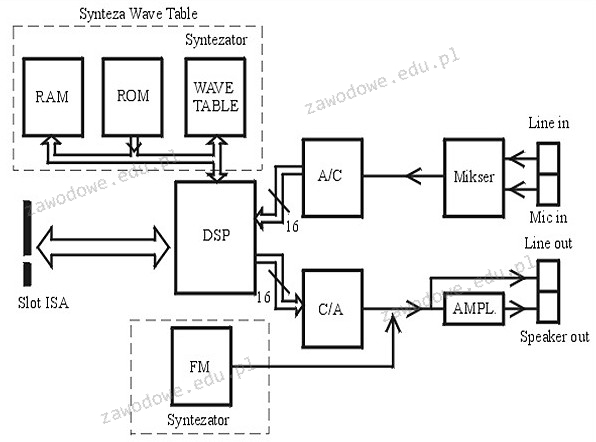

Na ilustracji zaprezentowano schemat działania

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

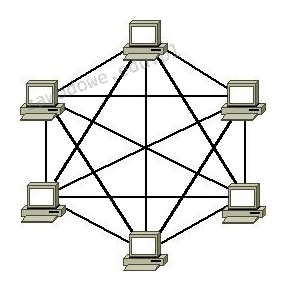

W systemie Linux narzędzie top pozwala na

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Na ilustracji zaprezentowano końcówkę kabla

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

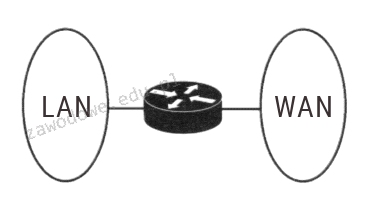

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

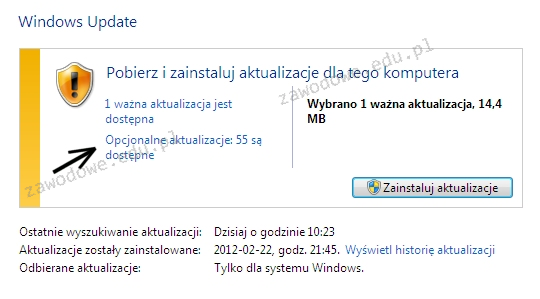

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?