Pytanie 1

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

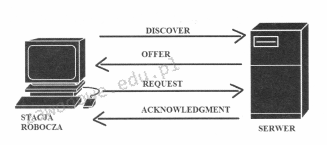

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Częścią eksploatacyjną drukarki laserowej nie jest

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Serwer, który pozwala na udostępnianie usług drukowania oraz plików z systemu Linux dla stacji roboczych Windows, OS X i Linux, to

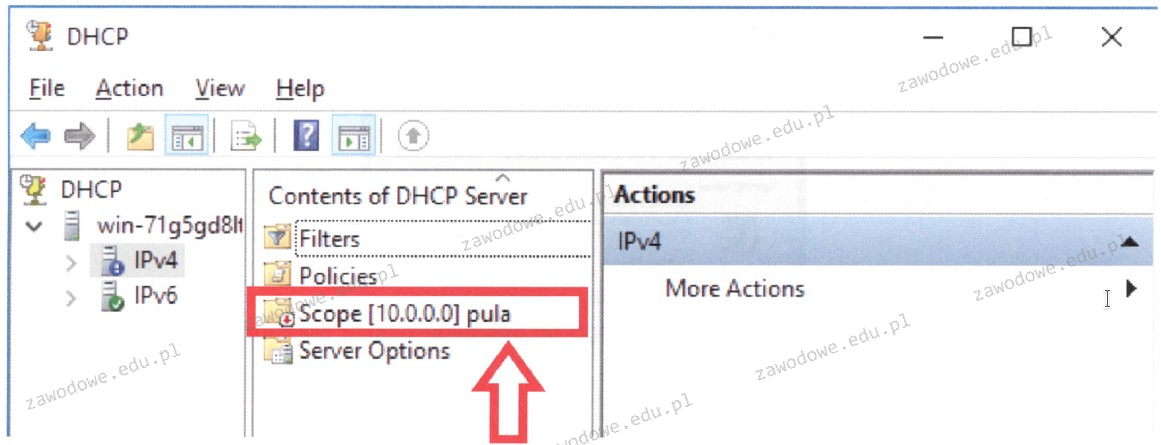

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

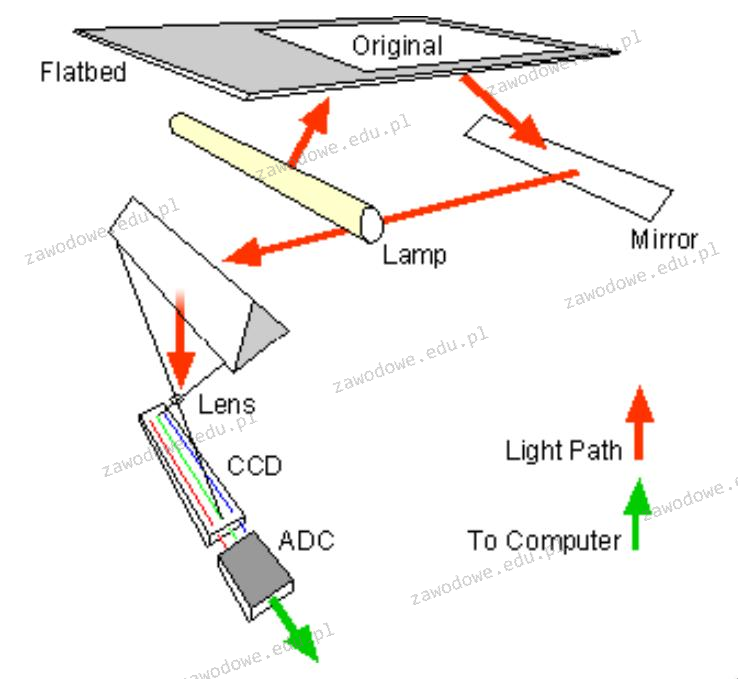

Ilustrowany schemat obrazuje zasadę funkcjonowania

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Parametry katalogowe przedstawione w ramce dotyczą dysku twardego

| ST31000528AS |

| Seagate Barracuda 7200.12 ,32 MB, |

| Serial ATA/300, Heads 4, Capacity 1TB |

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

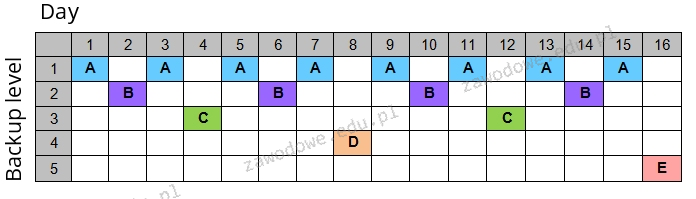

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

W systemie Windows pamięć wirtualna ma na celu

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?