Pytanie 1

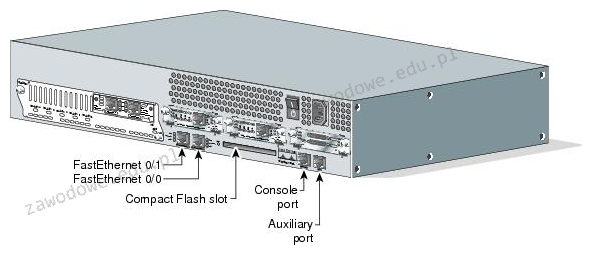

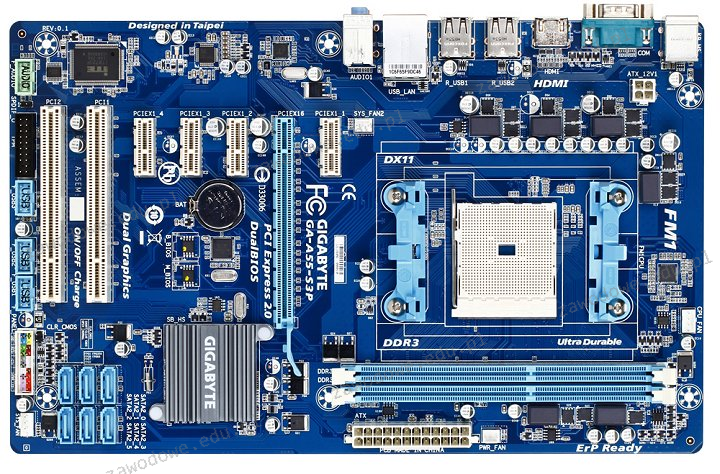

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Symbolika tego procesora wskazuje na

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Jak nazywa się materiał używany w drukarkach 3D?

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Które medium transmisyjne umożliwia izolację galwaniczną pomiędzy systemami przesyłu danych?

Postcardware to typ

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Aplikacją systemu Windows, która umożliwia analizę wpływu różnych procesów i usług na wydajność CPU oraz oceny stopnia obciążenia pamięci i dysku, jest

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jaki jest standard 1000Base-T?

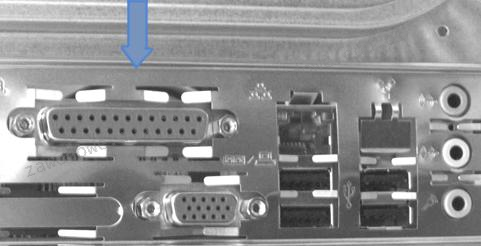

Na ilustracji, strzałka wskazuje na złącze interfejsu

Jaką cechę posiada przełącznik w sieci?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

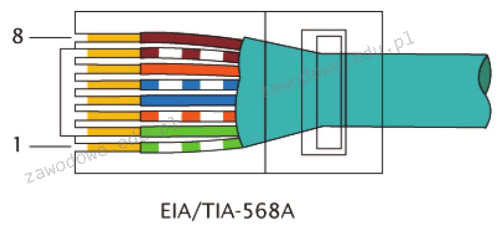

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

Które stwierdzenie opisuje profil tymczasowy użytkownika?

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

W drukarce laserowej do stabilizacji druku na papierze używane są

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

W systemach Microsoft Windows komenda netstat -a pokazuje

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?