Pytanie 1

Wskaż program do składu publikacji

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż program do składu publikacji

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Brak odpowiedzi na to pytanie.

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Brak odpowiedzi na to pytanie.

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

Brak odpowiedzi na to pytanie.

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

Brak odpowiedzi na to pytanie.

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Klawiatura działa prawidłowo dopiero po wystartowaniu systemu w trybie standardowym. Co to sugeruje?

Brak odpowiedzi na to pytanie.

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

Brak odpowiedzi na to pytanie.

Do czego służy program firewall?

Brak odpowiedzi na to pytanie.

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Brak odpowiedzi na to pytanie.

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Brak odpowiedzi na to pytanie.

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Brak odpowiedzi na to pytanie.

Do czego służy narzędzie 'ping' w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Brak odpowiedzi na to pytanie.

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Brak odpowiedzi na to pytanie.

Jakie czynności nie są realizowane przez system operacyjny?

Brak odpowiedzi na to pytanie.

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Brak odpowiedzi na to pytanie.

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Brak odpowiedzi na to pytanie.

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Brak odpowiedzi na to pytanie.

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Brak odpowiedzi na to pytanie.

W celu zbudowania sieci komputerowej w danym pomieszczeniu wykorzystano 25 metrów kabli UTP, 5 gniazd RJ45 oraz odpowiednią liczbę wtyków RJ45 potrzebnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt zastosowanych materiałów do budowy sieci? Ceny jednostkowe materiałów są przedstawione w tabeli.

| Material | Jednostka miary | Cena |

|---|---|---|

| Skrętka UTP | m | 1 zł |

| Gniazdo RJ45 | szt. | 10 zł |

| Wtyk RJ45 | szt. | 50 gr |

Brak odpowiedzi na to pytanie.

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Brak odpowiedzi na to pytanie.

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

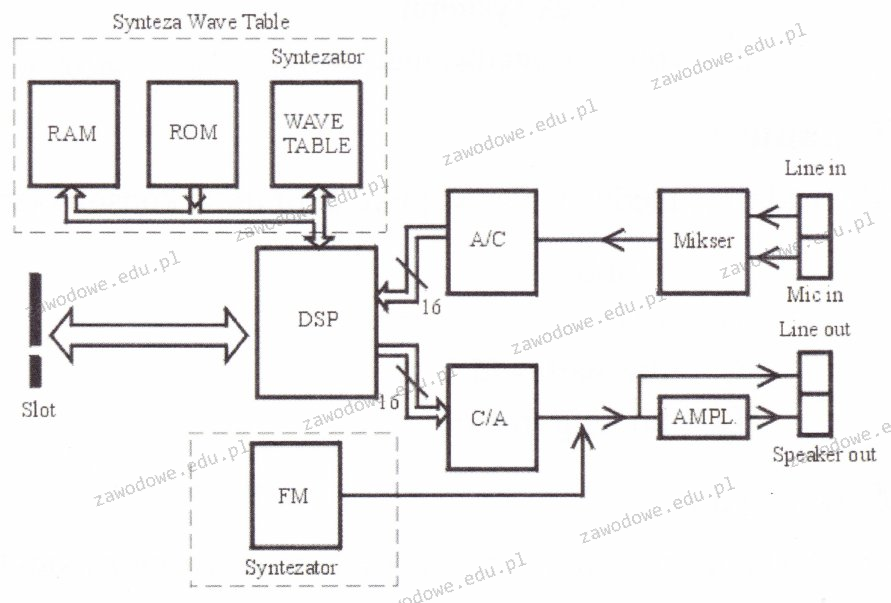

Na ilustracji przedstawiono diagram funkcjonowania

Brak odpowiedzi na to pytanie.

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Brak odpowiedzi na to pytanie.

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Brak odpowiedzi na to pytanie.

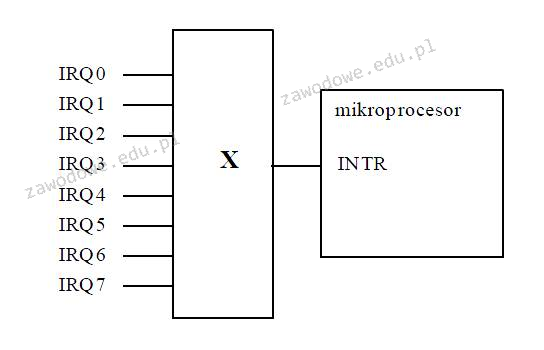

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Brak odpowiedzi na to pytanie.

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Brak odpowiedzi na to pytanie.

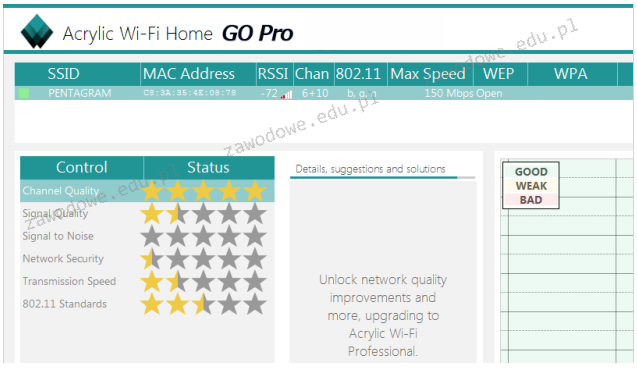

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Brak odpowiedzi na to pytanie.

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Brak odpowiedzi na to pytanie.

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Brak odpowiedzi na to pytanie.

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Brak odpowiedzi na to pytanie.

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Brak odpowiedzi na to pytanie.

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Brak odpowiedzi na to pytanie.

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Brak odpowiedzi na to pytanie.

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Brak odpowiedzi na to pytanie.

Program firewall nie zapewnia ochrony przed

Brak odpowiedzi na to pytanie.

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Brak odpowiedzi na to pytanie.

Czym jest mapowanie dysków?

Brak odpowiedzi na to pytanie.

Czym zajmuje się usługa DNS?

Brak odpowiedzi na to pytanie.

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

Brak odpowiedzi na to pytanie.