Pytanie 1

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

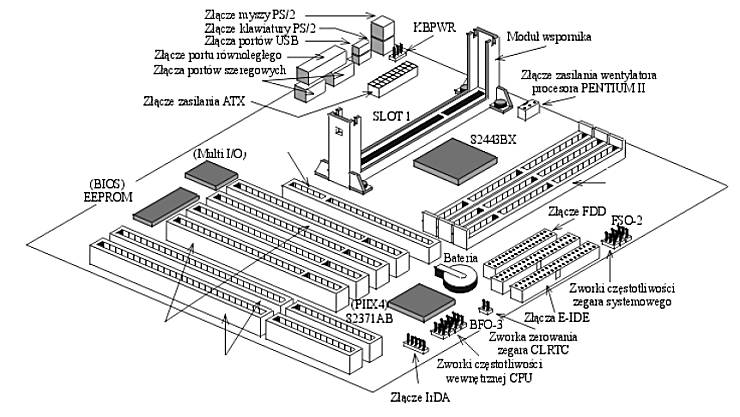

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

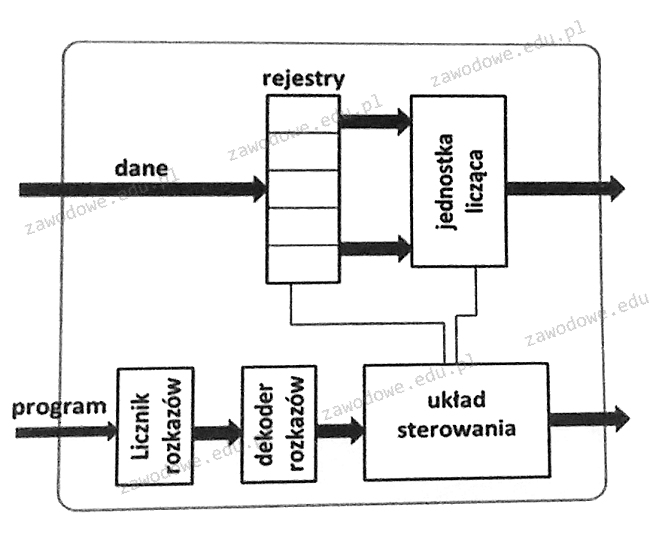

Rejestry przedstawione na diagramie procesora mają zadanie

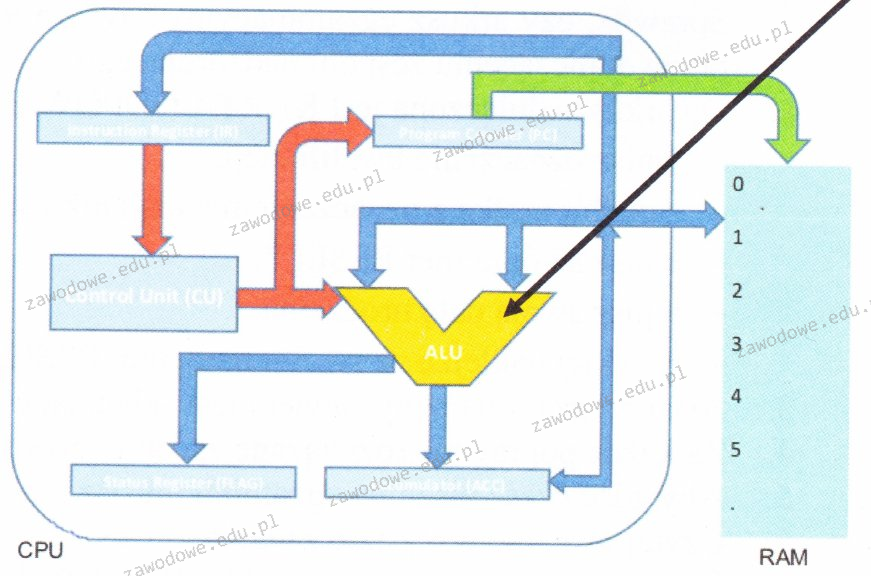

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Które z kont nie jest standardowym w Windows XP?

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

Brak odpowiedzi na to pytanie.

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Brak odpowiedzi na to pytanie.

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

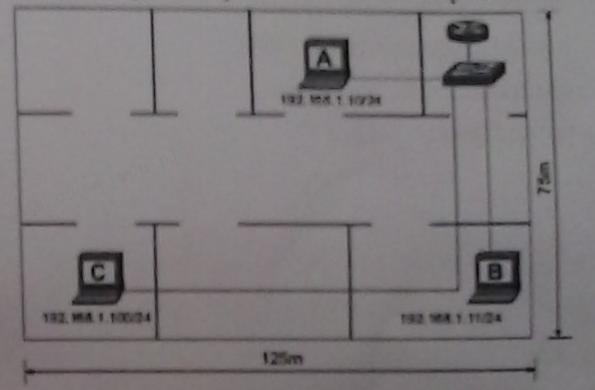

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

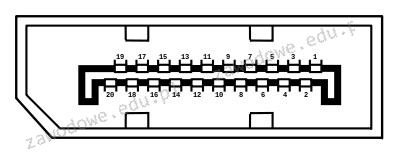

Na ilustracji ukazano port

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Na przedstawionym rysunku zaprezentowane jest złącze

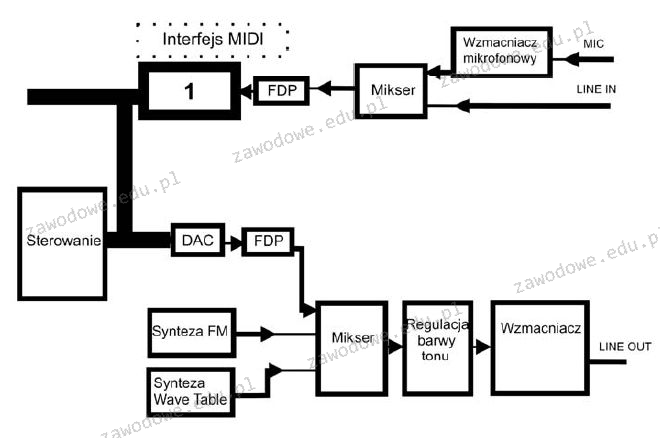

Schemat blokowy karty dźwiękowej jest przedstawiony na rysunku. Jaką rolę odgrywa układ oznaczony numerem 1?

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

| CPU | AtherosAR7161 680MHz |

| Memory | 32MB DDR SDRAM onboard memory |

| Boot loader | RouterBOOT |

| Data storage | 64MB onboard NAND memory chip |

| Ethernet | One 10/100 Mbit/s Fast Ethernet port with Auto-MDI/X |

| miniPCI | One MiniPCI Type IIIA/IIIB slot One MiniPCIe slot for 3G modem only (onboard SIM connector) |

| Wireless | Built in AR2417 802. 11 b/g wireless, 1x MMCX connector |

| Expansion | One USB 2.0 ports (without powering, needs power adapter, available separately) |

| Serial port | One DB9 RS232C asynchronous serial port |

| LEDs | Power, NAND activity, 5 user LEDs |

| Power options | Power over Ethernet: 10..28V DC (except power over datalines). Power jack: 10..28V DC. Includes voltage monitor |

| Dimensions | 105 mm x 105 mm, Weight: 82 g |

| Power consumption | Up to 5W with wireless at full activity |

| Operating System | MikroTik RouterOS v3, Level4 license |

Port AGP służy do łączenia

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie