Pytanie 1

Wskaż błędny podział dysku MBR na partycje?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż błędny podział dysku MBR na partycje?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Komputer powinien działać jako serwer w sieci lokalnej, umożliwiając innym komputerom dostęp do Internetu poprzez podłączenie do gniazda sieci rozległej za pomocą kabla UTP Cat 5e. Na chwilę obecną komputer jest jedynie połączony ze switchem sieci lokalnej również kablem UTP Cat 5e oraz nie dysponuje innymi portami 8P8C. Jakiego komponentu musi on koniecznie nabrać?

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Adres IP (ang. Internet Protocol Address) to

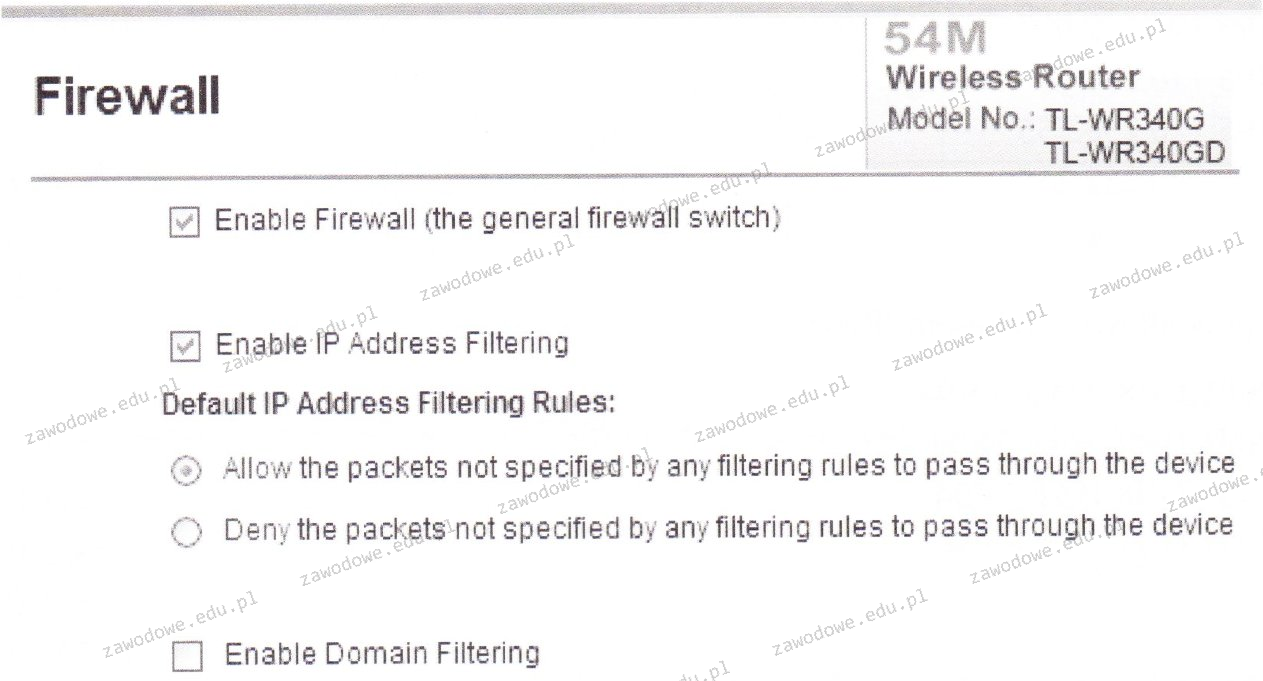

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Jakie cechy posiadają procesory CISC?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

W systemie Windows harmonogram zadań umożliwia przydzielenie

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Jaki protokół posługuje się portami 20 oraz 21?

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

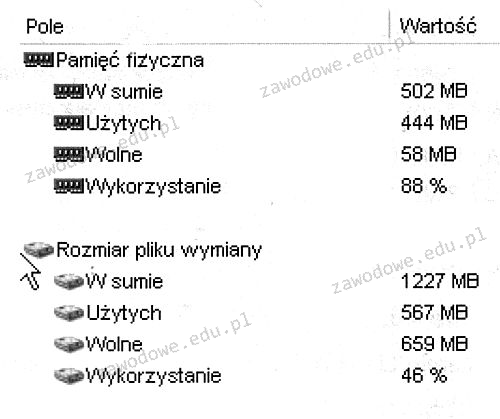

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

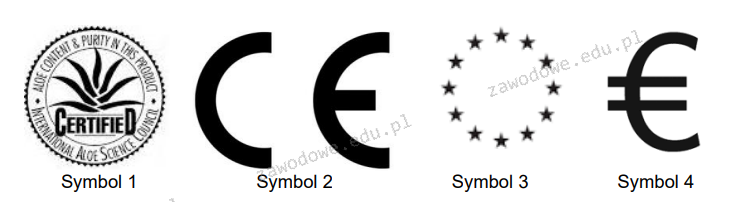

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Aby skanera działał prawidłowo, należy

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Komenda systemowa ipconfig pozwala na konfigurację

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

W topologii gwiazdy każde urządzenie działające w sieci jest