Pytanie 1

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

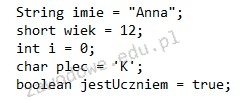

Podana deklaracja zmiennych w języku JAVA zawiera

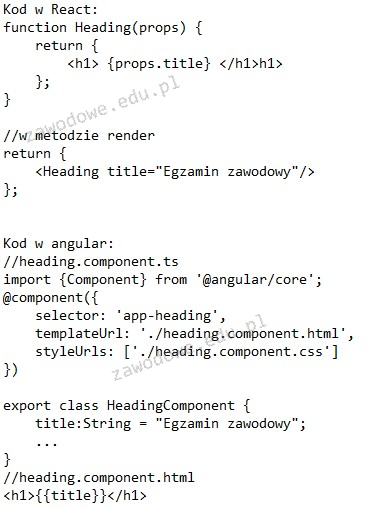

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

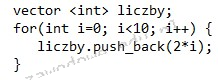

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

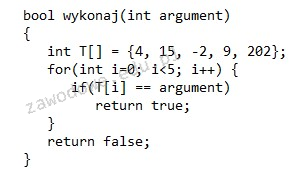

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

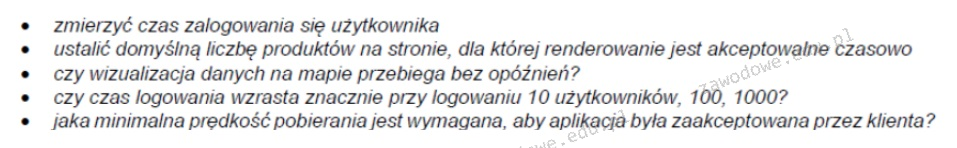

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jaki jest zasadniczy cel ataku phishingowego?

Jakie jest zadanie interpretera?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Brak odpowiedzi na to pytanie.

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Brak odpowiedzi na to pytanie.

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Brak odpowiedzi na to pytanie.

Wskaż algorytm sortowania, który nie jest stabilny?

Brak odpowiedzi na to pytanie.

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Brak odpowiedzi na to pytanie.

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Brak odpowiedzi na to pytanie.

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Brak odpowiedzi na to pytanie.

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Brak odpowiedzi na to pytanie.

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Brak odpowiedzi na to pytanie.

Co należy zrobić w sytuacji silnego krwawienia z rany?

Brak odpowiedzi na to pytanie.

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Brak odpowiedzi na to pytanie.

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Brak odpowiedzi na to pytanie.

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Brak odpowiedzi na to pytanie.

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Brak odpowiedzi na to pytanie.

Jaką rolę odgrywa interpreter w kontekście programowania?

Brak odpowiedzi na to pytanie.

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Brak odpowiedzi na to pytanie.

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Brak odpowiedzi na to pytanie.

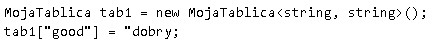

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Brak odpowiedzi na to pytanie.

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Brak odpowiedzi na to pytanie.

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Brak odpowiedzi na to pytanie.

Jakie ma znaczenie operator "==" w języku C++?

Brak odpowiedzi na to pytanie.

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Brak odpowiedzi na to pytanie.

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Brak odpowiedzi na to pytanie.

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Brak odpowiedzi na to pytanie.