Pytanie 1

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

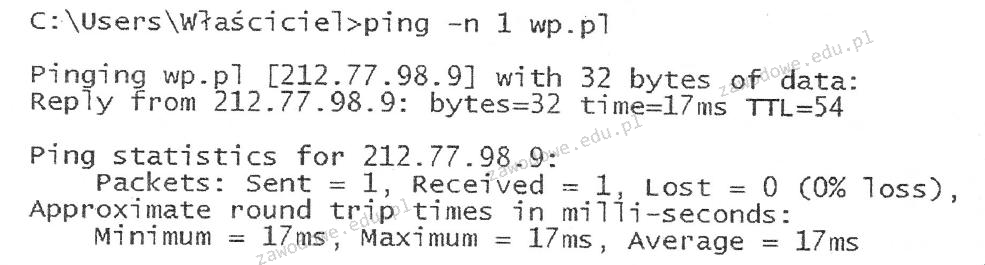

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Parametry katalogowe przedstawione w ramce dotyczą dysku twardego

| ST31000528AS |

| Seagate Barracuda 7200.12 ,32 MB, |

| Serial ATA/300, Heads 4, Capacity 1TB |

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Jaką zmianę sygnału realizuje konwerter RAMDAC?

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

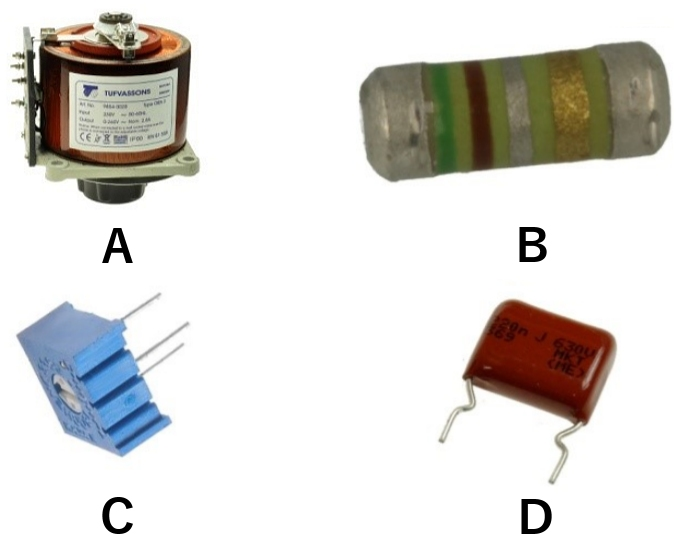

Wskaż ilustrację przedstawiającą kondensator stały?

W systemie Linux wykonanie polecenia chmod 321 start spowoduje przyznanie następujących uprawnień plikowi start:

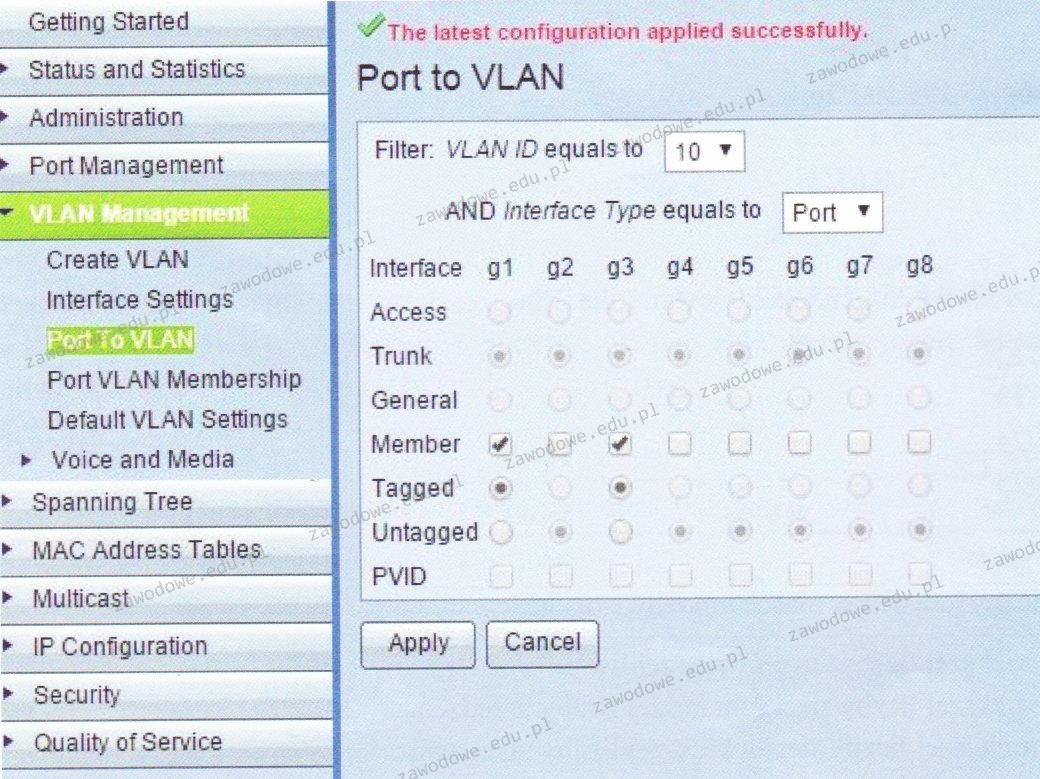

Na ilustracji przedstawiona jest konfiguracja

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Brak odpowiedzi na to pytanie.

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Brak odpowiedzi na to pytanie.

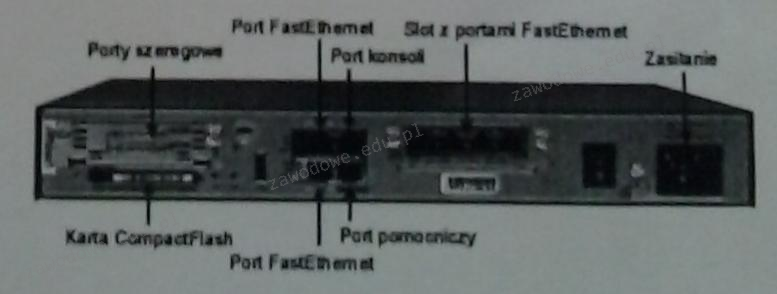

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Brak odpowiedzi na to pytanie.

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Brak odpowiedzi na to pytanie.

Graficzny symbol pokazany na ilustracji oznacza

Brak odpowiedzi na to pytanie.

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Brak odpowiedzi na to pytanie.

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Brak odpowiedzi na to pytanie.

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

Brak odpowiedzi na to pytanie.

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Brak odpowiedzi na to pytanie.

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Brak odpowiedzi na to pytanie.

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

Brak odpowiedzi na to pytanie.

Czym nie jest program antywirusowy?

Brak odpowiedzi na to pytanie.

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Brak odpowiedzi na to pytanie.

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Brak odpowiedzi na to pytanie.

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

Brak odpowiedzi na to pytanie.

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Brak odpowiedzi na to pytanie.

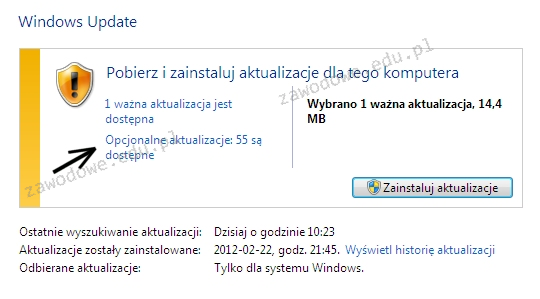

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Brak odpowiedzi na to pytanie.