Pytanie 1

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Aby zidentyfikować, który program najbardziej obciąża CPU w systemie Windows, należy otworzyć program

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

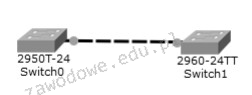

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Do czego służy program CHKDSK?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

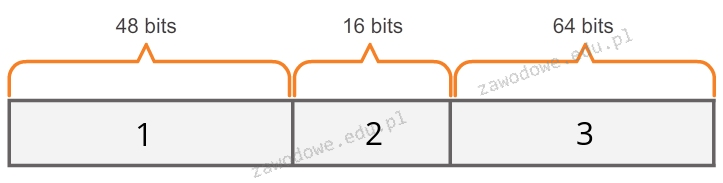

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

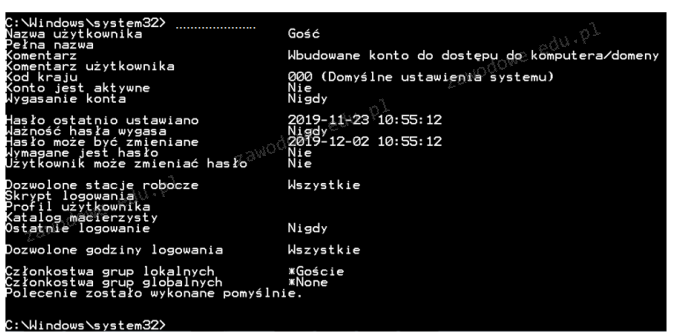

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

W systemie Linux plik messages zawiera

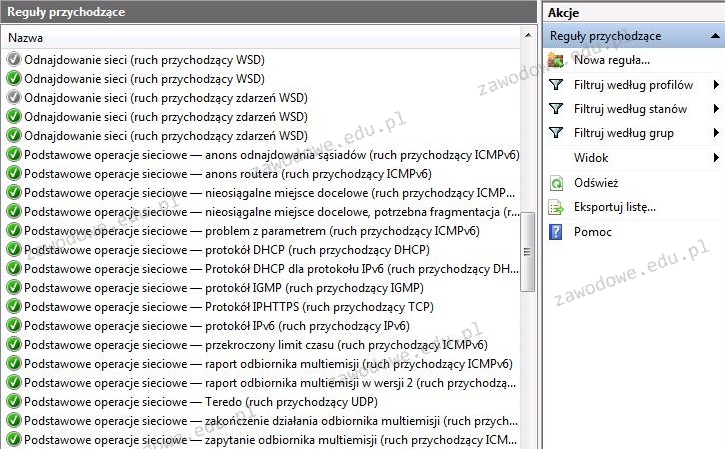

Zrzut ekranu ilustruje aplikację

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Program CHKDSK jest wykorzystywany do

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Najkrótszy czas dostępu charakteryzuje się

Jak nazywa się materiał używany w drukarkach 3D?

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

Wskaż błędny podział dysku MBR na partycje?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

Podstawowym zadaniem mechanizmu Plug and Play jest

Co to jest serwer baz danych?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera