Pytanie 1

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Program firewall nie zapewnia ochrony przed

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

Który z wymienionych składników stanowi element pasywny w sieci?

Tester strukturalnego okablowania umożliwia weryfikację

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

W technologii Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP podłączone do pinów:

W skład sieci komputerowej wchodzą 3 komputery stacjonarne oraz drukarka sieciowa, połączone kablem UTP z routerem mającym 1 x WAN oraz 5 x LAN. Które z urządzeń sieciowych pozwoli na podłączenie dodatkowych dwóch komputerów do tej sieci za pomocą kabla UTP?

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

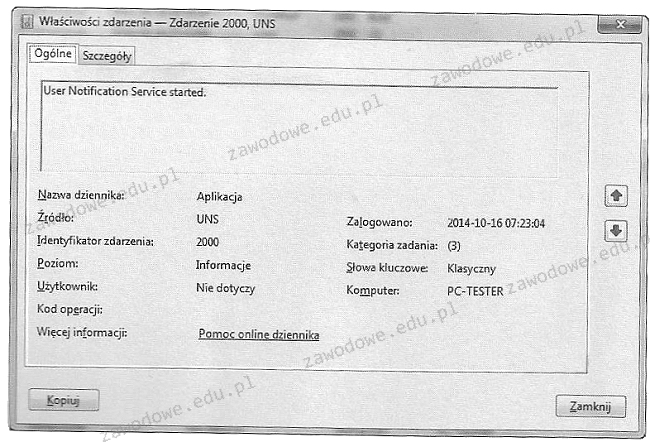

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

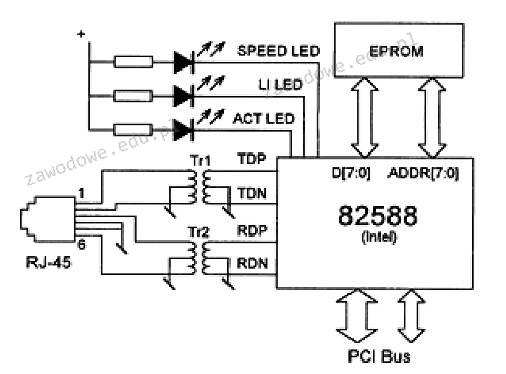

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

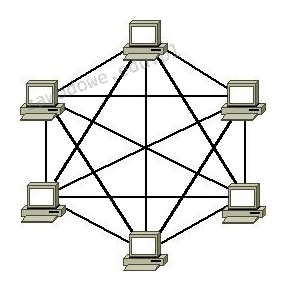

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

W systemie Windows przy użyciu polecenia assoc można

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

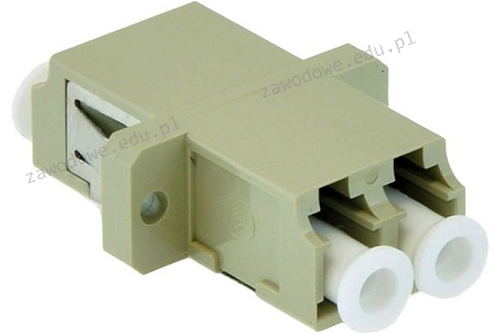

Złącze SC stanowi standard w cablach

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Na ilustracji widoczny jest symbol graficzny

Program, który nie jest przeznaczony do analizy stanu komputera to

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Gdy użytkownik systemu Windows nie ma możliwości skorzystania z drukarki, może skorzystać z opcji druku do pliku. Plik utworzony w ten sposób posiada rozszerzenie

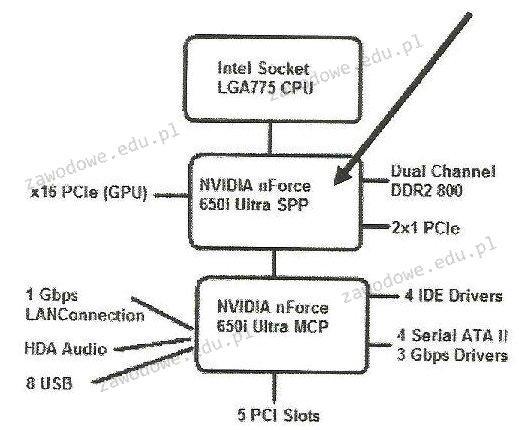

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?