Pytanie 1

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Zgłoszona awaria ekranu laptopa może być wynikiem

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Po zainstalowaniu systemu Windows 7 zmieniono konfigurację dysku SATA w BIOS-ie komputera z AHCI na IDE. Przy ponownym uruchomieniu komputera system będzie

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Jakie informacje można uzyskać za pomocą programu Wireshark?

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

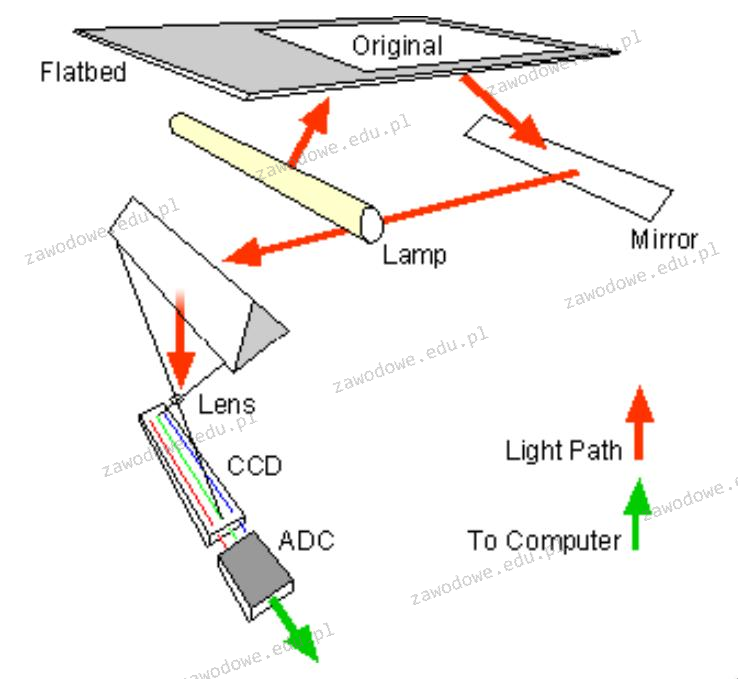

Ilustrowany schemat obrazuje zasadę funkcjonowania

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

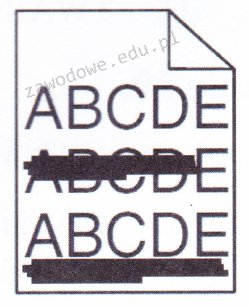

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

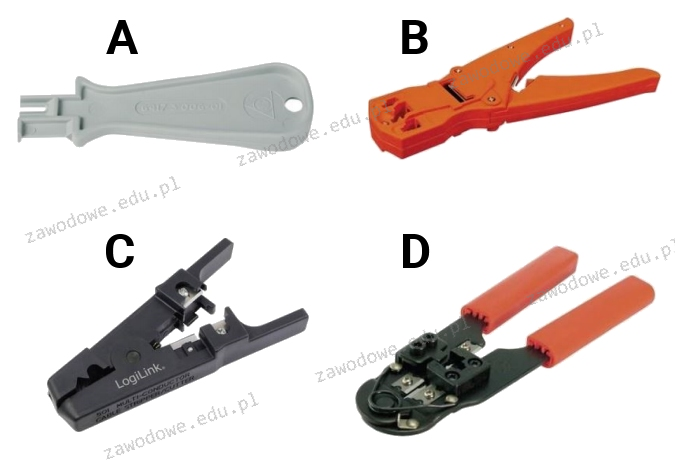

Który z przyrządów służy do usuwania izolacji?

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?