Pytanie 1

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Skrót MAN odnosi się do rodzaju sieci

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Recykling można zdefiniować jako

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Komenda systemowa ipconfig pozwala na konfigurację

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

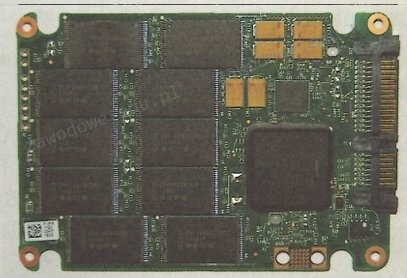

Element systemu komputerowego przedstawiony na ilustracji to

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

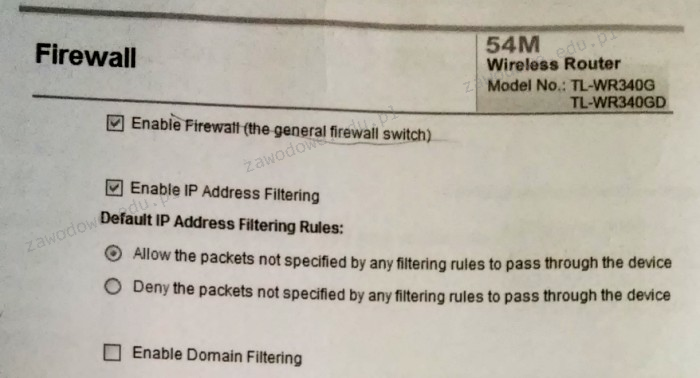

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

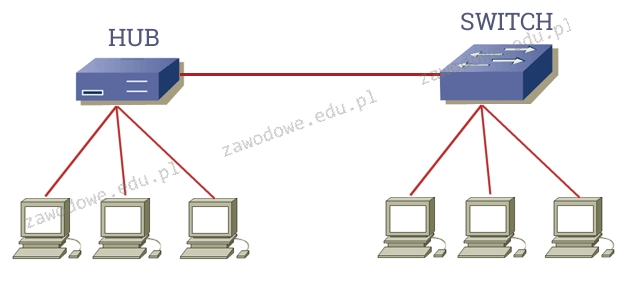

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

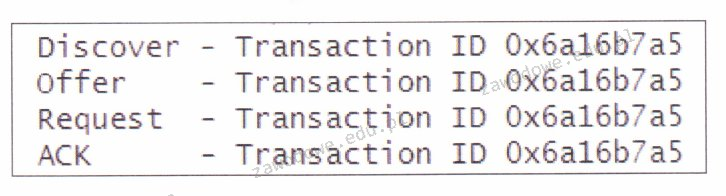

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie