Pytanie 1

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

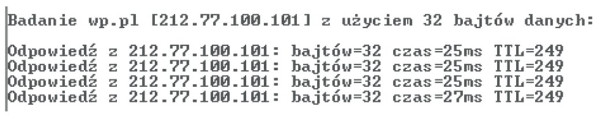

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Jaką funkcję pełni serwer FTP?

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

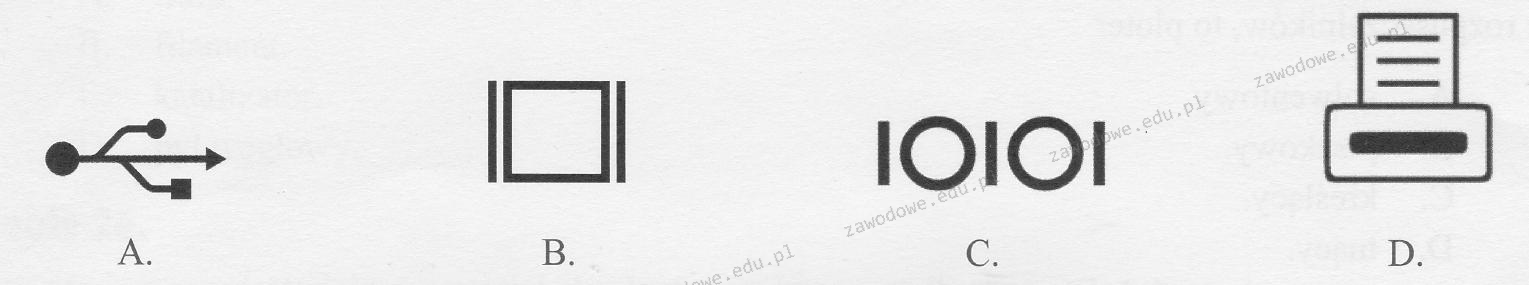

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Czym jest układ RAMDAC?

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Informacja tekstowa KB/Interface error, widoczna na wyświetlaczu komputera podczas BIOS POST od firmy AMI, wskazuje na problem

Jak prezentuje się adres IP 192.168.1.12 w formacie binarnym?

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

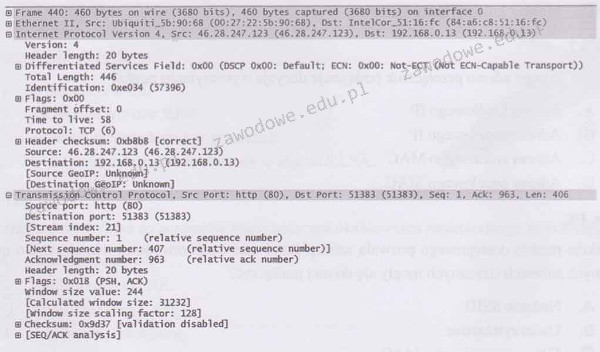

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

W systemie Linux plik messages zawiera

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Moduł Mini-GBiCSFP pełni funkcję

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

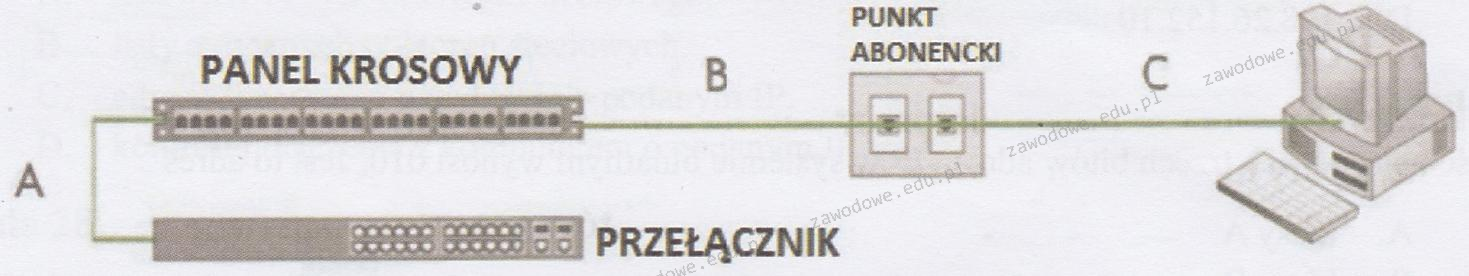

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

Do czego służy program CHKDSK?

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

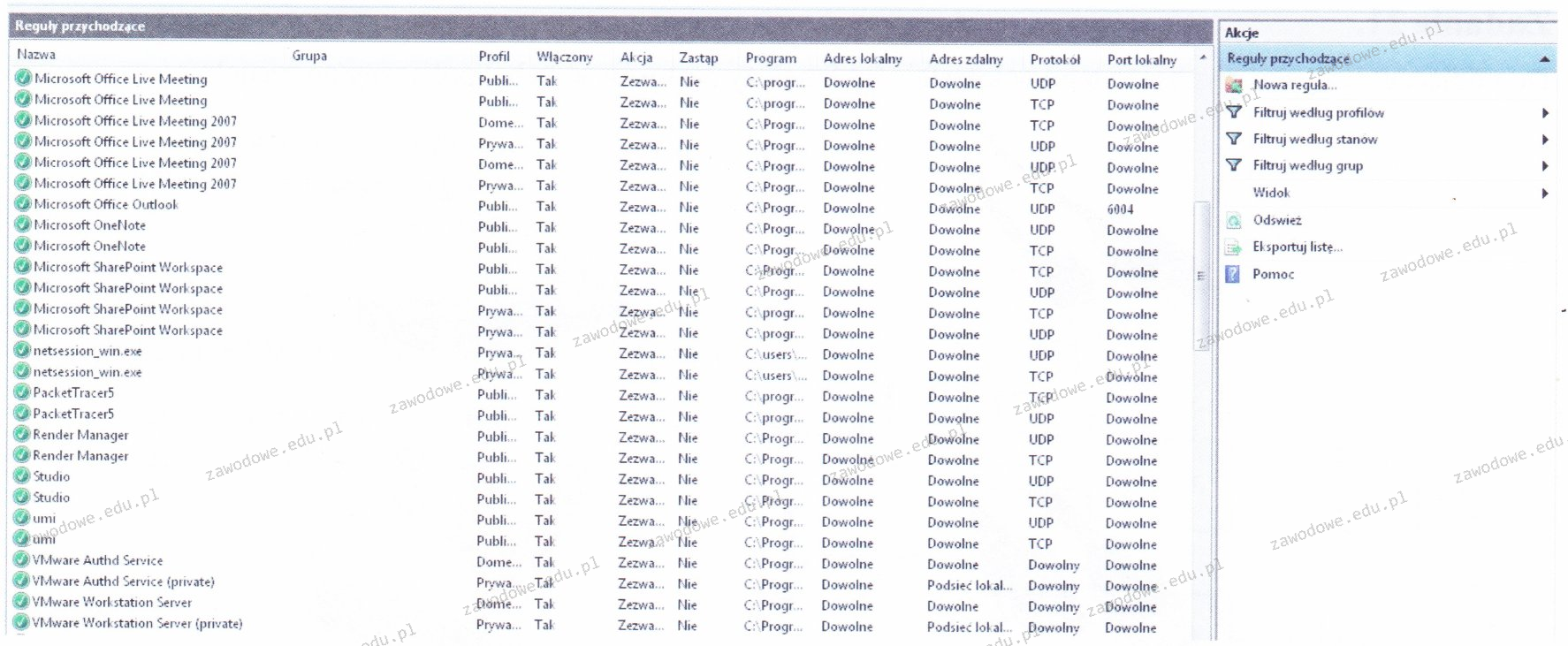

Pokazany zrzut ekranu dotyczy programu

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

W skład sieci komputerowej wchodzą 3 komputery stacjonarne oraz drukarka sieciowa, połączone kablem UTP z routerem mającym 1 x WAN oraz 5 x LAN. Które z urządzeń sieciowych pozwoli na podłączenie dodatkowych dwóch komputerów do tej sieci za pomocą kabla UTP?

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

Pamięć podręczna Intel Smart Cache, która znajduje się w procesorach wielordzeniowych, takich jak Intel Core Duo, to pamięć

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Aktywacja opcji OCR podczas ustawiania skanera umożliwia