Pytanie 1

Jaką liczbę warstw określa model ISO/OSI?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jaką liczbę warstw określa model ISO/OSI?

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

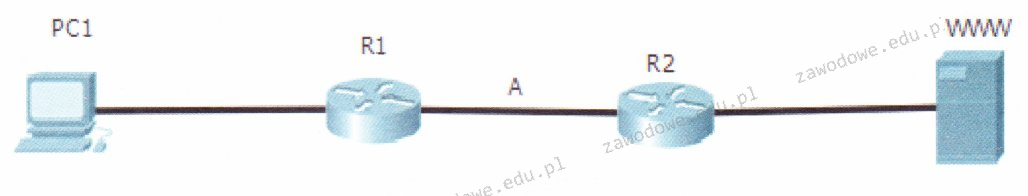

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

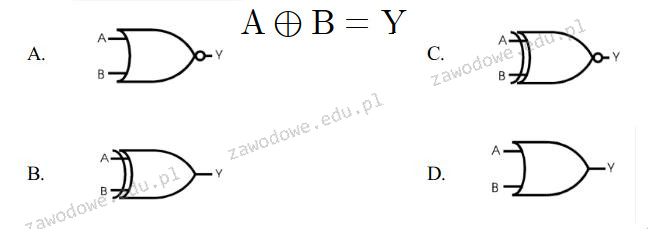

Jaką bramkę logiczną reprezentuje to wyrażenie?

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Liczba 205(10) w zapisie szesnastkowym wynosi

Które polecenie w systemie Linux służy do zakończenia procesu?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

Ile par przewodów miedzianej skrętki kategorii 5e jest używanych do transmisji danych w standardzie sieci Ethernet 100Base-TX?

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

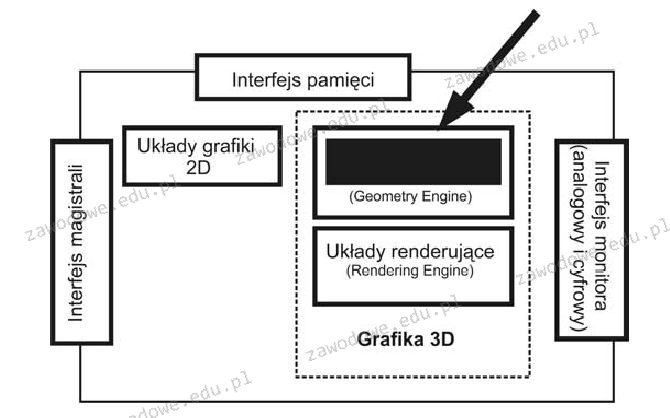

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

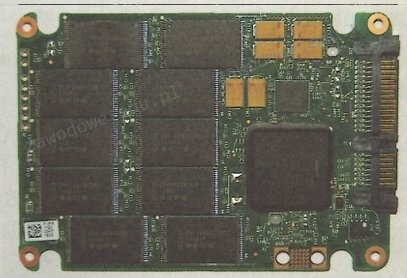

Na załączonym zdjęciu znajduje się

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Jakie stwierdzenie dotyczące konta użytkownika Active Directory w systemie Windows jest właściwe?

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Symbol przedstawiony na ilustracji wskazuje na produkt

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Element systemu komputerowego przedstawiony na ilustracji to

Czym jest VOIP?

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to