Pytanie 1

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Zaprezentowany symbol odnosi się do

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n²) |

| sortowanie przez wstawianie | O(n²) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n²) |

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

for (let number = 2; number <= 20; number++) { let check = true; for (let test = 2; test < number; test++) { if (number % test === 0) { check = false; break; } } if (check) console.log(number); }

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Który z poniższych opisów najlepiej definiuje kompilator?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

push(arg) – dodaje elementpop() – usuwa ostatnio dodany elementpeek() – zwraca ostatnio dodany element bez usuwaniaisEmpty() – sprawdza czy istnieją dane w strukturze |

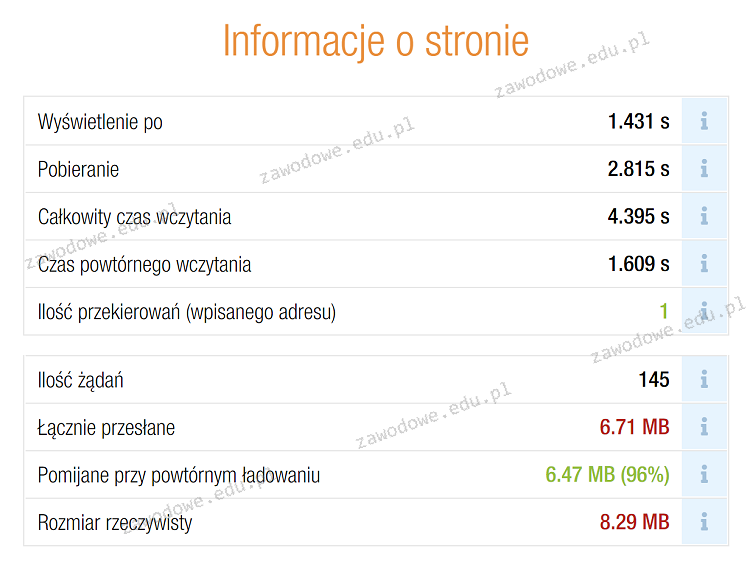

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

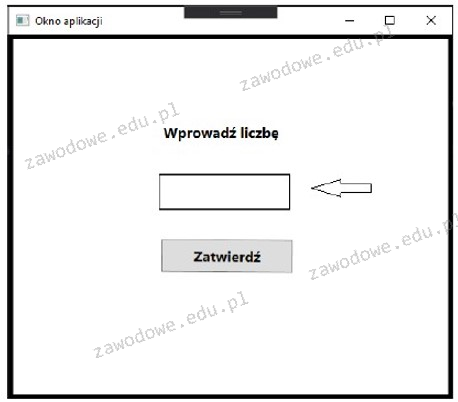

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

int[,] array = new int[3, 3];

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

| Resize string Resizes the string to a length of n characters. If n is smaller than the current string length, the current value is shortened to its first n character, removing the characters beyond the nth. If n is greater than the current string length, the current content is extended by inserting at the end as many characters as needed to reach a size of n. If c is specified, the new elements are initialized as copies of c; otherwise, they are value-initialized characters (null characters). Parameters n New string length, expressed in number of characters. size_t is an unsigned integral type (the same as member type string::size_type). c Character used to fill the new character space added to the string (in case the string is expanded). Źródło: http://www.cplusplus.com/reference/string/string/resize/ |

Którego nagłówka używamy w C++ do obsługi plików?

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

osoby: [ {imię: 'Anna', wiek: '31' }, {imię: 'Krzysztof', wiek: '25' } ] | "osoby": [ {"imię": "Anna", "wiek": 31 }, {"imię": "Krzysztof", "wiek": 25 } ] |

| Kod 1 | Kod 2 |

<osoby> <imie>Anna</imie> <wiek>31</wiek> <imie>Krzysztof</imie> <wiek>25</wiek> </osoby> | struct osoby { imie: {Anna}, wiek:{31}; imie: {Krzysztof}, wiek:{25} }; |

| Kod 3 | Kod 4 |

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera:

Definicja typu:

books = ["Harry Potter", "Hobbit", "Władca pierścieni"];

<ul> <li *ngFor = "let book of books"> {{book}} </li> </ul>

<ul> {this.books.map(book => <li key={book}> book </li>)} </ul>

Czym jest klasa w programowaniu obiektowym?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Jakie informacje przedstawia diagram Gantta?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

W pokazanych fragmentach kodu zdefiniowano funkcję o nazwie fun1. W tej funkcji należy zaimplementować obsługę. Fragment kodu interfejsu użytkownika (XAML):

<RadioButton Content="opcja1" /> <RadioButton Content="opcja2" /> <Button Content="OK" Width=75 Click="fun1"/>Fragment kodu logiki programu (C#):

private void fun1(object sender, RoutedEventArgs e) { ... }