Pytanie 1

Jaką liczbę hostów można podłączyć w sieci o adresie 192.168.1.128/29?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jaką liczbę hostów można podłączyć w sieci o adresie 192.168.1.128/29?

Na załączonym zdjęciu znajduje się

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

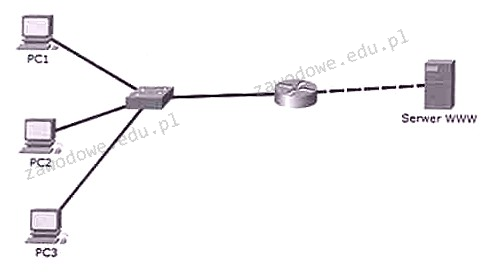

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

IMAP to protokół

Czym zajmuje się usługa DNS?

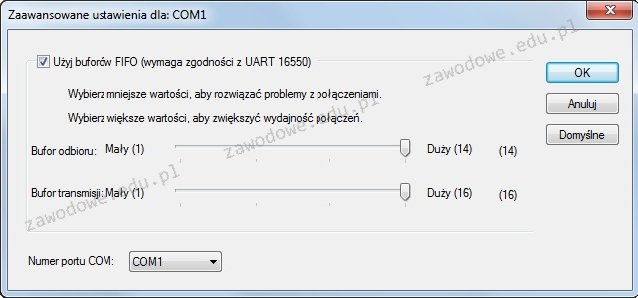

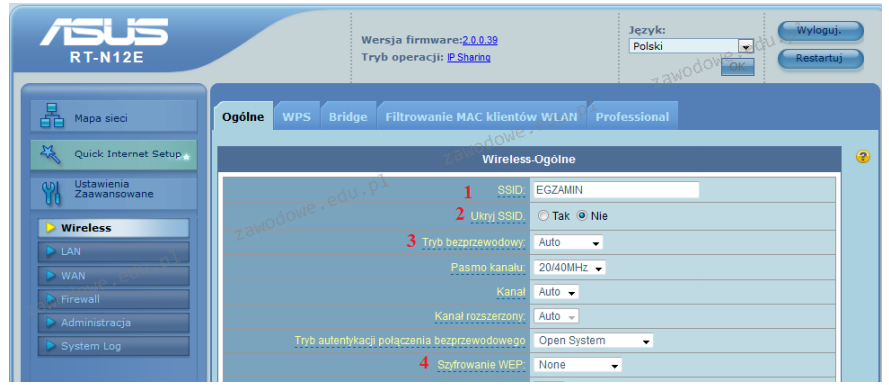

Ustawienia przedstawione na ilustracji odnoszą się do

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

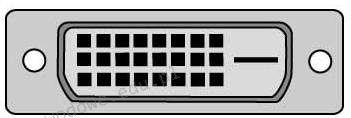

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

Do czego służy nóż uderzeniowy?

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Czym jest kopia różnicowa?

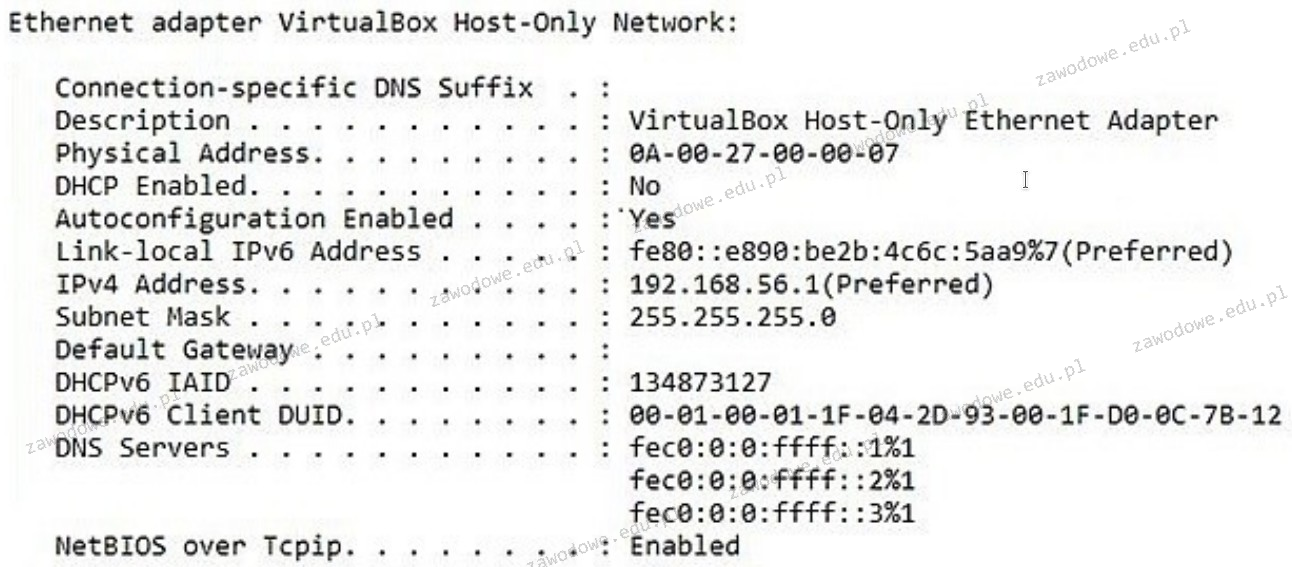

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Serwer Apache to rodzaj

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

Na zamieszczonym zdjęciu widać

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Który z elementów szafy krosowniczej został pokazany na ilustracji?

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

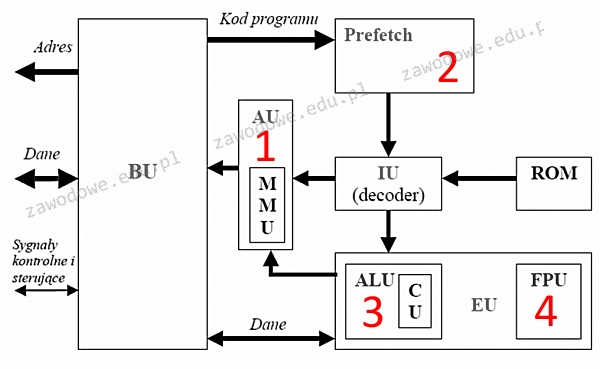

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

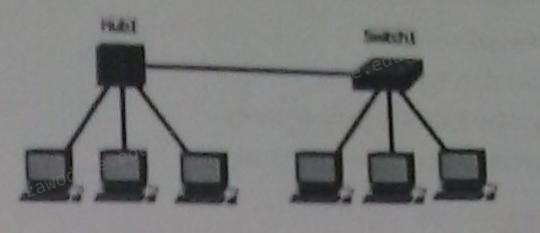

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

Jakiego parametru wymaga konfiguracja serwera DHCP?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa