Pytanie 1

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Który z podanych adresów IPv4 stanowi adres publiczny?

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

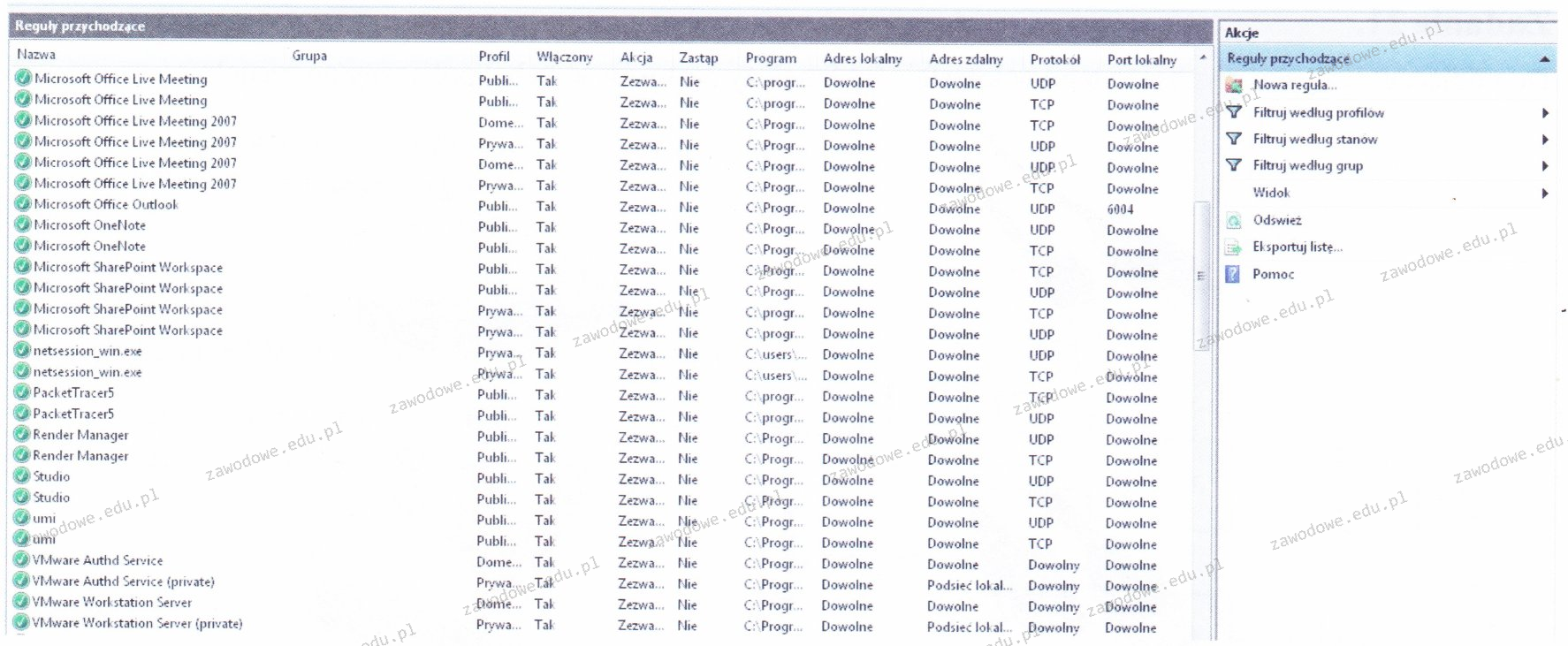

Pokazany zrzut ekranu dotyczy programu

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

Jaką liczbę bitów posiada adres logiczny IPv6?

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

W jakim systemie jest przedstawiona liczba 1010(o)?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Jakie medium transmisyjne gwarantuje izolację galwaniczną pomiędzy systemami przesyłu danych?

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

W systemie Linux komenda tty pozwala na

Brak odpowiedzi na to pytanie.

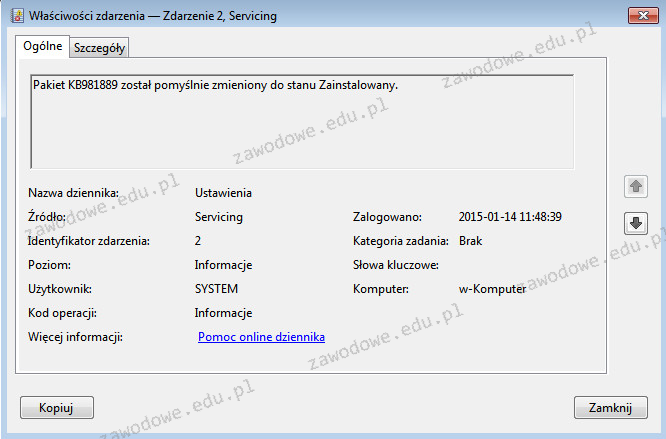

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

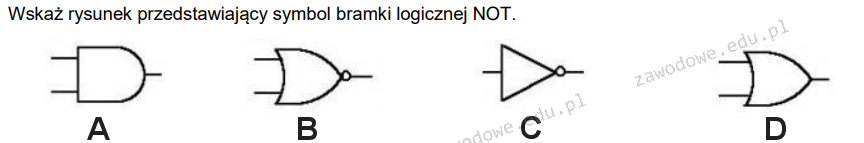

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Adres IP lokalnej podsieci komputerowej to 172.16.10.0/24. Komputer1 posiada adres IP 172.16.0.10, komputer2 - 172.16.10.100, a komputer3 - 172.16.255.20. Który z wymienionych komputerów należy do tej podsieci?

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

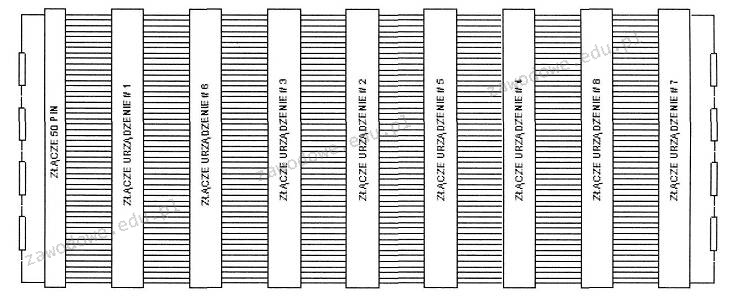

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

W architekturze sieci lokalnych opartej na modelu klient - serwer

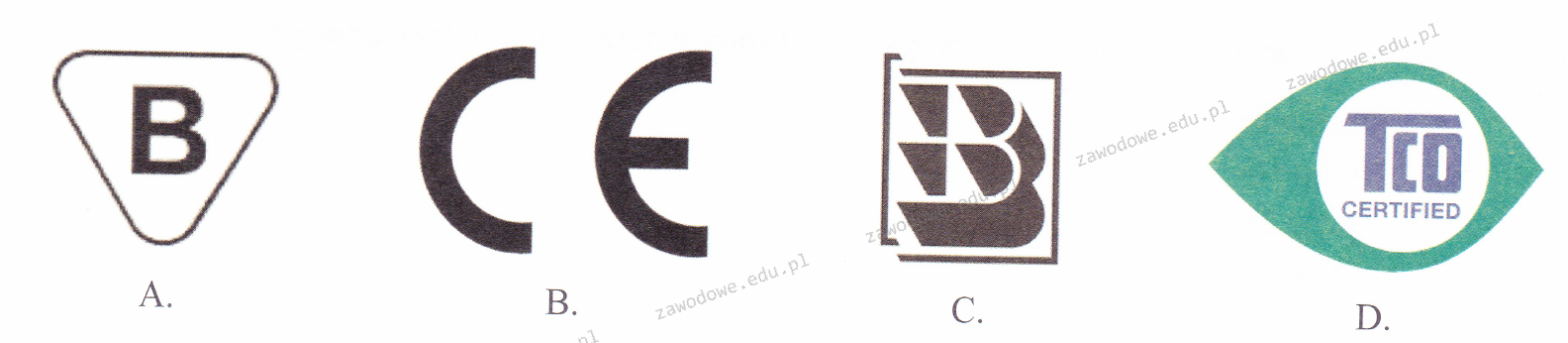

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Brak odpowiedzi na to pytanie.

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

GRUB, LILO, NTLDR to

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Wskaż zdanie, które jest nieprawdziwe:

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Co nie ma wpływu na utratę danych z dysku HDD?

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |