Pytanie 1

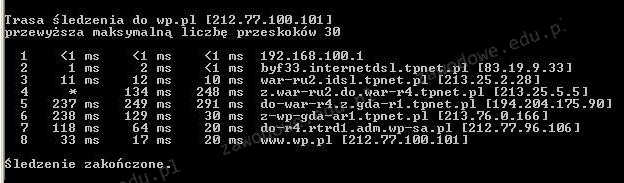

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Ilustracja przedstawia rodzaj pamięci

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Wskaż technologię stosowaną do dostarczania Internetu, która jest połączona z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego.

Na ilustracji ukazana jest karta

Co oznacza standard ACPI w BIOSie komputera?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Czym jest układ RAMDAC?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

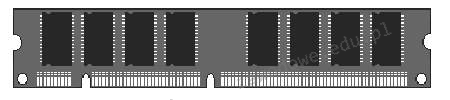

Na którym schemacie znajduje się panel krosowniczy?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

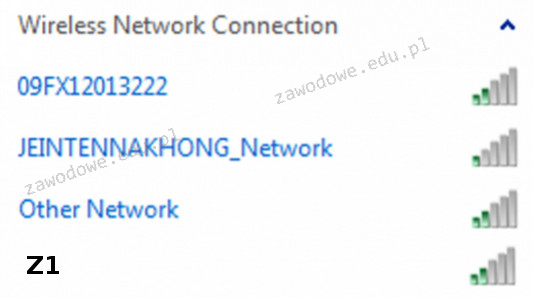

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Jaką minimalną rozdzielczość powinna wspierać karta graficzna, aby możliwe było odtwarzanie materiału wideo w trybie Full HD na 23-calowym monitorze?

Na zamieszczonym zdjęciu widać

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

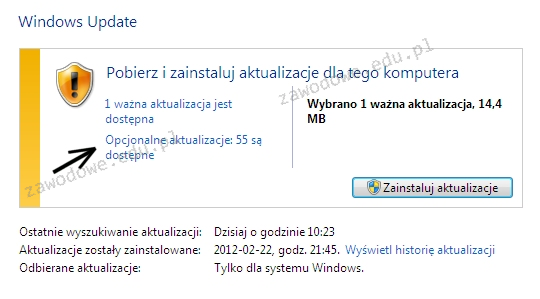

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

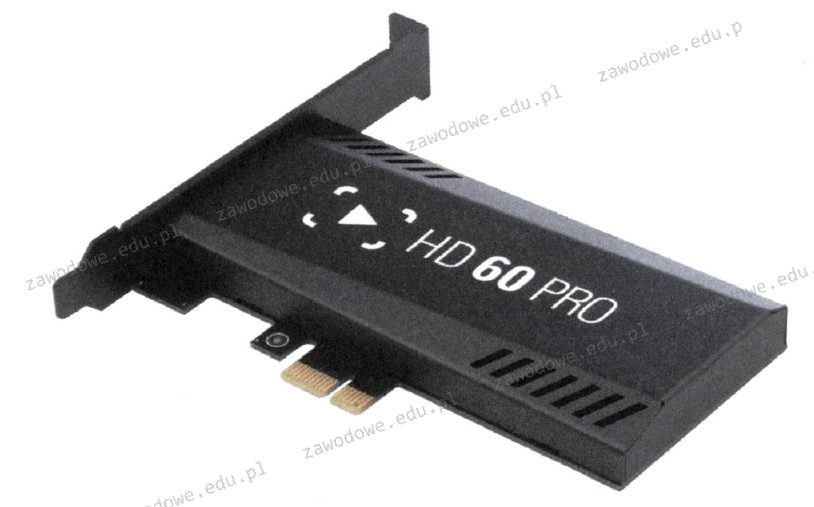

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

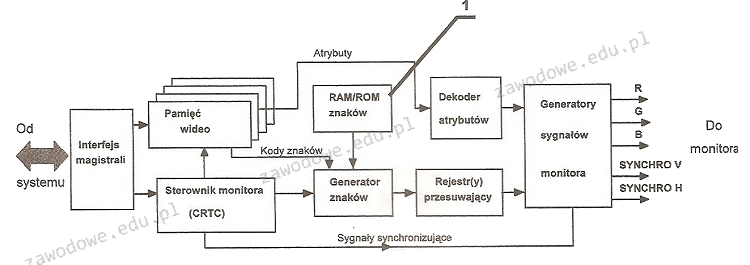

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

Urządzenie pokazane na ilustracji ma na celu

Schemat ilustruje fizyczną strukturę

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

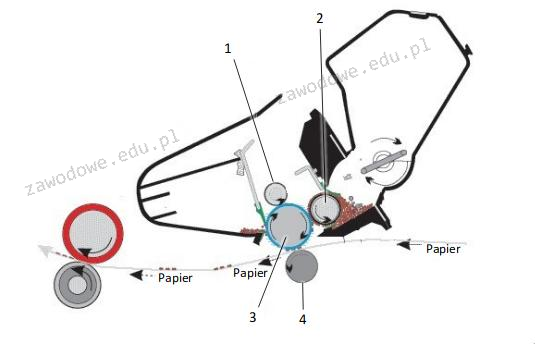

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

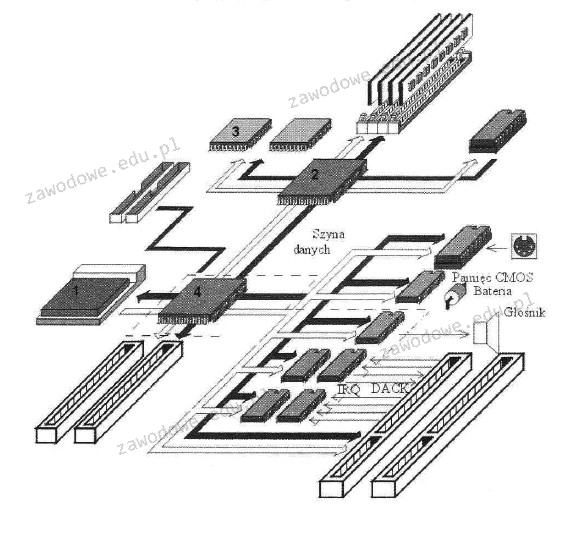

Jaką liczbą oznaczono procesor na diagramie płyty głównej komputera?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

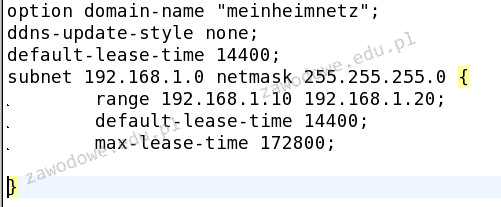

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?