Pytanie 1

Zarządzanie partycjami w systemach operacyjnych Windows

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Zarządzanie partycjami w systemach operacyjnych Windows

ACPI to interfejs, który pozwala na

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

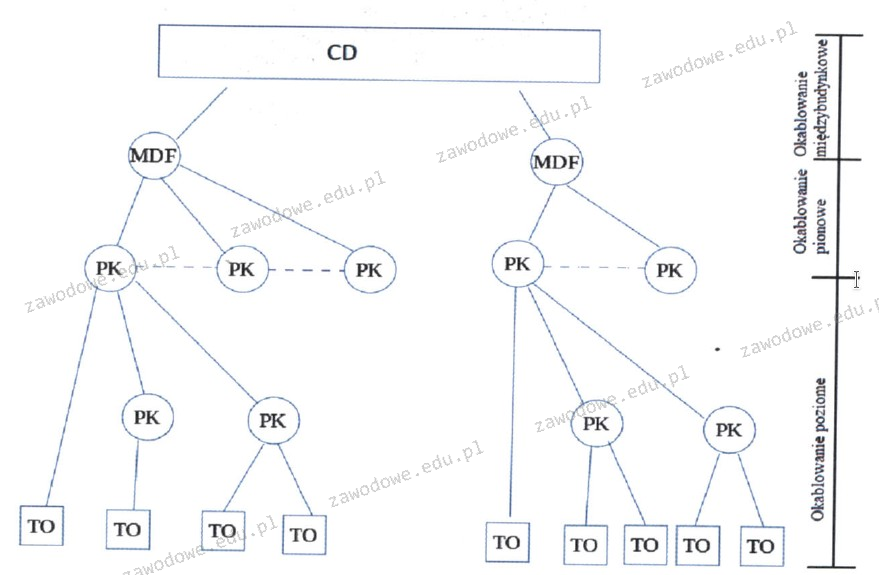

Na zaprezentowanym schemacie logicznym sieci przedstawiono

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

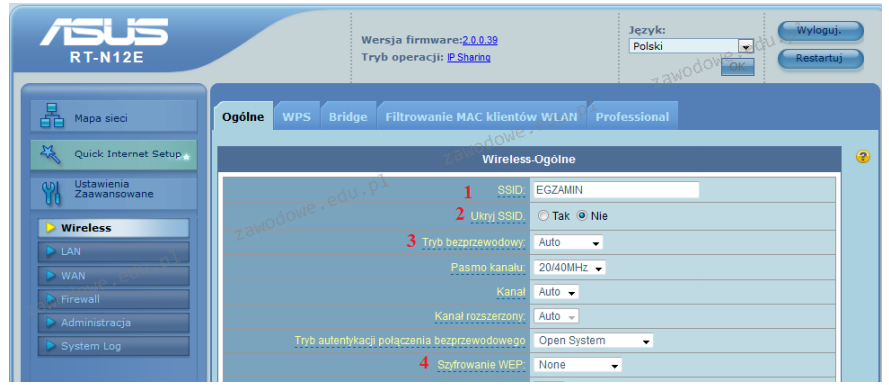

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Który protokół odpowiada za bezpieczne przesyłanie danych w sieciach komputerowych?

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Jakie jest najbardziej typowe dla topologii gwiazdy?

Co oznacza określenie średni czas dostępu w dyskach twardych?

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

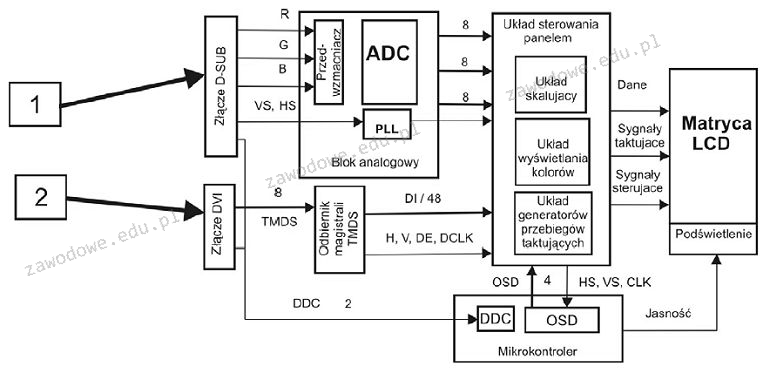

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

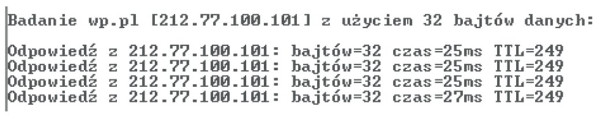

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

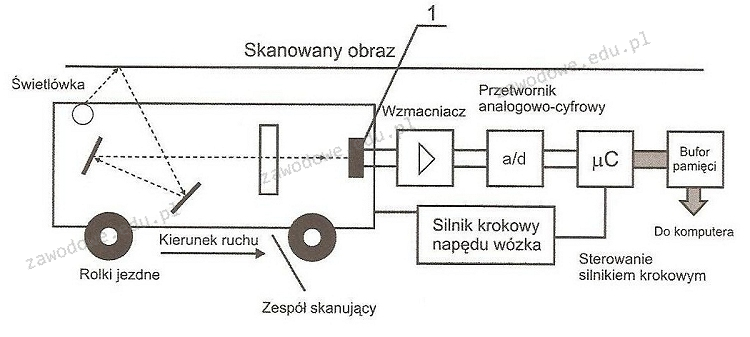

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Co oznacza skrót RAID w kontekście pamięci masowej?

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Na ilustracji zaprezentowany jest graficzny symbol

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Recykling można zdefiniować jako

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?