Pytanie 1

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Co to jest kontener Docker?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jaką cechę powinien posiadać dobry negocjator?

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Który element HTML5 służy do wyświetlania zawartości video?

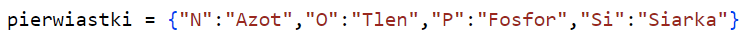

Zapisany fragment w Pythonie ilustruje:

Dziedziczenie jest używane, gdy zachodzi potrzeba

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jakie jest główne zadanie debuggera w środowisku programowania?

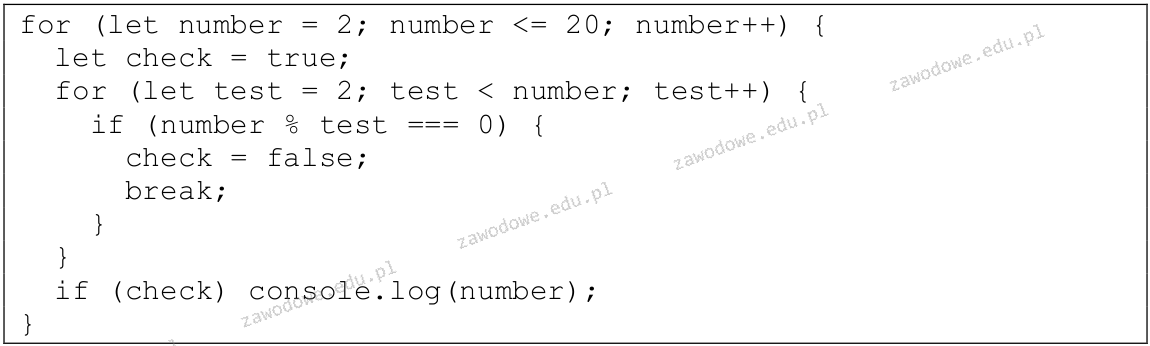

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Co to jest choroba związana z wykonywaniem zawodu?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Który operator w JavaScript sprawdza zarówno równość wartości jak i typu danych?

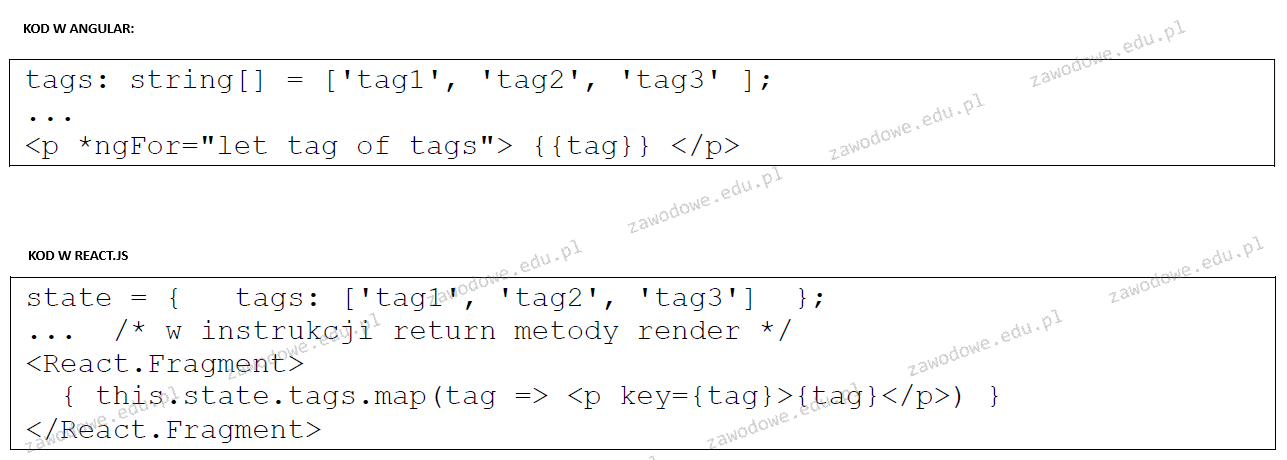

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Który z poniższych wzorców projektowych jest używany do tworzenia pojedynczej instancji klasy w całej aplikacji?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

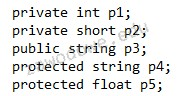

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

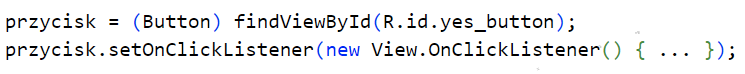

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Który protokół jest wykorzystywany do transferu plików między klientem a serwerem?

Co będzie wynikiem działania poniższego kodu SQL?

| SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees); |

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Co oznacza termin 'hoisting' w JavaScript?

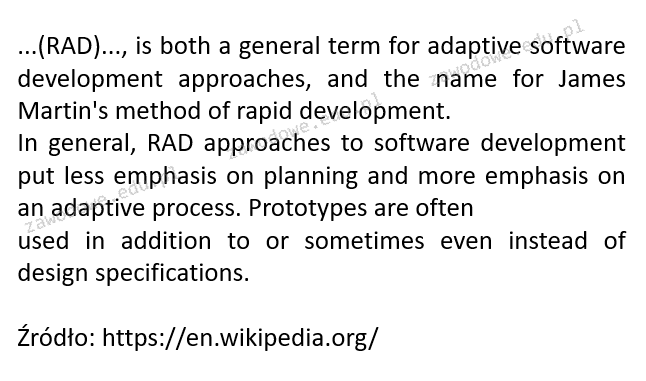

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Jakie znaczenie ma framework w kontekście programowania?

Który element HTML5 służy do osadzania wideo na stronie?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Co to jest Service Worker w kontekście Progressive Web Apps?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Co to jest IndexedDB?

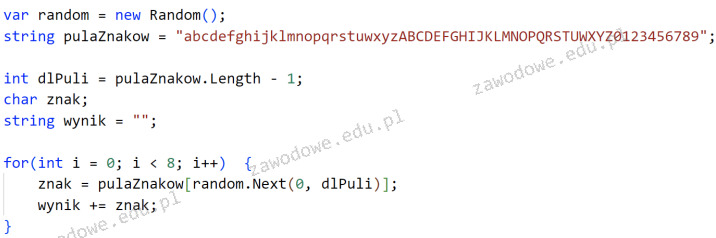

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Które z poniższych nie jest narzędziem do zarządzania stanem w aplikacjach React?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |