Pytanie 1

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

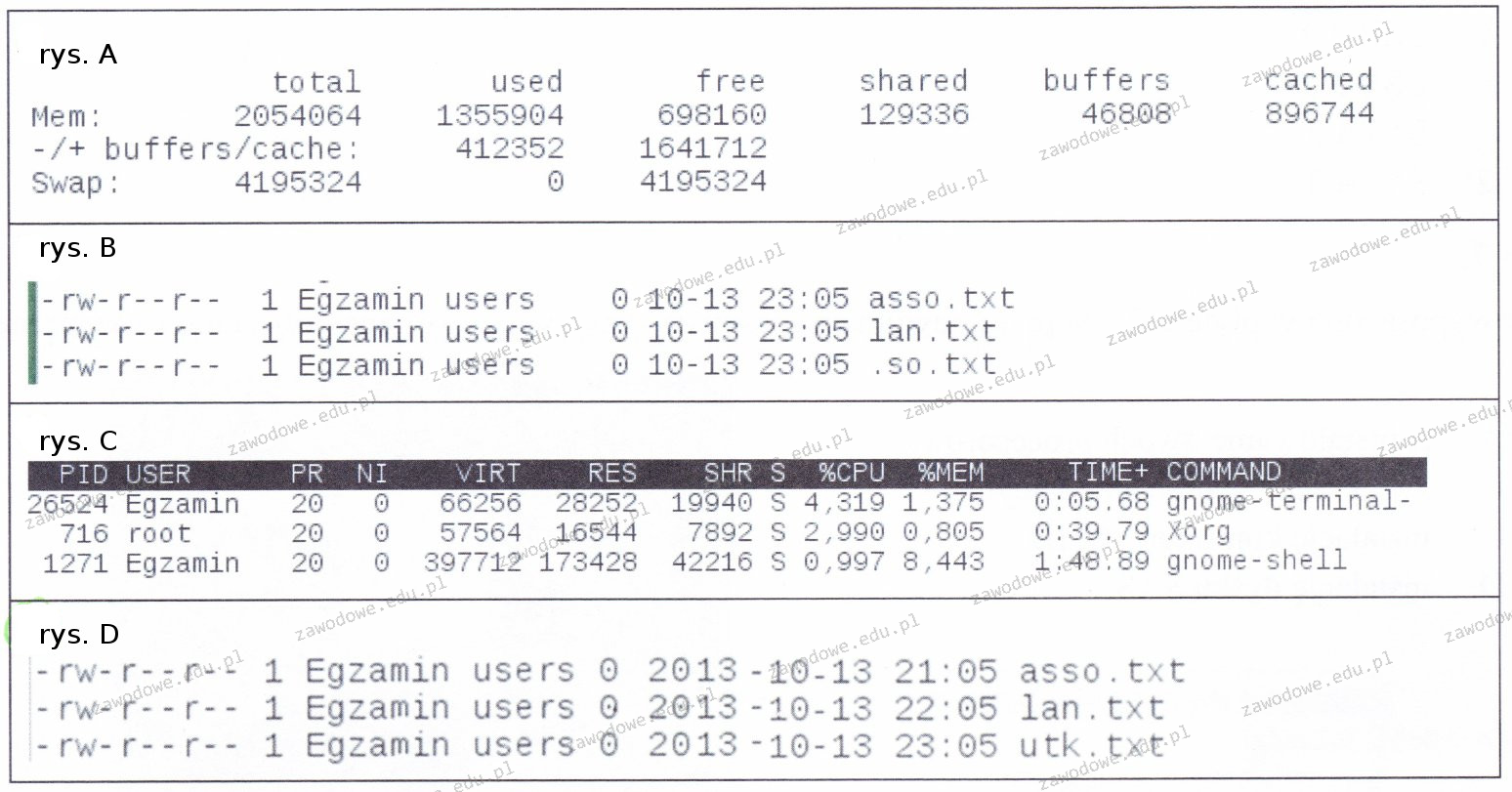

Prezentowany komunikat pochodzi z wykonania polecenia

Jakie jest najbardziej typowe dla topologii gwiazdy?

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Zadania systemu operacyjnego nie obejmują

Czym jest kopia różnicowa?

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

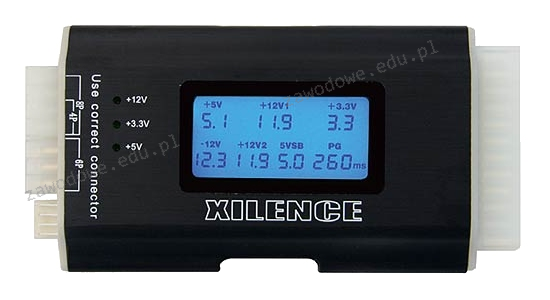

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Transmisja danych typu półduplex to transmisja

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Schemat ilustruje fizyczną strukturę

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Uruchomienie polecenia msconfig w systemie Windows

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Adres IP (ang. Internet Protocol Address) to

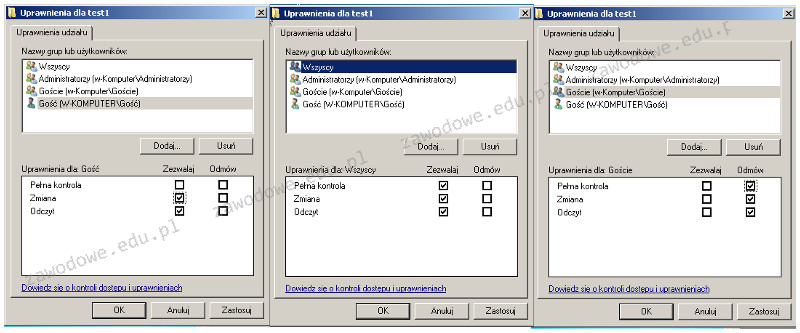

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

Program fsck jest stosowany w systemie Linux do

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Jakiego protokołu używa polecenie ping?