Pytanie 1

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Zarządzanie partycjami w systemach operacyjnych Windows

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Na diagramie przedstawione są symbole

Topologia fizyczna sieci, w której wykorzystywane są fale radiowe jako medium transmisyjne, nosi nazwę topologii

Na ilustracji przedstawiono końcówkę wkrętaka typu

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Wykonanie polecenia net localgroup w systemie Windows skutkuje

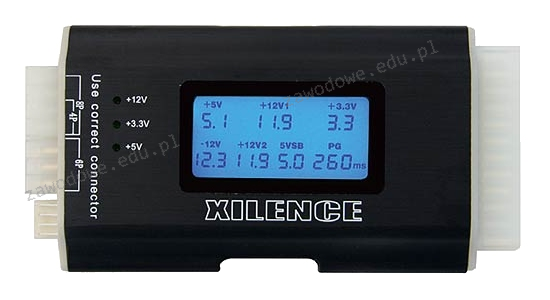

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

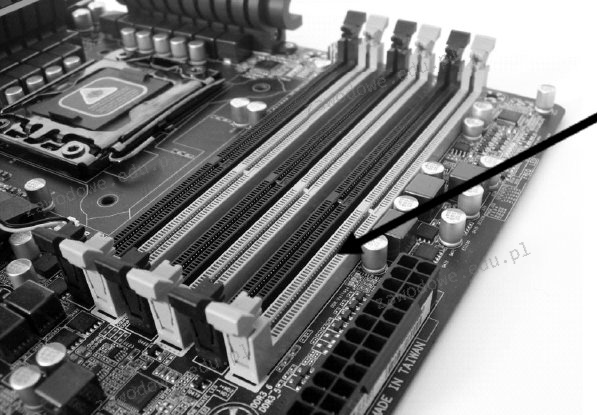

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Jakie czynności należy wykonać, aby przygotować nowego laptopa do użytkowania?

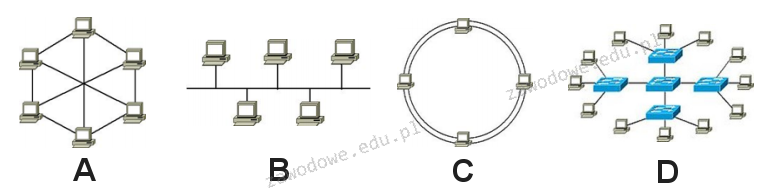

Który z rysunków ilustruje topologię sieci w układzie magistrali?

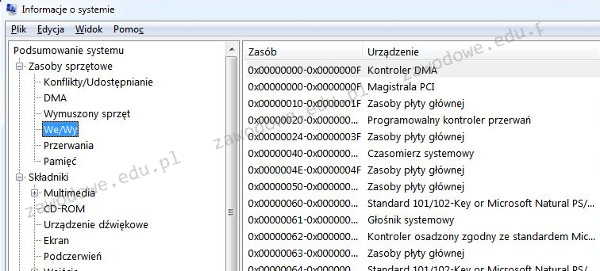

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Jakiego materiału używa się w drukarkach tekstylnych?

W systemie Linux wykonanie komendy passwd Ala spowoduje

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Na zdjęciu widać kartę

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

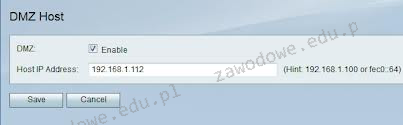

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

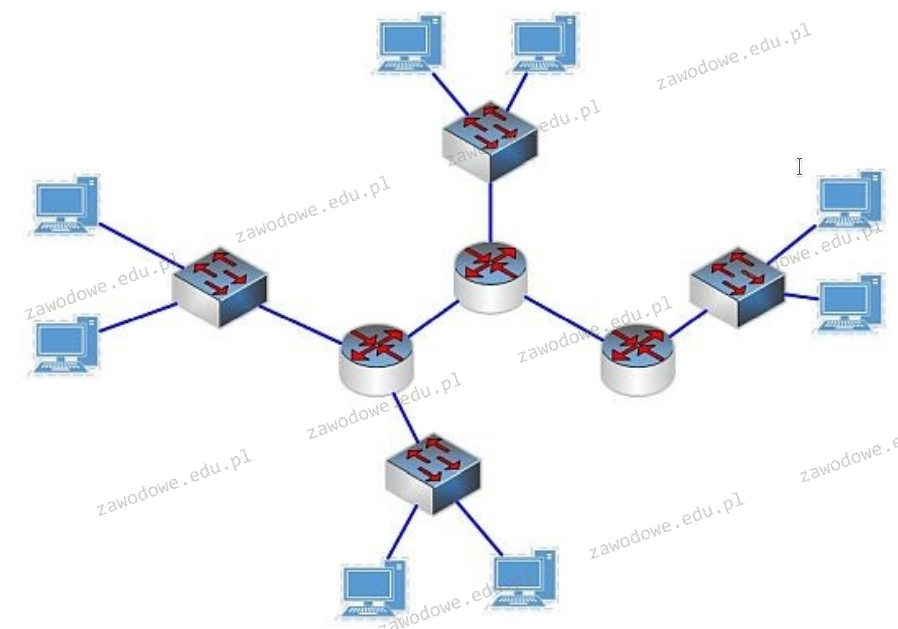

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Na ilustracji przedstawiona jest karta