Pytanie 1

Protokół SNMP (Simple Network Management Protocol) służy do

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Protokół SNMP (Simple Network Management Protocol) służy do

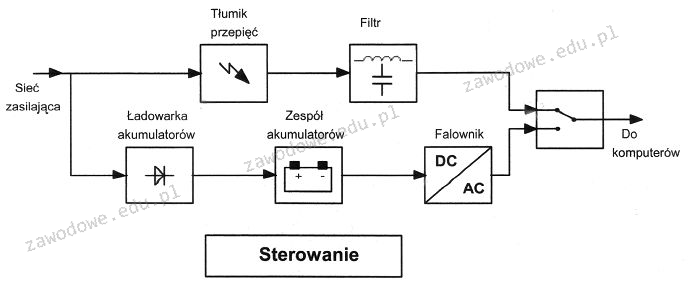

Na rysunku ukazany jest diagram blokowy zasilacza

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera drukarskiego w systemie operacyjnym Windows Server. Przysługuje im jedynie uprawnienie 'Zarządzanie dokumentami'. Co należy uczynić, aby rozwiązać przedstawiony problem?

Jaką wartość przepustowości definiuje standard 1000Base-T?

Zmienną a wyświetl na 2 różne sposoby.

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Na podstawie przedstawionego w tabeli standardu opisu pamięci PC-100 wskaż pamięć, która charakteryzuje się maksymalnym czasem dostępu wynoszącym 6 nanosekund oraz minimalnym opóźnieniem między sygnałami CAS i RAS równym 2 cyklom zegara?

| Specyfikacja wzoru: PC 100-abc-def jednolitego sposobu oznaczania pamięci. | ||

| a | CL (ang. CAS Latency) | minimalna liczba cykli sygnału taktującego, liczona podczas operacji odczytu, od momentu uaktywnienia sygnału CAS, do momentu pojawienia się danych na wyjściu modułu DIMM (wartość CL wynosi zwykle 2 lub 3); |

| b | tRCD (ang. RAS to CAS Delay) | minimalne opóźnienie pomiędzy sygnałami RAS i CAS, wyrażone w cyklach zegara systemowego; |

| c | tRP (ang. RAS Precharge) | czas wyrażony w cyklach zegara taktującego, określający minimalną pauzę pomiędzy kolejnymi komendami, wykonywanymi przez pamięć; |

| d | tAC | Maksymalny czas dostępu (wyrażony w nanosekundach); |

| e | SPD Rev | specyfikacja komend SPD (parametr może nie występować w oznaczeniach); |

| f | Parametr zapasowy | ma wartość 0; |

Który adres IP jest zaliczany do klasy B?

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

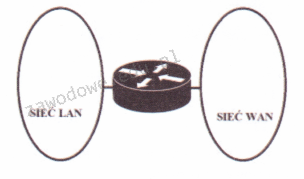

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Którego z poniższych zadań nie wykonują serwery plików?

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

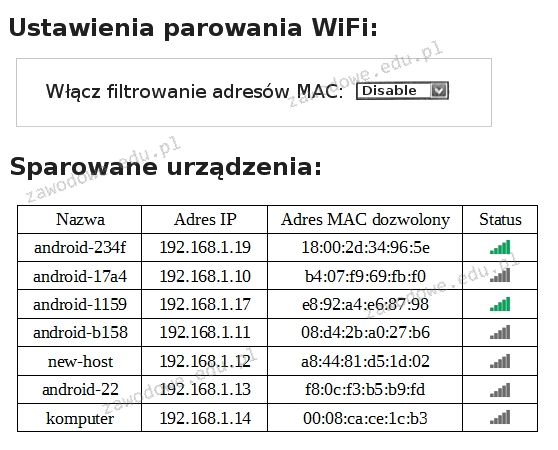

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Schemat ilustruje fizyczną strukturę

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

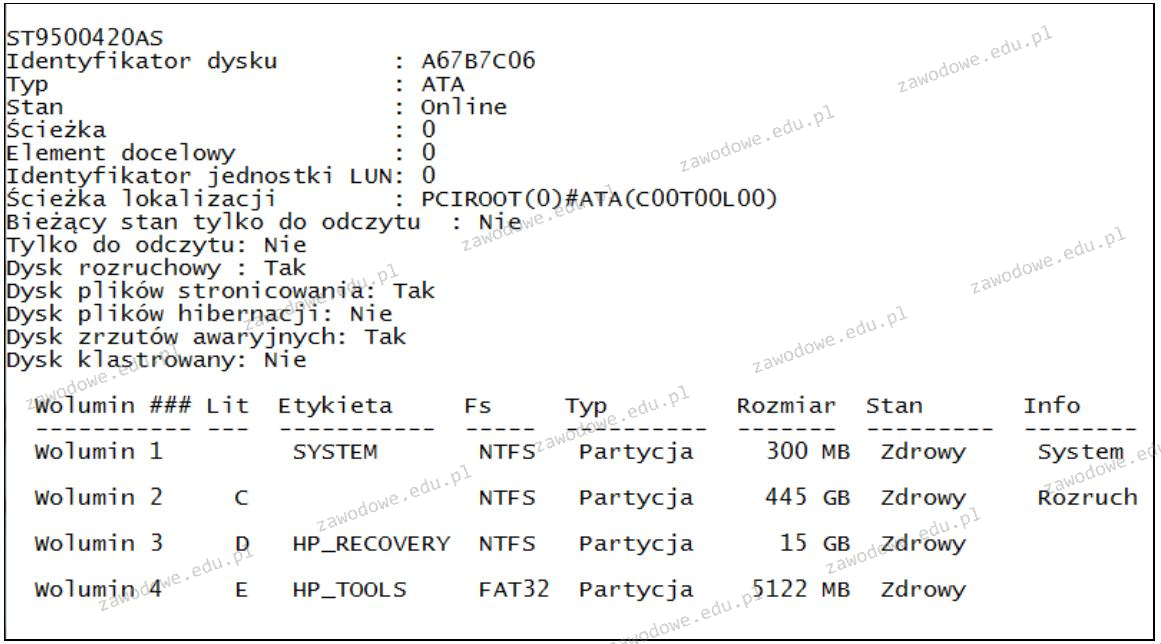

Jakie narzędzie wraz z odpowiednimi parametrami należy zastosować w systemie Windows, aby uzyskać przedstawione informacje o dysku twardym?

Co umożliwia połączenie trunk dwóch przełączników?

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Do przechowywania fragmentów dużych plików programów i danych, które nie mieszczą się w pamięci, wykorzystuje się

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Który z protokołów jest wykorzystywany w telefonii VoIP?

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Substancją używaną w drukarkach 3D jest

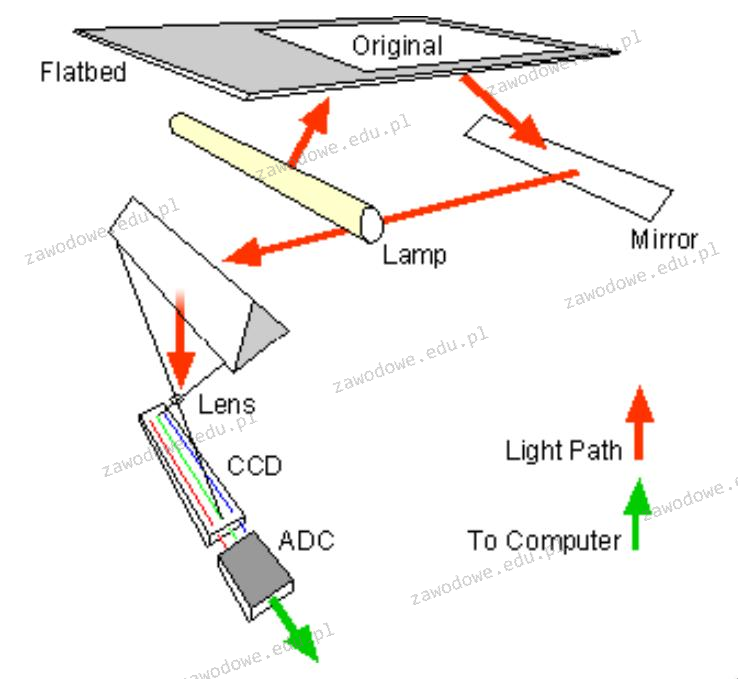

Ilustrowany schemat obrazuje zasadę funkcjonowania

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?