Pytanie 1

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

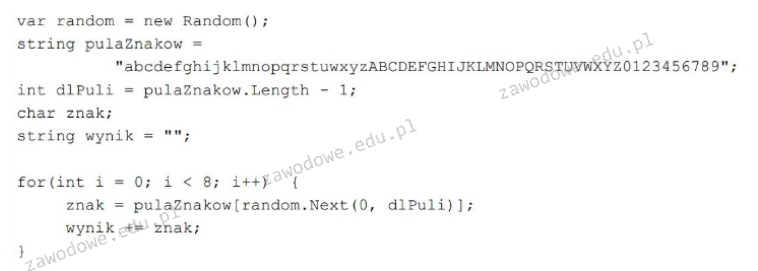

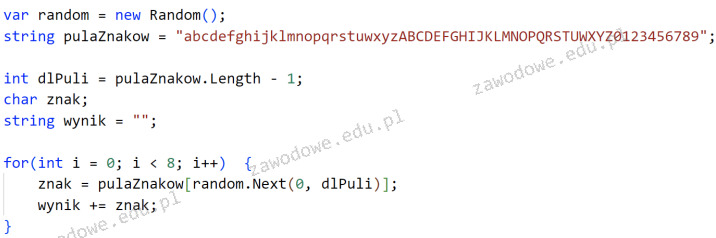

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Co to jest git rebase?

Co to jest dokumentacja instruktażowa programu?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Co to jest WebAssembly (WASM)?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Co to jest destructuring assignment w JavaScript?

Metodyka zwinna (ang. agile) opiera się na

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Która z wymienionych reguł należy do netykiety?

Co to jest SQL injection?

Co zostanie wyświetlone po wykonaniu poniższego kodu?

| class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak()); |

Jakie jest oznaczenie normy międzynarodowej?

Które z wymienionych poniżej błędów podczas wykonywania programu można obsłużyć poprzez zastosowanie wyjątków?

Do form komunikacji werbalnej zalicza się

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

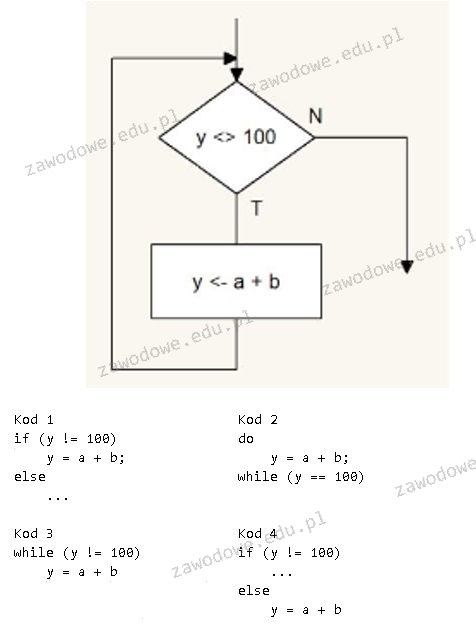

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Który protokół jest wykorzystywany do transferu plików między klientem a serwerem?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Zaprezentowany symbol odnosi się do

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?