Pytanie 1

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jakie funkcje realizuje polecenie "git clone"?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

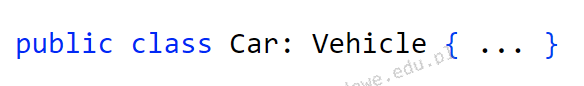

Zapis w języku C# przedstawia definicję klasy Car, która:

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Działania przedstawione w filmie korzystają z narzędzia

Jakie są różnice między dialogiem modalnym a niemodalnym?

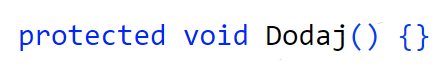

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Wskaż algorytm sortowania, który nie jest stabilny?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

W jakim celu wykorzystuje się diagram Gantta?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Które z wymienionych stanowi przykład struktury dziedziczenia?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

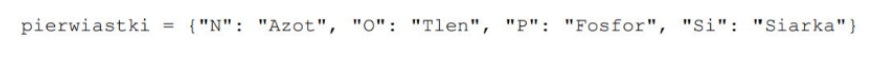

Zapisany kod w języku Python ilustruje

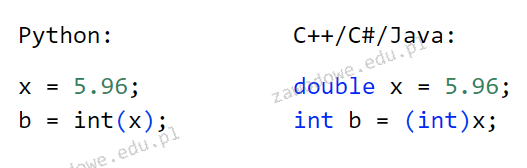

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

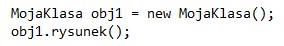

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

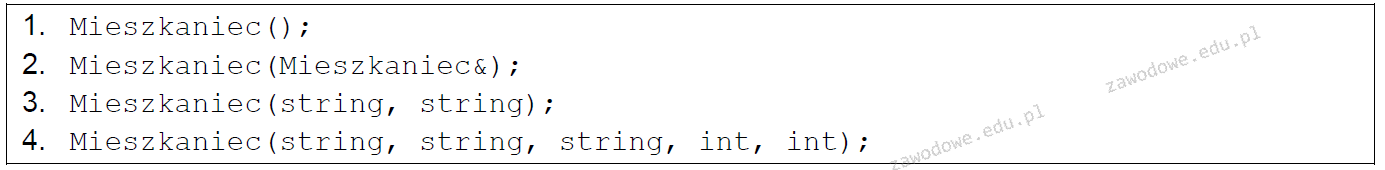

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

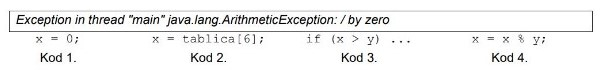

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Co to jest choroba związana z wykonywaniem zawodu?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?