Pytanie 1

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Co oznacza pojęcie TDD w kontekście programowania?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

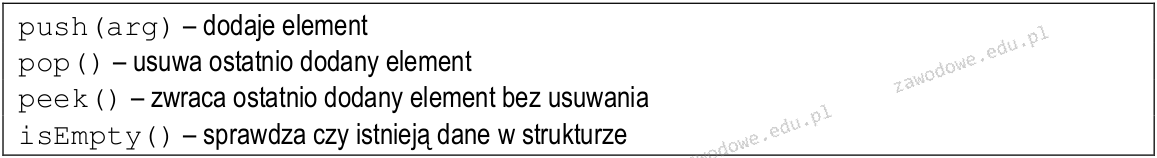

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

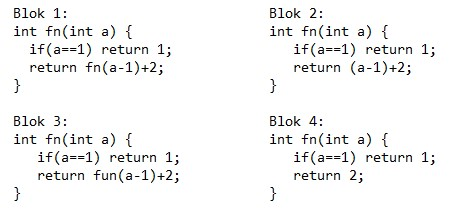

Który fragment kodu ilustruje zastosowanie rekurencji?

Jakie są różnice między kompilatorem a interpretem?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

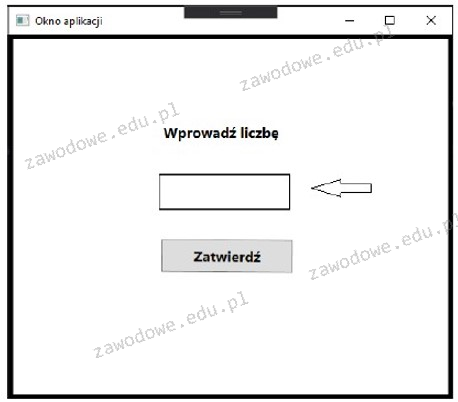

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Jakie cechy posiada kod dopełniający do dwóch?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

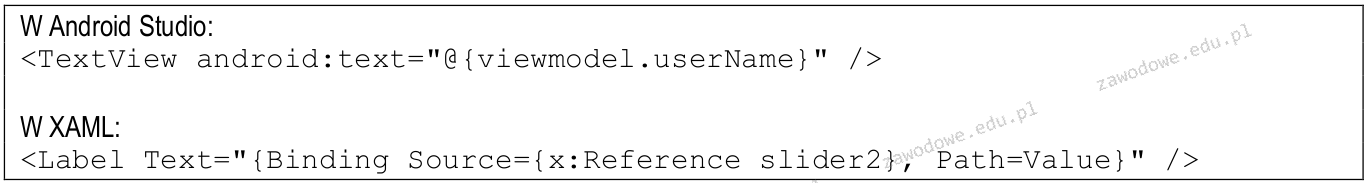

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

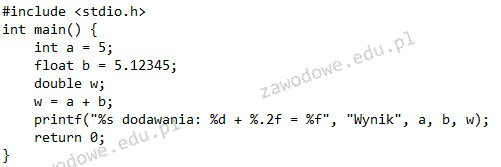

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

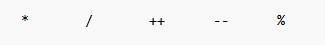

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

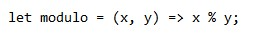

Fragment kodu w języku JavaScript to

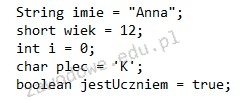

Podana deklaracja zmiennych w języku JAVA zawiera

Jakie jest główne zadanie portali społecznościowych?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

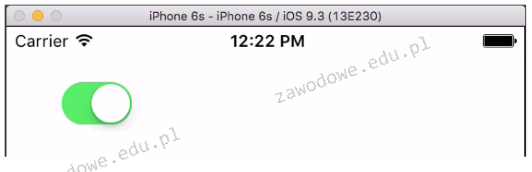

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

| console.log(typeof null); console.log(typeof undefined); console.log(typeof []); console.log(typeof NaN); |

Co to jest GraphQL?

Który z poniższych elementów nie jest związany z architekturą mikroserwisów?

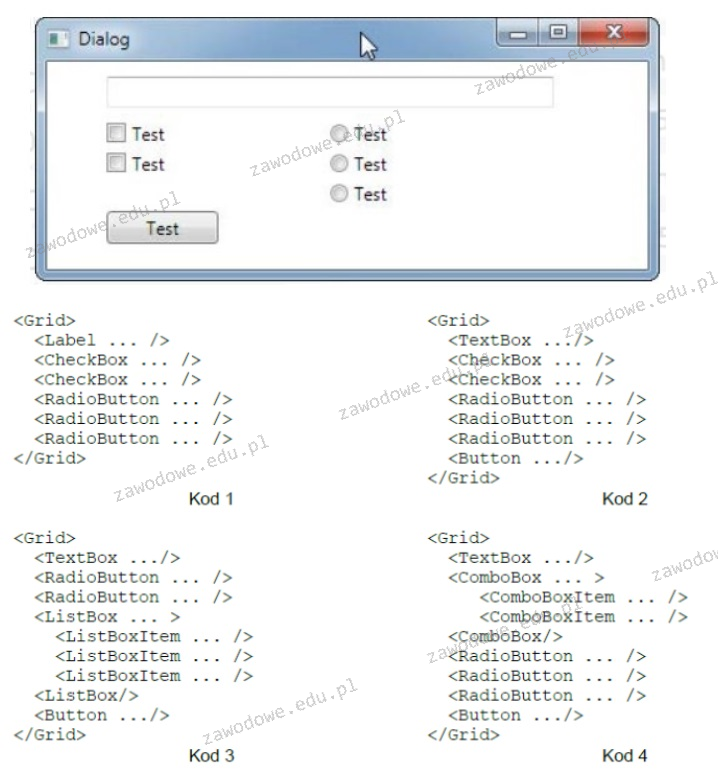

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Jakie jest podstawowe użycie metod wirtualnych?

Jaką istotną właściwość ma algorytm rekurencyjny?

Jakie jest główne zadanie debuggera w środowisku programowania?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Co to jest polimorfizm w programowaniu obiektowym?

Co będzie wynikiem działania poniższego kodu SQL?

| SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees); |

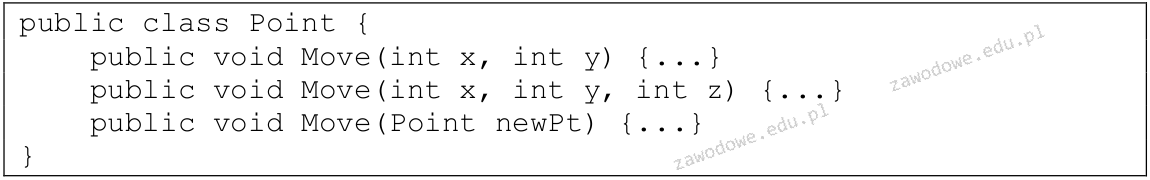

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jaką rolę pełni instrukcja throw w języku C++?