Pytanie 1

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Norma IEEE 802.11 określa typy sieci

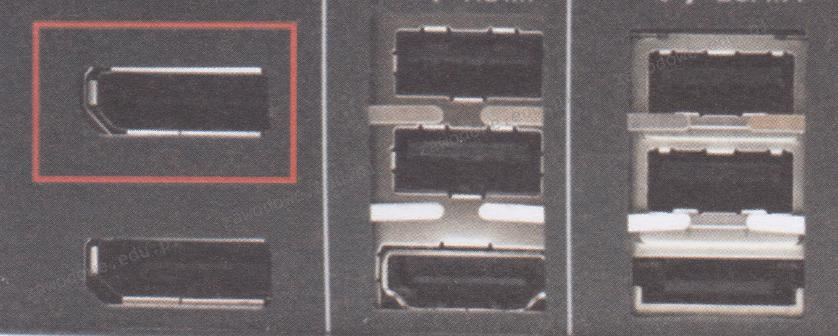

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

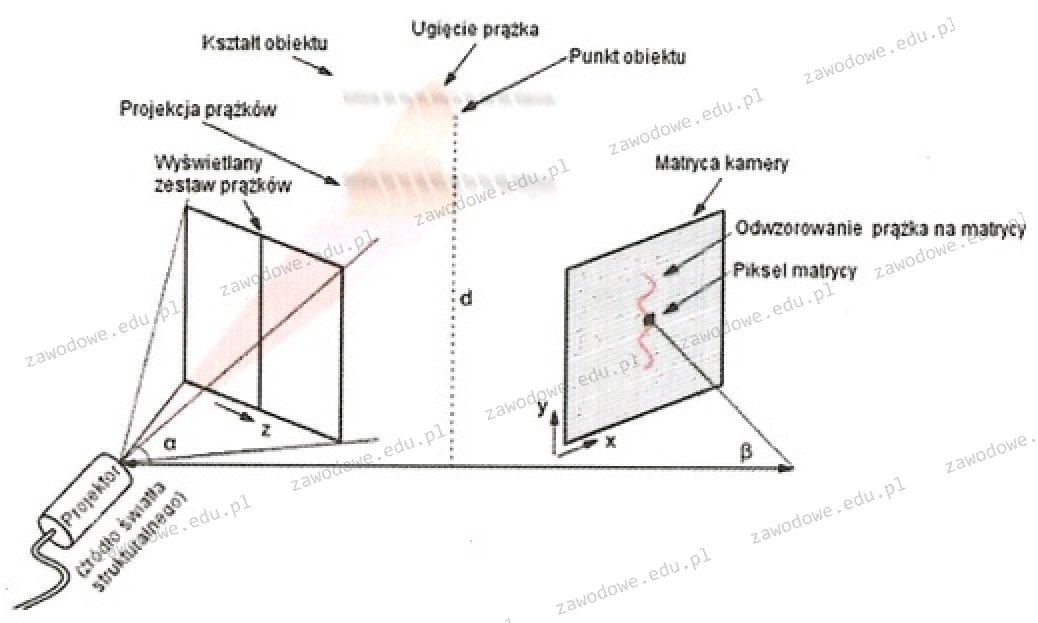

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Optyczna rozdzielczość to jeden z atrybutów

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

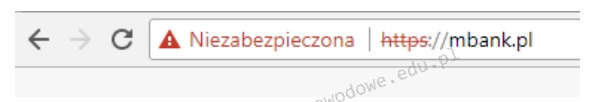

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

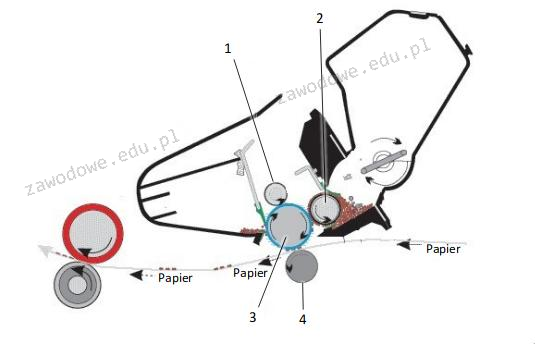

Na schemacie ilustrującym konstrukcję drukarki, w której toner jest nierównomiernie dostarczany do bębna, należy wskazać wałek magnetyczny oznaczony numerem

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

GRUB, LILO, NTLDR to

Jaki protokół jest używany przez komendę ping?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

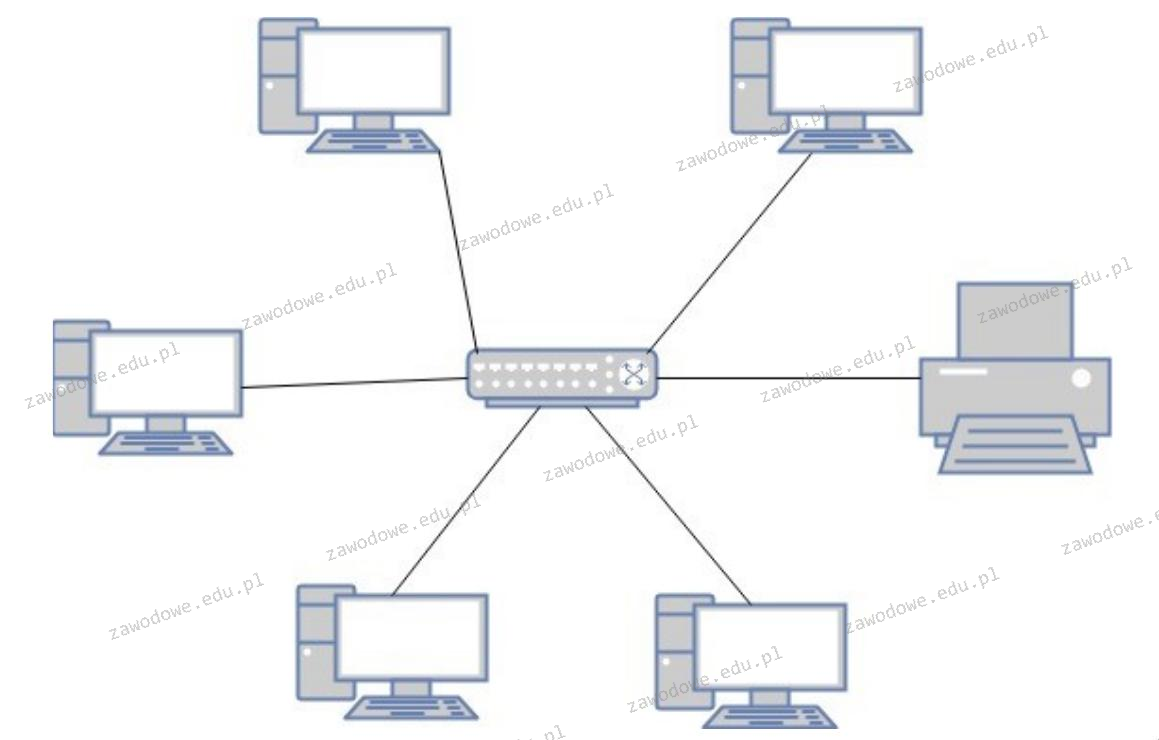

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

Zarządzanie partycjami w systemach operacyjnych Windows

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Jaką długość ma adres IP wersji 4?

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

Wskaż rysunek ilustrujący kondensator stały?

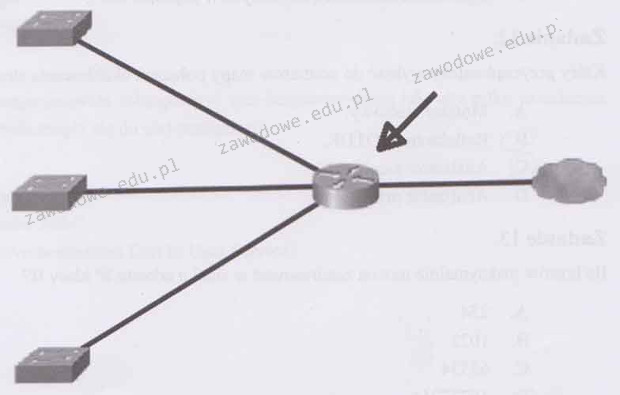

Którego urządzenia dotyczy strzałka na rysunku?

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?