Pytanie 1

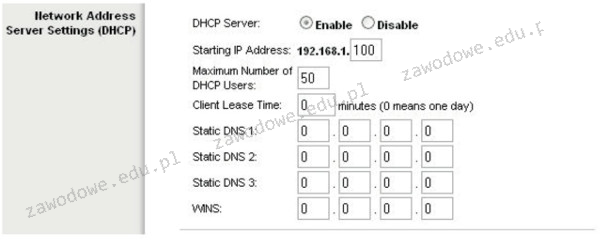

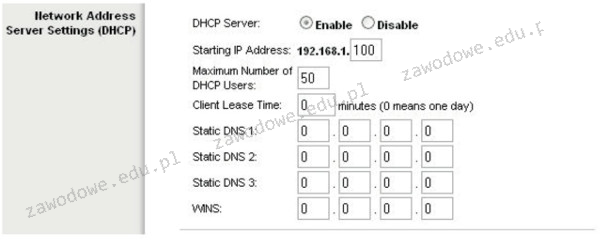

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

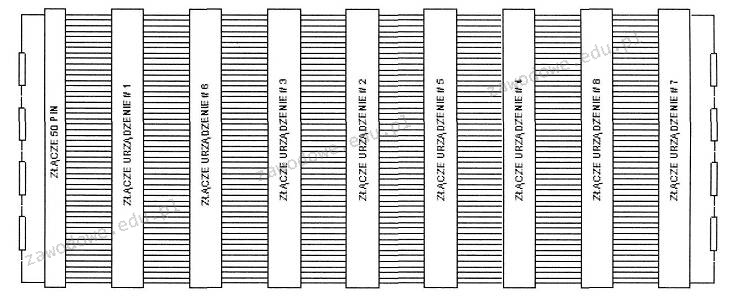

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Podstawowym zadaniem mechanizmu Plug and Play jest

PoE to norma

Termin określający zdolność do rozbudowy sieci to

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Jakie zadanie pełni router?

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Jakie kolory wchodzą w skład trybu CMYK?

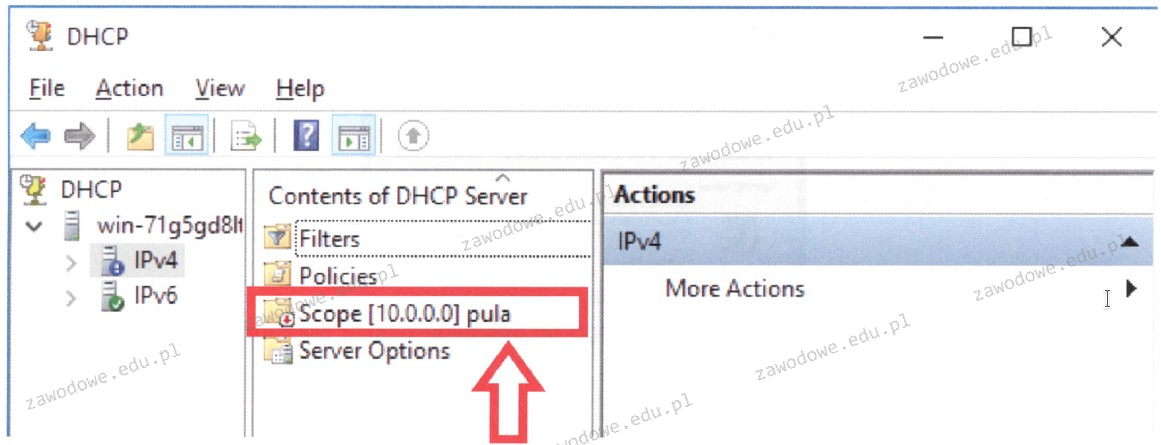

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Aby chronić systemy sieciowe przed zewnętrznymi atakami, należy zastosować

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

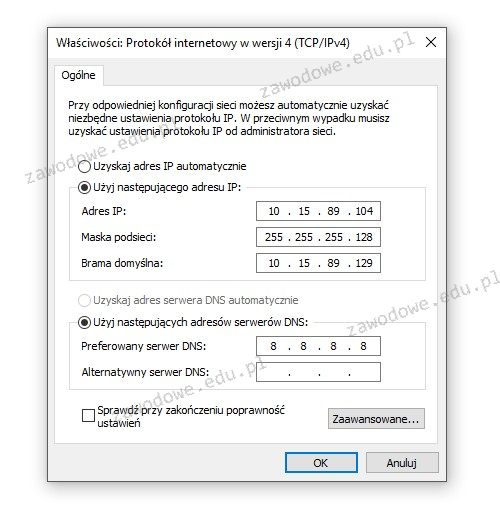

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

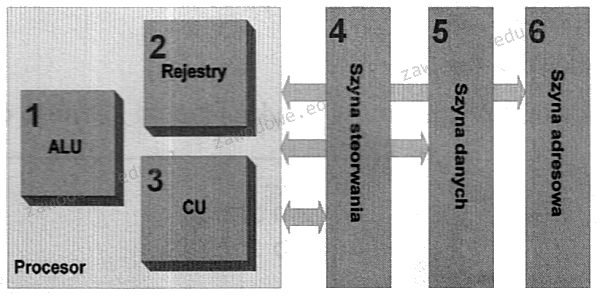

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

Protokół transportowy bez połączenia w modelu ISO/OSI to

Urządzenie, które łączy różne segmenty sieci i przesyła ramki pomiędzy nimi, wybierając odpowiedni port, do którego są kierowane konkretne ramki, to

Jakie narzędzie w systemie Linux pozwala na wyświetlenie danych o sprzęcie zapisanych w BIOS?