Pytanie 1

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Zastosowanie programu Wireshark polega na

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Na ilustracji zaprezentowane jest urządzenie do

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Jakie czynności należy wykonać, aby przygotować nowego laptopa do użytkowania?

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

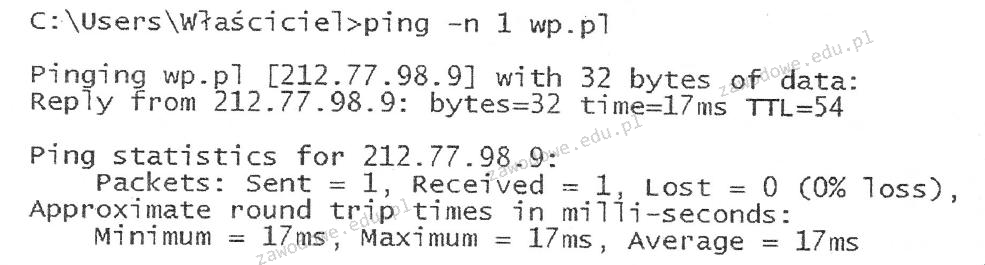

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

W systemie SI jednostką do mierzenia napięcia jest

Jak można skonfigurować sieć VLAN?

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Na zdjęciu widać

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Jaka jest maska dla adresu IP 192.168.1.10/8?

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Zastosowanie programu firewall ma na celu ochronę